Threat Intelligence für Finanzdienstleister: Auf der Suche nach digitalen Bedrohungen; die Hintergründe

Digital Shadows

Selbst die stärkste Firewall vermag wenig auszurichten, wenn Login-Daten im Dark Web zum Verkauf stehen oder der komplette ROC (Report of Compliance) eines PCS-DSS-Assessments im Netz zu finden ist. Diese Art von Bedrohungen lassen sich nur über eine umfassende Threat Intelligence aufspüren und entschärfen. Der Hintergrund-Bericht

von Stefan Bange, Country Manager Deutschland, Digital Shadows

Die Cyberbedrohungslandschaft hat sich in den letzten Jahren von einem überschaubaren Landstrich zu einem Paralleluniversum entwickelt, in dem hartnäckige Akteure mit immer neuen Technologien, Tools und Prozessen (TTPs) alles daran setzen, Unternehmen zu schädigen. Wer sich hier hinter einer Schutzmauer aus Firewall, VPN und Virenscanner verschanzt und darauf hofft, dass Cyber-Attacken wirkungslos daran abprallen, läuft Gefahr, bestehende Bedrohungen außerhalb des Perimeters zu übersehen und unvorbereitet von der nächsten Cyber-Attacke überrannt zu werden.Cyber Threat Intelligence (CTI) folgt dabei einem einfachen Prinzip: Wer digitale Risiken entschärfen will, muss sie frühzeitig erkennen. Um aber digitale Risiken frühzeitig zu erkennen, muss klar sein, wo mit welchen Mitteln nach welchen Bedrohungen und Akteuren gesucht werden muss.”

Wo suchen – Datenquellen im Open, Deep und Dark Web

Digitale Risiken finden sich in den unterschiedlichsten Datenquellen und beschränken sich längst nicht nur auf das Dark Web einschließlich seiner kriminellen Marktplätze und Hacker-Foren. Auch im World Wide Web (Open Web) oder im schwer zu navigierenden Deep Web finden sich geleakte Kreditkartendaten, falsche E-Banking-Portale oder vertrauliche Unternehmensdokumente.

Insider-Informationen aus dem Finanzsektor stehen beispielsweise häufig auf Seiten wie KissAss und The Insider zum Verkauf.”

Parallel wird dazu in einem Forum debattiert, wie sich diese Informationen nutzen lassen, ob sie ihr Geld wert sind und wo es vergleichbare Anbieter gibt. In einem anderen Fall entdeckte der SOC-Manager einer Retailbank, dass Internet Relay Chats (IRC) dazu genutzt wurden, gestohlene Kreditkartendaten auf Gültigkeit und Kreditrahmen zu überprüfen. Die Bank sperrte nicht nur die betroffenen Karten, sondern nahm die IRC-Kanäle in ihr Monitoring-Tool auf, um auch zukünftig über geleakte Bankleitzahlen, Identifikationsnummern (IINs) und Kreditkartendaten informiert zu bleiben.

So wie die Bedrohungslandschaft wächst, wächst auch das Spektrum an Datenquellen, die von CTI-Lösungen gescannt und überwacht werden müssen. Neben bekannten Suchmaschinen wie Google und Baidu, Social Media Kanäle, Mobile App Stores und Code Repositories (z. B. Github, Bitbucket) gehören dazu auch Paste Sites (Pastebin, Ghostbin), File Hosting and Sharing Sites (z. B. Slideplayer, Megaupload), Cloud Storage Services (z. B. AW S3 Buckets) und FTP-Server. Hier eine Übersicht der Quellen:

| SOURCE CATEGORY | KEY EXAMPLES | DESCRIPTION |

| Web Search Engines | Google, Baidu | Search engines that crawl and idex web content that we can use for brand coverage of pages that relate directly to your assets or to broader threat acitivity |

| Paste Sites | Pastebin, Ghostbin | Sites widely used by to share data for a variety of purposes, from colleagues sharing code snippets, to malicious actos sharing sensitive breached data |

| Code Repositories | Github, Bitbucket | Online repositories that hold code, configuration and other technical files, potentially containing credentials, API keys or sensitive code not intended for distribution exposed by employees, contractors or suppliers |

| Technical Forums | Stackoverflow, adminstrator.de | Forums for discussing technical topics and questions, again potentially containing extracts of code or sensitive technical details |

| File Hosting and Sharing Sites | Slideplayer, Megaupload | Sites dedicated to sharing a wide variety of files from documents and spreadsheets through to database backup files and data dumps |

| Cloud Storage Services | AWS3 buckets | Hosted storage services with individual data stores often assumed to be secured through obscurity containing anything from inadvertently posted sensitive documents to caches of breaches data |

| Messaging Platforms | IRC, Telegram | Services used by groups and individuals to chat on themes ranging from threat campaigns, tactics and technique, to technical topics to the entirely benign |

| Criminal Forums and Marketplaces | Dream Market, Antichat.ru | We have focused, automated custom collection on high value criminal forums and marketplaces on the dark and deep web where we identify a wide variety of activity from discussion of Zero-Days and exploit kits to the sale of breached data |

| Tor and I2P | —- | Proprietary spiders crawl Tor and I2P, identifying new content and sources of value |

| Social Media Posts | Tweets, Posts | Accounts on social networks representing individuals and groups sometimes used by threat groups to gain support by other malicious actors to spoof or defame brands or individuals |

| Social Media Profiles and Groups | Profiles on Facebook, Twitter, Youtube Channels | Specialist social networks aimed at professionals on which employees, contractors and suppliers can share, or overshare, information about their role and experience as well as provide a platfrom for potential social engineering of employees and clients |

| Job Networking Sites | Glassdoor | Posts on social networks from huge range of individuals and groups, including persons, organizations, threat actors and groups |

| News Sites | BBC, CNN, Aljazeera | Mainstream news services that publish breaking news and analysis, regularly relevant in the security sphere |

| Threat Actor Blogs and Mouthpiece Sites | Shadow Brokers steemit feed | Sites used by threat actors to advertise document or promote their cause, plans and general activities |

| Security Research Blogs and Social Media | Krebs on Security, Malware don’t need coffee | Feeds from industry experts who regularly post on their research and analysis providing insight on specific threats as well as trends and patterns |

| Mobile App Stores | Google Play, Apple App Store, Baidu App Store | Official and unofficial mobile appp stores hosting a wide range of mobiel apps for free and paid download |

| Infrastructure Search Engines | —- | Search engines that crawl and index internet connected devices and services that we can use, amongst other thngs, to identify your infrastructure that is exposed online |

| WHOIS and DNS Information | —- | Technical information on domains and IP adresses onlne, incl. full WHOIS for domains and IPs, used to enrich other sources and to idnetify potential phishing or malicious domains |

| Internet Connected Devices | —- | Misconfigured open internet connected devices that may accidentally be leaking personal or corporate data |

| FTP Servers | —- | Internet facing File Transfer Protocol (FTP) services connected to the internet either deliberately or unintentionally without appropriate authentication in palce, broadcasting a range of fiels and documents |

| Exploit and Vulnerabilities | —- | Sources of vulnerabilities and real world exploits that we can correlate with your assets and infrastructure |

| Technical Threat Intelligence | Cylance, Webroot | Integrations with leading providers of tehcnical threat intelligence to obtain additional context around observables. For example: domain reputation information |

Wie suchen – Kombination aus Datenanalytik und Expertenwissen

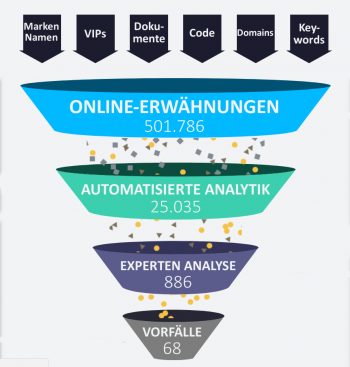

Für das Monitoring kommen unterschiedliche Datenerfassungstechniken zum Einsatz. Neu entstandene Seiten lassen sich beispielsweise über Crawling und Spidering identifizieren, um anschließend mit Hilfe von Datenanalytik untersucht zu werden. Trotz aller Suchalgorithmen bleiben Sicherheitsanalysten für die weitere Auswertung der Daten jedoch unentbehrlich. Erst die Experten können die automatisch ermittelten Hinweise in einen Kontext rücken, auswerten und nach ihrer Relevanz filtern. Auf diesem Weg identifiziert das Team „False Positives“, priorisiert die Risiken und gibt passgenaue Empfehlungen für Gegenmaßnahmen. Von rund 500.000 automatisch ermittelten Online-Erwähnungen lassen sich so am Ende einer CTI-Analyse im Schnitt 68 konkrete Meldungen identifizieren, die für die Sicherheit eines Unternehmens tatsächlich relevant sind.

Digital Shadows

Die Analysten spielen zudem eine wichtige Rolle bei der Ermittlungsarbeit auf geschlossenen Plattformen im Dark Web. Sie ermitteln verdeckt oder führen Offline-Suchen auf indizierten Seiten durch – idealerweise in mehreren Sprachen. Eine effektive CTI-Lösung ist damit immer eine Kombination aus skalierbarer Sicherheitstechnologie und der Expertise von Datenanalysten.

Was suchen – auf das Unternehmen zugeschnittene Bedrohungen

Um eine hohe Relevanz bei den Suchergebnissen zu erzielen, ist im Vorfeld ein genau definiertes Suchprofil nötig. Dieses umfasst ein Verzeichnis der wichtigsten Assets eines Unternehmens einschließlich seiner Tochtergesellschaften, Supply Chain und Infrastruktur. Darüber hinaus werden Faktoren wie Branchenzugehörigkeit, Unternehmensgröße oder Geografie berücksichtigt. Erst dieser unternehmensspezifische Suchkatalog bringt CTI-Lösungen auf die richtige Spur. Ein potenzielles Risiko bergen (Grafik 3):

Digital Shadows

2. geschäftskritische Informationen durch Leaks bei Partnern und Zulieferern (Third Party Risk)

3. Hinweise auf geplante Angriffe und Kampagnen durch Hackergruppen sowie aktuelle Malware (Cyber Threats)

4. Fake Apps, Spoof-Webseiten oder gefälschte Social Media Profile (Brand Exposure)

5. unsichere oder gefährdete SSL-Zertifikate und Konfigurationen, Vulnerabilities mit aktiven Exploits sowie offene Ports (Infrastructure Threat)

Auf den ersten Blick wirken nicht alle Bedrohungen gleich gefährlich. Spoof Webseiten und Fake Apps mögen zunächst „nur“ den Unternehmensruf schädigen. Werden sie jedoch für Phishing-Zwecke genutzt, um an sensible Daten der Besucher zu gelangen, verschärft sich die Bedrohungslage drastisch. Diese Erfahrung machte auch ein international tätiger Finanzdienstleister (FinServ). Cyber-Kriminelle registrierten zwei Domains, die sich in der Schreibweise der Webadresse nur minimal vom Original unterschieden (“rn“ statt “m“) bzw. mit dem Suffix „finance” versehen wurden. Inhaltlich glichen die gefälschten Webseiten exakt der Unternehmenswebseite. Im nächsten Schritt nutzten die Akteure Social Engineering-Methoden und imitierten E-Mails, um ahnungslose Empfänger via Link auf die Phishing-Seite zu locken. Hatte der Benutzer seine Zugangsdaten einmal ins Anmeldefenster eingegeben, erschien eine Fehlermeldung mit der Bitte, es später erneut zu versuchen.

Stefan Bange ist Country Manager Deutschland bei Digital Shadows und ist seit mehr als zehn Jahren im Bereich IT- und Cyber-Sicherheit tätig. Als Country Manager Deutschland unterstützt er Unternehmen, ein digitales Risikomanagement aufzubauen und dieses als proaktive Strategie für Cyber-Sicherheit zu etablieren. Zu seinen Kernaufgaben gehört die strategische Ausweitung der Kundenlandschaft sowie die Entwicklung und Umsetzung einer nachhaltigen Vertriebsstrategie mit Fokus auf den Partnermarkt. Vor seinem Wechsel zu Digital Shadows war er unter anderem als Sales Director bei Trustwave, Avigilon und Advancis tätig.

Stefan Bange ist Country Manager Deutschland bei Digital Shadows und ist seit mehr als zehn Jahren im Bereich IT- und Cyber-Sicherheit tätig. Als Country Manager Deutschland unterstützt er Unternehmen, ein digitales Risikomanagement aufzubauen und dieses als proaktive Strategie für Cyber-Sicherheit zu etablieren. Zu seinen Kernaufgaben gehört die strategische Ausweitung der Kundenlandschaft sowie die Entwicklung und Umsetzung einer nachhaltigen Vertriebsstrategie mit Fokus auf den Partnermarkt. Vor seinem Wechsel zu Digital Shadows war er unter anderem als Sales Director bei Trustwave, Avigilon und Advancis tätig.Nach wem suchen – Cyber-Kriminelle, Hacktivisten & Co.

Eine zentrale Rolle in der Bedrohungslandschaft spielen auch die Akteure. Nur in Einzelfällen lassen sich diese in gemeinsam agierende Gruppen wie etwa FN17 einordnen. Trotzdem steckt hinter den cyberkriminellen Machenschaften ein komplexes Netzwerk an branchenspezifischen Dienstleistern, das durchaus Parallelen zu den Marktmechanismen der realen Welt aufweist. Kreditkartenbetrüger beispielsweise verlassen sich auf umfangreiche Serviceleistungen wie Kreditkartendaten, Betrugs-Tools oder Online-Tutorials zur Weiterbildung. Auf vielen kriminellen Marktplätzen finden Einsteiger auch Komplett-Angebote für Phishing-Seiten (meist Klone bekannter Unternehmenswebseiten) inklusive genauer Anleitung.

Innerhalb dieses Netzwerks werden bewährte Methoden und Tools weiterentwickelt und entsprechend dem Angriffsziel modifiziert.

Ein gutes Beispiel dafür ist Emotet. Der Banking-Trojaner hat sich von einer „simplen“ Malware zu einem der gefährlichsten Schadprogramme weltweit entwickelt.”

Ist das System einmal infiziert, lädt Emotet weitere Malware nach – darunter andere Banking-Trojaner wie IcedID und Trickbot. Das BSI meldete erst im Dezember einen signifikanten Anstieg entsprechender Angriffe in Deutschland. Ein Grund dafür könnte ein neues Funktionsupdate von Emotet sein: Seit November 2018 kann das Schadprogramm per E-Mail-Harvesting Kontaktdaten direkt aus Outlook & Co. ziehen und damit angebliche E-Mails von Kollegen und Bekannten noch überzeugender imitieren. Dass das Programm zukünftig auch für ausgefeilte Spear-Phishing-Angriffe genutzt und weiter modifiziert wird, ist anzunehmen.

Auch abseits finanziell motivierter Angriffe droht Banken und Finanzdienstleistern Gefahr. Hacktivisten verfolgen politische oder ideologische Ziele und nutzen dafür Taktiken wie Webseiten-Defacement oder DDoS-Angriffe. Eine der bekanntesten Kampagnen, OpIcarus, forderte so vor wenigen Jahren weltweit zur „Schließung der Banken“ und zur Störung des globalen Finanzsystems auf.

OpIcarus: Ihren Höhepunkt erreichte die Gruppe Mitte 2016, als sie nach eigener Aussage DDoS-Attacken auf über 60 Banken weltweit erfolgreich ausführte. Und nicht zuletzt gilt es, das direkte Umfeld im Blick zu behalten.”

Risiken gehen beispielsweise von Mitarbeitern, Partnern und Kunden aus, die aus Unwissenheit oder Leichtfertigkeit vertrauliche Dokumente der Öffentlichkeit preisgeben, aber auch von Personen, die aus Unzufriedenheit dem Unternehmen schaden wollen oder sich einen finanziellen Profit versprechen.

Threat Intelligence mit CTI-Lösungen bekämpfen

Die vielfältige Bedrohungslandschaft verlangt nach CTI-Lösungen, um endliche IT- und Sicherheits-Ressourcen dort einzusetzen, wo das Risikopotenzial am höchsten und die Gegenmaßnahmen am effektivsten sind. Bewaffnet mit umfassenden Informationen zu den Gefahren, Akteuren und ihren Methoden können Unternehmen Angriffe gezielt und vehement abwehren.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/82682

Schreiben Sie einen Kommentar