Ransomware: kein Finanz-Unternehmen bleibt vor Angriffen verschont – 10 wichtige Maßnahmen

Wikipedia/ CC BY-SA 4.0/ http://thegear.co.kr/14501

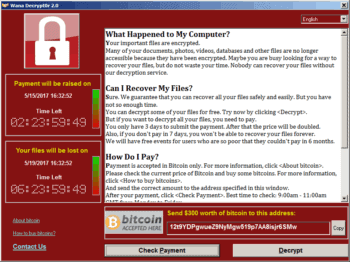

Ransomware hat sich zu einem ernsthaften Risiko für Unternehmen auf der ganzen Welt entwickelt. Mit Hilfe dieser Schadprogramme, auch als Erpressungstrojaner, Erpressungssoftware, Kryptotrojaner oder Verschlüsselungstrojaner bekannt, kann ein Eindringling den Zugriff des Computerinhabers auf Daten, deren Nutzung oder auf das ganze Computersystem verhindern. Ihr Einsatz ist inzwischen ein florierendes Geschäft, das nicht mehr nur von wenigen hochspezialisierten Hackern betrieben wird, sondern zunehmend von deutlich weniger technisch versierten Kriminellen.

von Paul Arndt, Managing Director der Ginkgo Cybersecurity

Im Bereich der Finanzindustrie müssen aufgrund der Anforderungen der BaFIN grundsätzlich die Standardwerkzeuge der IT-Sicherheit implementiert werden. Dazu zählen ein Informations-Risikomanagement, Informations-Sicherheitsmanagement und Benutzer-Berechtigungsmanagement. Auch wenn diese Branche hinsichtlich Cybersicherheit bereits auf einem höheren Niveau als andere agiert, reichen die etablierten Maßnahmen für einen zuverlässigen Schutz vor Ransomware oft nicht. Doch das muss nicht so sein.

Ginkgo

Ausgangsbasis: Jede IT-Organisation sollte sich auf Ransomware einstellen

Bei Ransomware handelt es sich um eine spezielle Art von Schadsoftware, die den Zugriff auf Daten durch Verschlüsselung verhindert. Diese Funktion wird von Angreifern dazu eingesetzt von Ihren Opfern ein Lösegeld für die verschlüsselten Daten zu fordern.

Derartige Angriffe verursachen weltweit Kosten im zweistelligen Milliarden-Dollar-Bereich.”

Ein typischer Ransomware-Angriff beginnt an einem einzigen Punkt in der IT-Infrastruktur eines Unternehmens. Hat die Ransomware sich erfolgreich auf einem ersten System aktivieren können, dann ist ihre zweite Funktion neben der Verschlüsselung möglichst aller erreichbarer Daten das Infizieren möglichst vieler anderer Systeme. Dazu werden oftmals bekannte Schwachstellen von verbreiteten Softwarepakten oder aber auf Systemen gespeicherte Benutzerinformationen genutzt.

Umfangreiche Frameworks, darunter Ransomware-as-a-Service-Angebote, ermöglichen es auch technisch nicht versierten Angreifern, in diesem Feld aktiv zu werden. Nichts deutet darauf hin, dass die Bedrohung durch Ransomware verschwinden wird. Vielmehr sollte jede IT-Organisation beginnen, sich darauf einzustellen, früher oder später Ziel eines solchen Angriffes zu werden und mit der Vorbereitung der Verteidigung beginnen.

Eine erfolgreiche Verteidigungsstrategie gegen Ransomware sollte sich daher auf drei Säulen stützen:

- Schutz: also das Verhindern von Infektionen mit Ransomware

- Begrenzung: die Verhinderung der Ausbreitung von Infektionen über die IT-Infrastruktur

- Wiederherstellung: die Minimierung von Schäden durch die Möglichkeit der Datenwiederherstellung

Zehn Maßnahmen, um einer gezielten Ransomware-Attacke widerstehen zu können:

1. Säule: Schutz

Die erste Säule zur Vertreibung gegen Ransomware Angriffe muss wie gesagt der Schutz vor Infektionen darstellen.

Awareness Training

Die erste Infektion findet oft über eines der mächtigsten Werkzeuge, die Cyber-Kriminelle zur Verfügung haben, statt, das sogenannte Social-Engineering. Dieses verwendet Täuschungen und Tricks, um ahnungslose Benutzer davon zu überzeugen, sensible Daten bereitzustellen oder gegen Sicherheitsrichtlinien zu verstoßen. Es nutzt Schwächen im menschlichen Urteilsvermögen aus. Die meisten Malware-Angriffe beginnen mit Benutzern, die Sicherheitsregeln nicht befolgen, weil sie die Regeln und möglichen Konsequenzen nicht kennen. Der Zweck eines sogenannten Awareness Trainings besteht darin, Aufmerksamkeit auf das Thema IT-Sicherheit zu lenken. Awareness-Präsentationen ermöglichen es Einzelpersonen, IT-Sicherheitsprobleme zu erkennen und entsprechend zu reagieren. Sensibilisierungs-Kampagnen sollten alle Mitarbeiter auf allen Karrierestufen ansprechen. Ein gutes Security-Awareness-Programm muss die wichtigsten Botschaften in unterschiedlichen Formaten wiederholen und ständig aktuell gehalten werden. Eine der effektivsten Möglichkeiten, Menschen zu schulen, sind simulierte Angriffe, z. B. durch vorgetäuschte Phishing-Kampagnen oder durch gezielte Penetrationstests.

Paul Arndt ist Managing Director der 2020 gegründeten Ginkgo Cybersecurity (Website), ein auf Cybersecurity spezialisiertes Beratungshaus und Tochterunternehmen der Ginkgo Management. In dieser Funktion berät er Kunden unterschiedlichster Branchen national und international zu den Themen Cybersecurity. Bereits seit seinem Informatik-Studium an der Technischen Universität Darmstadt beschäftigt Arndt sich mit dem Thema IT-Sicherheit. Vor seinem Start bei Ginkgo war der gebürtige Frankfurter in unterschiedlichen Positionen für die internationale Technologieberatung Invensity tätig – zuletzt als Leiter des Bereichs Cybersicherheit und Datenschutz.

Paul Arndt ist Managing Director der 2020 gegründeten Ginkgo Cybersecurity (Website), ein auf Cybersecurity spezialisiertes Beratungshaus und Tochterunternehmen der Ginkgo Management. In dieser Funktion berät er Kunden unterschiedlichster Branchen national und international zu den Themen Cybersecurity. Bereits seit seinem Informatik-Studium an der Technischen Universität Darmstadt beschäftigt Arndt sich mit dem Thema IT-Sicherheit. Vor seinem Start bei Ginkgo war der gebürtige Frankfurter in unterschiedlichen Positionen für die internationale Technologieberatung Invensity tätig – zuletzt als Leiter des Bereichs Cybersicherheit und Datenschutz. Endpoint Protection

Neben dem Schutz vor gezielten Angriffen auf die Systembenutzer durch Social-Engineering müssen auch die technischen Systeme gegen gezielte Angriffe geschützt werden. Um Infektionen mit Ransomware zu vermeiden, sind zuverlässige und aktuelle Endpoint-Protection-Technologien alternativlos. Die Verbindung von Laptops, Tablets, Telefonen, IoT und anderen Geräten mit Unternehmensnetzwerken schafft die primären Angriffspfade für Ransomware. Endpoint Protection ist ein Ansatz, um den Schutz von Computernetzwerken zu gewährleisten, indem diese Client- oder Endbenutzergeräte gesichert werden. In der Vergangenheit war der Begriff Endpoint Protection gleichbedeutend mit Antivirensoftware. Heute umfasst diese Technologie unter anderem auch Funktionen zur Geräteverwaltung und zum Schutz vor Datenlecks, Data Loss Prevention (DLP).

Patch Management

Ein ausgereiftes Patch-Management ist eine entscheidende Komponente, um die technische Angriffsfläche zu reduzieren und alle Systeme mit den für sie verfügbaren Patches (patch = Flicken, in der Bedeutung von Reparatur bzw. Nachbesserung) zu versorgen. Fehlende Patches machen einen Großteil der technischen Angriffsvektoren aus.

Studien zeigen, dass bis zu 57% der externen Datenschutzverletzungen auf ein schlechtes Patch-Management zurückgeführt werden können.”

Patch-Management ist ein Prozess, der verwendet wird, um die Software, Betriebssysteme und Anwendungen eines Assets rechtzeitig, risikobestimmt und änderungskontrolliert zu aktualisieren. Die Patch-Entscheidung sollte auf einer Risikoanalyse der zusätzlichen Sicherheit und potenzieller Nebenwirkungen (Inkompatibilitäten) basieren.

Privileged Access Management

Immer wieder kann Ransomware sich durch die Nutzung von Benutzerzugängen mit privilegierten Rechten verbreiten. Privileged Access Management (PAM) ist ein Konzept zur Kontrolle und Überwachung aller privilegierten Identitäten und Aktivitäten in einer IT-Umgebung. Mit PAM können typische Szenarien, wie sie im Zusammenhang mit Ransomware Angriffen auftreten, wie der Diebstahl von Anmeldedaten und der Missbrauch von Privilegien, effektiv verhindert werden.

2. Säule: Begrenzung

Eine Infektion einzelner Systeme mit Ransomware lässt sich nicht vollständig verhindern und wird immer wieder vorkommen. Entscheidend ist, dass solche Angriffe auf einzelne Systeme oder bestenfalls möglichst kleine Bereiche einer IT-Infrastruktur begrenzt bleiben. Die Begrenzung von Angriffen ist daher die zweite Säule bei der Verteidigung gegen Ransomware.

Secure Network Architecture

Vom Standpunkt der Netzwerkarchitektur aus betrachtet ist die Implementierung eines Defense-in-Depth-Ansatzes Grundlage für ein sicheres Netzwerkdesign. Ein zentrales Element der Defense-in-Depth Netzwerkarchitektur ist die Netzwerksegmentierung. Dabei wird das Netzwerk in definierte, voneinander getrennte Zonen unterteilt und die Kommunikation zwischen diesen Zonen auf definierten Datenverkehr beschränkt. Dieser Netzwerkaufbau ermöglicht eine zuverlässige Netzwerkkommunikation innerhalb der Zonen und begrenzt den potenziellen Einfluss einer Sicherheitsverletzung, z.B. durch einen Ransomware-Angriff, auf das Gesamtnetzwerk.

Intrusion Detection Systems

Systeme zur Erkennung von Anomalien bzw. Angriffen sowohl auf System-, als auch auf Netzebene sind eine wichtige Komponente, um die Ausbreitung von Ransomware zu verhindern. Genauso wichtig wie die Identifikation auf technischer Ebene ist aber auch die Reaktion auf Ereignisse – gesammelte Meldungen, die zu keiner Reaktion führen, verhindern keinen Angriff.

Security Information and Event Management

Das Konzept des Security Information and Event Managements (SIEM) setzt an dieser Schwachstelle komplexer IT-Architekturen an. Riesige Mengen an Systemen generieren Log-Daten, die auf Angriffe hinweisen können. Zum einen lässt sich die Verarbeitung dieser Daten mit SIEM-Systemen zentralisieren und sicherstellen, dass alle zur Verfügung stehenden Daten ausgewertet werden, zum anderen lassen sich viele Angriffe erst aus der Kombination verschiedener Ereignisse erkennen. Eine zentrale Sammlung und Auswertung, die verschiedene Ereignisse in Beziehung zueinander setzen kann, verbessert die Ausgangslage bei der Verteidigung gegen Ransomware enorm.

Security Operations Center

Ein Security Operations Center (SOC) ist eine permanente Einrichtung, die sich aktiv um die IT-Sicherheit eines Unternehmens kümmert. Die Reaktion auf IT-Sicherheitsvorfälle kann durch eine derartige Leitwarte deutlich verkürzt und Angriffe idealerweise durch aktive Gegenmaßnahmen bereits im Keim erstickt werden.

3. Säule: Wiederherstellung

Aufgrund der Attraktivität des Geschäftsmodells Ransomware und der großen Anzahl der versuchten Angriffe werden immer wieder mindestens einzelne Systeme mit Ransomware infiziert. Der professionelle Umgang mit solchen Ereignissen und die zuverlässige Wiederherstellung von Daten bilden die dritte Säule der Ransomware-Verteidigungs-Strategie.

Data Backup and Restore

Die Fähigkeit, Daten wiederherstellen zu können, ist in Bezug auf Ransomware aktueller als jemals zuvor. Entscheidend ist aber nicht nur, das Daten regelmäßig gesichert werden, sondern vor allem das die Wiederherstellung auch tatsächlich ohne weiteres möglich ist. Um dies sicherzustellen, muss die Datenwiederherstellung regelmäßig getestet werden.

Einige häufig genutzte Techniken zur Datensicherung versagen gegen Ransomware.”

Bei einem Angriff handelt es sich nicht um ein lokales Ereignis wie zum Beispiel einen Brand oder eine Überschwemmung, sondern um einen gezielten Angriff, der standortübergreifend Wirkung zeigt. Alle Backup-Technologien, die mit permanent angebunden Speichern arbeiten, sind daher nicht geeignet, Daten vor Ransomware-Angriffen zu schützen.

Incident Response Management

Das Ziel des Incident Response Management ist es, mit IT-Sicherheit Vorfällen professionell und routiniert umgehen zu können. Zu diesem Zweck müssen Strukturen geschaffen werden, die im Falle eines IT-Sicherheitsvorfalls, wie etwa einem Ransomware-Angriff, aktiv werden. Ein Incident Respone Plan muss Vorgehensweisen dokumentierten, Verantwortlichkeiten festlegen und dafür sorgen, dass die benötige Ausrüstung vorgehalten wird.

Fazit

Jedes Unternehmen der Finanzindustrie muss heute und in Zukunft mit Angriffen durch Ransomware rechnen. Je früher diese Angriffe erkannt und abgewehrt werden können, desto weniger Kosten entstehen durch Schäden. Alle Strategien zur Verhinderung einer Ausbreitung können scheitern. Eine letztendliche Sicherheit vor Ransomware kann also nur erreicht werden, wenn alle Daten jederzeit zuverlässig aus physikalisch getrennten Quellen wiederhergestellt werden können.Paul Arndt, Ginkgo Cybersecurity

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/124009

Schreiben Sie einen Kommentar