Daten nur per Perimetersicherheit schützen? Der Paradigmenwechsel zur datenzentrischen Lösung

Rohde & Schwarz Cybersecurity

Die Perimetersicherheit allein reicht heute nicht mehr aus, um Kundendaten vor Hackern zu schützen. Banken brauchen völlig neue IT-Sicherheitslösungen. Diese müssen beispielsweise in der Lage sein, Cloud-Anwendungen und Webapplikationen absichern zu können. Neue datenzentrische Sicherheitslösungen bieten Schutz unabhängig von ihrem Speicherort – und ermöglichen eine sichere und datenschutzkonforme Nutzung von Clouds.

von Christian Stüble, CTO Rohde & Schwarz Cybersecurity

Ein zentrales Angriffsziel von Hackern sind Kunden- und Transaktionsdaten. Dabei unterliegen persönliche Daten einem ganz besonderen Schutz. Nicht zuletzt seit die Datenschutz-Grundverordnung (EU-DSGVO) europaweit in Kraft getreten ist. Im Falle eines Datenverlustes oder Verstößen gegen das Gesetz können empfindliche Strafen drohen. Darüber hinaus sind Kreditkartenorganisationen an den sogenannten Payment Card Industry Data Security Standard (PCI-DSS) gebunden. Dieser umfasst eine Reihe von verbindlichen Regeln für alle, die Kreditkartendaten verarbeiten, speichern oder weiterleiten.Doch die Realität sieht meist anders aus: Auch sensible Daten werden zunehmend in Cloud-Umgebungen abgelegt und Collaboration-Tools, wie z. B. Microsoft Office 365 oder SharePoint kommen zum Einsatz – auch in der Finanzbranche.”

Bisherige Sicherheitsmaßnahmen greifen für die Datensicherheit bei solchen Cloud-Diensten zu kurz. Denn die herkömmliche „Perimetersicherheit“ unterscheidet zwischen öffentlichen Netzwerken und Unternehmensnetzwerken. Gelangen jedoch unerwünschte Eindringlinge in die Systeme, dann steht ihnen der Weg offen.

Rohde & Schwarz Cybersecurity

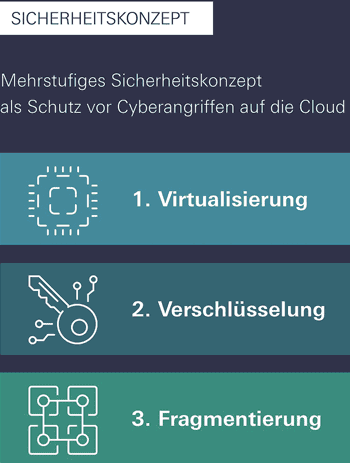

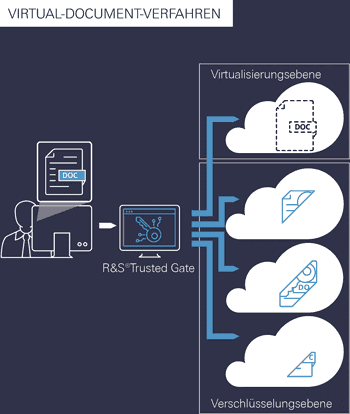

Daten verbleiben in Deutschland

Ein Schutz im „Inneren“ der Systeme bietet die „datenzentrische Sicherheit“. Dabei werden die Daten selber abgesichert. Umsetzen lässt sie sich durch eine Kombination aus Virtualisierung, Verschlüsselung und Fragmentierung der Daten. Bei der Virtualisierung werden die Metadaten eines Dokuments als Platzhalter in die Cloud geladen. Der eigentliche Inhalt wird verschlüsselt in Chunks zerlegt und an konfigurierbaren Speicherorten, optional auch außerhalb der Cloud abgelegt. Die Chunks werden über ein konfigurierbares System mit einem Software-Defined-Storage-Modul (SDS) gespeichert. Die verschlüsselten und fragmentierten Daten können dadurch verteilt in gewünschten Zielen wie dem eigenen Rechenzentrum oder bei verschiedenen Cloud-Anbietern gesichert werden.

Dadurch kann die Bank unabhängig von der benutzten Cloud-Lösung autonom entscheiden, wo die Daten gespeichert werden und, dass die Originaldokumente und Daten beispielsweise in Deutschland verbleiben. Nur Mitarbeiter mit autorisierten Zugriffsrechten können das Dokument herunterladen. Erst beim Download setzt sich das Dokument aus seinen Einzelteilen wieder zusammen und wird entschlüsselt.

Christian Stüble ist Chief Technology Officer von Rohde & Schwarz Cybersecurity (Website). Zuvor war Stüble seit 2005 Technikvorstand der Sirrix AG. Er verantwortet den R&D-Bereich und legt dabei einen starken Fokus auf die Anwendung aktueller Forschungsergebnisse in der Produktentwicklung. Im Bereich der Kryptographie und IT-Sicherheit blickt Stüble auf eine fast 20-jährige Karriere mit wissenschaftlichen Stationen in Dortmund, Saarbrücken und Bochum zurück. Für seine Leistungen, insbesondere im Technologietransfer, wurde er bereits mehrfach ausgezeichnet. Christian Stüble ist Autor zahlreicher wissenschaftlicher und technischer Publikationen und regelmäßig eingeladener Referent zu verschiedenen Themen der IT-Sicherheit auf nationalen und internationalen Konferenzen.

Christian Stüble ist Chief Technology Officer von Rohde & Schwarz Cybersecurity (Website). Zuvor war Stüble seit 2005 Technikvorstand der Sirrix AG. Er verantwortet den R&D-Bereich und legt dabei einen starken Fokus auf die Anwendung aktueller Forschungsergebnisse in der Produktentwicklung. Im Bereich der Kryptographie und IT-Sicherheit blickt Stüble auf eine fast 20-jährige Karriere mit wissenschaftlichen Stationen in Dortmund, Saarbrücken und Bochum zurück. Für seine Leistungen, insbesondere im Technologietransfer, wurde er bereits mehrfach ausgezeichnet. Christian Stüble ist Autor zahlreicher wissenschaftlicher und technischer Publikationen und regelmäßig eingeladener Referent zu verschiedenen Themen der IT-Sicherheit auf nationalen und internationalen Konferenzen.Anfragenattacken (DDoS) mit Erpressung

Die physikalische Fragmentierung schützt die Daten besonders stark vor Angriffen und fremden Zugriffen. Denn das Originaldokument ist nur in Form von verteilten Fragmenten hinterlegt. Die Speicherung kann unabhängig von den Standardvorgaben des Public-Cloud-Anbieters so konfiguriert werden, dass die Daten Deutschland nicht verlassen. Damit können interne Compliance-Vorgaben und die strengen Datenschutz- und Sicherheitsvorgaben der EU-DSGVO effizient eingehalten werden, ohne auf die Vorteile einer Public Cloud zu verzichten

Gegen Angriffe, die eine „Distributed-Denial-of-Service (DDoS)“-Attacke mit Erpressung verbinden, brauchen Banken ebenfalls neue IT-Sicherheitslösungen. Das Prinzip der Angriffe: Zunächst drohen die Hacker mit einer Anfragenattacke, sollte ein bestimmter Geldbetrag nicht gezahlt werden. Eine solche DDoS-Attacke kann schwerwiegende Folgen haben.

Abschalten der Systeme

Die Kriminellen senden dabei sintflutartige Anfragen an das Netzwerk des jeweiligen Opfers. Die Masse eingehender Nachrichten erzwingt ein Abschalten des Systems und aller bereitgestellten Dienste – also auch der Webseite und der Online-Banking-Plattform. Die Bewältigung eines einzigen Ransom-DDoS-Angriffs kann Finanzunternehmen mehrere Hunderttausend Euro kosten. Entscheidend ist aber vor allem der Image-Schaden: Wenn die Webseite einer Bank down ist und Kunden keinen Zugriff auf ihre Online-Banking-System haben, fördert dies nicht den Eindruck eines Vorreiters für digitale Bankenprozesse.

Netzwerk-Firewalls allein böten hier keinen ausreichenden Schutz. Mit einer sogenannten „Web Application Firewall“ hingegen lassen sich Angriffe auf die Protokolle HTTP und HTTPS abwehren. Eine Firewall auf Anwendungsebene analysiert den Datenaustausch zwischen Clients und Webservern. Wenn bestimmte Inhalte als verdächtig eingestuft werden, wird der Zugriff über die Web Application Firewall verhindert. Insbesondere bietet sie Schutz vor Angriffen, die beispielsweise durch sogenannte Injektionsangriffe („SQL-Injection“), „Cross Site Scripting“ (XSS), „Session-Hijacking“ und andere Arten von Webangriffen ausgeführt werden. Um DDoS-Angriffe zu stoppen, kommt ein sogenanntes Scoring-Modell zum Einsatz. Nimmt man als Schwellenwert z. B. die Anzahl der Anfragen, die eine einzelne IP innerhalb eines festgelegten Zeitraums übermitteln darf, werden jene gestoppt, die über diese Anzahl hinausgehen.

Rohde & Schwarz Cybersecurity

Virtuelle Browser

Um Zugriff auf einen Rechner zu erlangen, genügt Hackern häufig schon das vermeintlich ungefährliche Surfen der Mitarbeiter im Internet.

Denn die größte Schwachstelle jeder IT-Sicherheitsarchitektur ist der Browser.”

Traditionelle Sicherheitsbarrieren wie Antiviren-Software bieten wenig Schutz. Denn viele Viren bleiben unerkannt. Nur ein „virtueller Browser“ kann sie abwehren. Diese moderne Sicherheitstechnologie nutzt eine „digitale“ Quarantäne. Viren werden isoliert, bevor sie überhaupt zur Ausführung kommen. Dazu wird eine softwarebasierte, virtuelle „Surfumgebung“ geschaffen. In den meisten Fällen wird dabei der isolierte Browser vom Endgerät getrennt und damit die Angriffsfläche für Attacken aus dem Internet verringert.

Den besten Schutz vor externen Angreifern bieten vollvirtualisierte Surfumgebungen. Dabei wird sowohl vom Host-Betriebssystem des Clients als auch vom Intranet unabhängig gearbeitet. Betriebssystem und Browser haben auf diese Weise zu keinem Zeitpunkt einen direkten Zugriff auf die Hardware, sondern lediglich auf die virtuelle Umgebung, die wie eine Schutzmauer agiert: Eindringende Viren oder Trojaner bleiben in dieser Umgebung eingeschlossen und können sich nicht auf dem Rechner und im lokalen Netzwerk verbreiten. Angriffe auf das Windows-Host-System laufen ins Leere – unabhängig von der Art des Angriffs. Ein Neustart des Browsers erfolgt in einem virenfreien Zustand. Diesen Ansatz verfolgt zwar auch die Mikrovirtualisierung, allerdings können hier bereits in den Kernel eingedrungene Bedrohungen nicht zurückgesetzt werden – ein verseuchter Neustart wäre möglich.

Vollvirtualisierung erlaubt Diversität

Ein weiterer Vorteil: die Vollvirtualisierung erlaubt eine Diversität an Betriebssystemen, sodass auch andere Gastsysteme zugelassen sind. Indem auf das Host-System ein Hypervisor aufgesetzt wird, lässt sich ein vollwertiges eigenes Betriebssystem implementieren. So kann beispielsweise der Browser auf Linux umgestellt werden. Dies senkt die Erfolgswahrscheinlichkeit von Angriffen erheblich, da gleichzeitig zwei grundverschiedene Betriebssysteme gehackt werden müssen.

Moderne IT-Technologien sind ein Muss für Finanzinstitute, die sich vor Hackern schützen wollen. Was immer bleibt, ist der Risikofaktor Mensch. Mitarbeiter sollten daher in Schulungen sensibilisiert werden, verdächtige E-Mails zu erkennen, um Phishing-Attacken vorzubeugen. Mit diesen Maßnahmen kann eine Bank sich vor den zunehmenden Gefahren für ihre IT-Infrastruktur schützen. Sie erfüllt damit nicht nur wichtige Regularien und Vorschriften – sondern steigert auch ihre Wettbewerbsfähigkeit erheblich.Christian Stüble, CTO Rohde & Schwarz Cybersecurity

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/92953

Schreiben Sie einen Kommentar