KYC-Prozess als Einfallstor für FinTech-Trojaner

Mit angeblichen Finanzdokumenten versuchen die Hacker der Evilnum-Gruppe sich Zugang zu den Systemen europäischer FinTechs zu verschaffen. Während sich die Angriffstechnik der Kriminellen immer wieder wandelt, setzen sie nach wie vor auf initiales Spear Phishing im Know-your-Customer-Prozess, so die Security-Experten von Cybereason Nocturnus.

Rigide Vorschriften zur Verhinderung von Geldwäsche und Terrorfinanzierung zwingen Unternehmen, darunter auch Banken und Finanzdienstler, dazu, Neukunden genau zu überprüfen. Wer mit potenziellen Attentätern oder anderen Kriminellen Geschäfte macht, muss mit empfindlichen Sanktionen rechnen. Dementsprechend hoch ist die Motivation, alle verfügbaren Informationen genau zu überprüfen.

Die Evilnum-Gruppe, die von IT-Security-Experten seit 2018 beobachtet wird, macht sich genau diesen Umstand zunutze. Sie versucht, Finanzakteuren gefälschte Finanzdokumente unterzujubeln, die allerdings mit einem Trojaner verseucht sind. Mittels Spear-Phishing-Kampagnen, die speziell auf den KYC-Prozess zugeschnitten sind, versuchen sie, Mitarbeiter von FinTechs in der EU und in Großbritannien dazu zu bringen, diese Daten zu öffnen und damit die Infektion der Systeme auszulösen. So verschaffen sie sich nicht nur Zugang zu einzelnen FinTechs, sondern in der Folge auch zu deren Kunden. So sind auch Banken und Versicherungen gefährdet.

Erneuter Wandel der Angriffstechnik

Das Nocturnus-Team von Cybereason hat einen neuen Remote-Access-Trojaner auf Python-Basis entdeckt, den es der Evilnum-Gruppe zuschreibt. Die Sicherheitsexperten haben den Trojaner PyVil RAT benannt und die damit verbundenen Angriffsmechanismen in einem detaillierten Bericht auf dem Cybereason-Blog dargestellt.

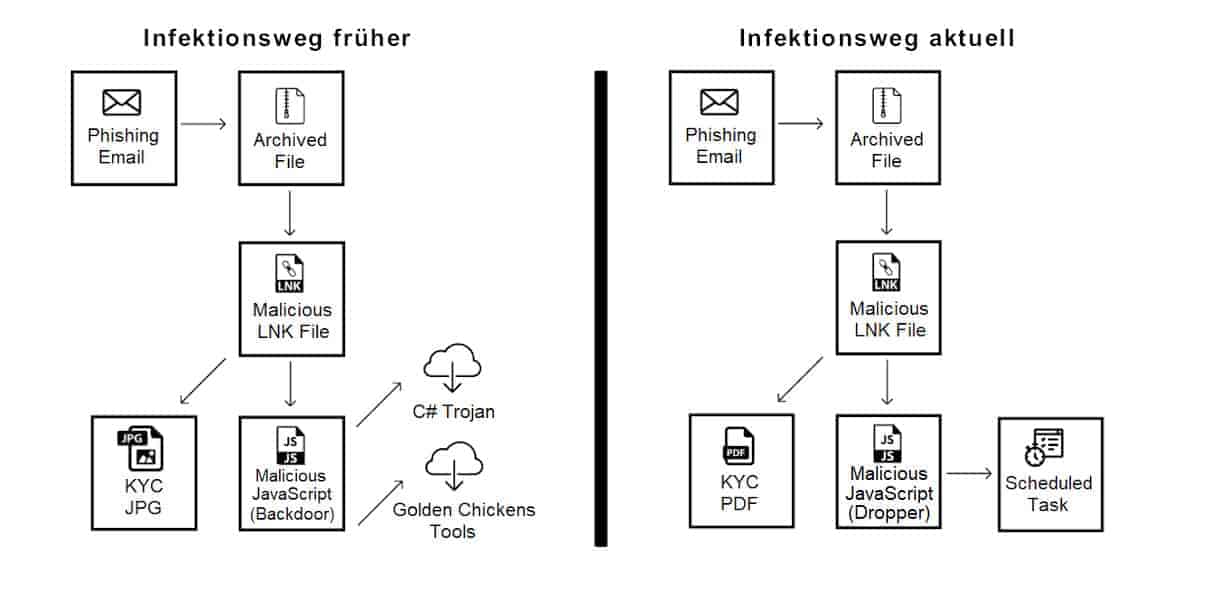

In der Vergangenheit hatte die Gruppe unter anderem verschiedene in Javascript und C# geschriebene Komponenten verwendet sowie Tools, die vom Malware-as-a-Service-Anbieter Golden Chickens stammen. Mit dem Wechsel zu einem Python-Script registrierten die Sicherheitsforscher noch weitere Veränderungen in der Infektions- und Persistenzkette. Eine der auffälligsten Neuerungen: Wo zuvor ein JavaScript-Trojaner mit Backdoor-Funktionen den Zugang zu infizierten Systemen ermöglichte, setzen die Hacker nun auf eine Bereitstellung der Payload über einen Multi-Prozess-Vorgang.

Um von Sicherheitslösungen möglichst lange nicht entdeckt zu werden, kommen dabei auch modifizierte Versionen von legitimen ausführbaren Dateien zum Einsatz, die nur einen geringen Anteil an bösartigem Code aufweisen. Zu nennen sind hier die beiden Anwendungen ddpp.exe, eine Komponente des Programms Defragmenter Pro Plus von Abexo, und fplayer.exe, ein kostenloser Multimedia-Player und -Konverter.

Datenabfluss und Fernsteuerung

Nach wie vor sorgt eine Infektion durch Evilnum-Malware dafür, dass die Angreifer weitgehenden Zugang zu dem befallenen System haben und sich immer mehr Zugriffsrechte verschaffen können. Mittels Keylogger und Screenshots stehlen die Hacker Login-Daten für geschützte Dateien, Netzwerkbereiche und Anwendungen. Auf diese Weise können sie sowohl Informationen entwenden als auch löschen oder manipulieren. Zudem können sie beliebige weitere Anwendungen und Funktionen nachrüsten. In der Regel versuchen die Angreifer möglichst lange unentdeckt zu bleiben, um möglichst lange spionieren zu können und sich mit brauchbaren Informationen für neue Angriffe zu versorgen. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/111003

Schreiben Sie einen Kommentar