Ivanti Studie: 71 % der IT-Sicherheitsexperten halten Patches für zu komplex und zeitaufwändig

Ivanti

Die Ergebnisse der Ivanti Studie Herausforderungen im Patchmanagement zeigen, dass die Mehrheit (71 %) der IT- und Sicherheitsangestellten Patching als zu komplex, umständlich und zeitaufwändig befinden.

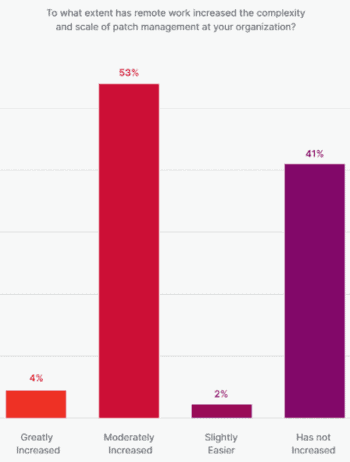

Auch die Corona-Pandemie zeige Auswirkungen auf das Thema: So gaben 57 % der Befragten an, dass Remote-Arbeit die Komplexität und den Umfang des Patch-Managements gesteigert hat. Nicht zuletzt deshalb:Patching rückt häufig vor anderen Aufgaben in den Hintergrund, wie 62 % der Befragten angaben.”

53 % der Umfrageteilnehmer gaben an, dass das Management und die Priorisierung kritischer Schwachstellen den größten Teil ihrer Zeit in Anspruch nehme. Auf Platz zwei folgt die Bereitstellung von Lösungen für fehlgeschlagene Patches (19 %), dann das Testen von Patches (15 %) und schließlich die Koordination mit anderen Abteilungen (10 %). Der Studie nach könnten die Herausforderungen, mit denen IT- und Sicherheitsteams beim Patching konfrontiert sind, der Grund dafür sein, dass 49 % der Befragten die derzeitigen Patch-Management-Protokolle ihres Unternehmens nicht ausreichend finden, um Risiken wirksam zu minimieren.

Ivanti

Angreifer machen Tempo

Gleichzeitig nehme die Geschwindigkeit weiter zu, mit der Schwachstellen als Waffe eingesetzt werden. Deshalb sei Tempo auch ein wesentlicher Faktor bei der Abwehr von Angriffen. So dauere es im Schnitt zwischen 100 und 120 Tage, bis Unternehmen einen verfügbaren Patch ausrollen. Bedrohungsakteure benötigen jedoch durchschnittlich nur 22 Tage nach Veröffentlichung einer Schwachstelle, um einen funktionsfähigen Exploit zu entwickeln, so eine Analyse der Rand Corporation (Website).

Johannes Carl von Ivanti erklärt, dass diese Ergebnisse zu einer Zeit kommen, in der IT- und Sicherheitsteams bereits mit den Herausforderungen des ,Everywhere Workplace‘ konfrontiert sind. Die meisten Unternehmen würden nicht über den Überblick oder die Ressourcen verfügen, um aktuelle Bedrohungen wie Ransomware mit allen dazugehörigen ausgenutzten Schwachstellen in Verbindung zu bringen. Die Kombination aus risikobasierter Schwachstellenpriorisierung und automatisierter Patch Intelligence aber könne Schwachstellen offenlegen, die aktiv in Verbindung mit Ransomware ausgenutzt werden.

So könnten IT- und Sicherheitsteams nahtlos Patches bereitstellen und Probleme lösen, die ein Risiko für Unternehmen darstellen.”

Der WannaCry-Ransomware-Angriff, bei dem schätzungsweise 200.000 Computer in 150 Ländern verschlüsselt wurden, sei ein Paradebeispiel für die Folgen, die auftreten, wenn Patches nicht rechtzeitig angewendet würden. Tatsächlich existierte bereits Monate zuvor ein Patch für die Sicherheitslücke, die von der Ransomware ausgenutzt wurde. Doch viele Organisationen hätten diesen nicht implementiert. Und selbst jetzt, vier Jahre später, haben laut Ivanti zwei Drittel der Unternehmen ihre Systeme immer noch nicht gepatcht.

Ivanti

Zwei Hauptgründe hierfür sind der bereits erwähnte hohe Zeitaufwand und die laufend aufkommenden neuen Sicherheitslücken, die es schier unmöglich machen, seine gesamte IT-Infrastruktur zu patchen. Deutlich wird das auch in einem auf das Thema bezogenen Security-Beitrag von Patrick Schraut. So schlägt dieser vor, Patching mit sogenanntem Smart Vulnerability Management zu ergänzen um dem Problem entgegenzuwirken (mehr hier).

Zur Methodik der Studie

Ivanti befragte für die Studie über 500 IT- und Sicherheitsexperten in Unternehmen in Nordamerika und EMEA.

Die Studie können sie hier kostenlos herunterladen.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/126952

Schreiben Sie einen Kommentar