IBM: “Hacker brechen nicht ein … sie melden sich an”

Schwerpunkt: Threat Intelligence

von Christine Barbara Müller, Partner & Head of Security Services DACH IBM

IBM

Gültige Konten: Globale ‚Krise der Identitäten‘

Gültige Konten zu missbrauchen, ist für Cyberkriminelle der Weg des geringsten Widerstands, da heute Milliarden von kompromittierten Anmeldedaten im Dark Web zugänglich sind. Zum Beispiel haben das FBI und die europäischen Strafverfolgungsbehörden im April 2023 ein globales Forum für Cyberkriminalität ausgeschalten, das die Anmeldedaten von mehr als 80 Millionen Nutzerkonten gesammelt hat.

Auf Basis dieser Daten gab es im vergangenen Jahr weltweit mehr Möglichkeiten für Cyberkriminelle, sich über gültige Konten in Unternehmensnetzwerke einzuloggen anstatt diese zu hacken – diese Taktik ist somit eine bevorzugte Vorgehensweise für Angreifer. Dies gilt auch für Europa, wo die Verwendung gültiger Konten durch Cyberkriminelle als Mittel zur Kompromittierung von Unternehmen im Vergleich zum Vorjahr um 66 Prozent gestiegen ist.

Dieser „leichte Einstieg“ für Angreifer ist weitaus schwieriger zu entdecken und erfordert kostspielige Maßnahmen von Unternehmen.

Laut IBM X-Force waren größere Vorfälle, die von Angreifern durch Nutzung gültiger Konten verursacht wurden, mit fast 200% komplexeren Reaktionsmaßnahmen der Sicherheitsteams verbunden als der durchschnittliche Vorfall.”

Dazu kommt, dass in diesen Fällen rund elf Monate für die Erkennung und Wiederherstellung benötigt werden – die längste Reaktionszeit im Vergleich zu jedem anderen Infizierungsvektor und damit verbunden natürlich deutlich höhere Kosten.

Darüber hinaus investieren Angreifer zunehmend in Maßnahmen zur Erlangung von Nutzeridentitäten – mit einem 266 Prozent Anstieg bei Infostealing-Malware, die darauf ausgelegt ist, persönliche Informationen wie E-Mails, Anmeldedaten für soziale Medien und Messaging-Apps, Bankdaten, Krypto-Wallet-Daten und mehr zu stehlen.

Die Finanzbranche bleibt im Fokus der Angriffe

Die Finanz- und Versicherungsbranche war im Jahr 2023 das dritte Jahr in Folge die am zweithäufigsten angegriffene Branche hinter der Fertigungsindustrie und machte 18,2 Prozent der Vorfälle aus, auf die X-Force reagierte.

IBM X-Force

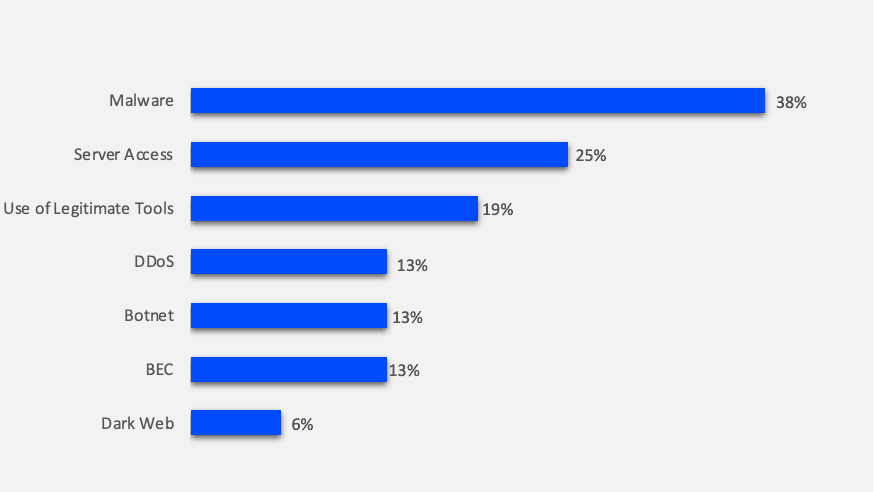

- Malware war mit 38 Prozent der Vorfälle in der Finanz- und Versicherungsbranche die am häufigsten beobachtete Angriffsart. An zweiter Stelle standen mit 25 Prozent der Angriffe Fälle, in denen auf Server zugegriffen wurde, während die Verwendung legitimer Tools für böswillige Zwecke mit 19 Prozent der Vorfälle die am dritthäufigsten beobachtete Aktion bei den Zielen war.

- Erpressung war im Jahr 2023 mit 35 Prozent der am häufigsten beobachtete Angriff auf Finanz- und Versicherungsunternehmen, gefolgt von Botnets (28 Prozent) und dem Abgreifen von Anmeldeinformationen (19 Prozent).

- Die Verwendung von Phishing war mit 28 Prozent der häufigste Erstinfektionsvektor, dicht gefolgt von der Verwendung gültiger Konten mit 27 Prozent der von X-Force behobenen Fälle. Der am dritthäufigsten beobachtete anfängliche Zugangsvektor war der Missbrauch externer Remote-Dienste mit 27 Prozent.

- Europa verzeichnete mit 37 Prozent erneut den höchsten Prozentsatz an Vorfällen in der Finanz- und Versicherungsbranche, während Lateinamerika mit 17 Prozent an zweiter Stelle lag und Nordamerika, der Nahe Osten und Afrika sowie der asiatisch-pazifische Raum jeweils 15 Prozent der Angriffe verzeichneten.

Basissicherheit ist unverzichtbar für die Cybersecurity

Christine B. Müller ist seit 2021 für das Cyber Security Services Geschäft von IBM (Website) in DACH verantwortlich. Als Leaderin verantwortet sie sowohl das Cyber Consulting als auch Managed Services Geschäft.

Christine B. Müller ist seit 2021 für das Cyber Security Services Geschäft von IBM (Website) in DACH verantwortlich. Als Leaderin verantwortet sie sowohl das Cyber Consulting als auch Managed Services Geschäft.Besonders häufig werden Unternehmen der kritischen Infrastruktur über gültige Konten angegriffen. Bei fast 85 Prozent dieser Angriffe hätte die Kompromittierung mithilfe von Patches, Multi-Faktor-Authentifizierung oder dem Least Privilege Prinzip – dem Einschränken von Benutzer-Accounts – verhindert werden können. Dies zeigt, dass die von der Sicherheitsbranche seit jeher als „Basissicherheit“ bezeichnete Sicherheit schwieriger zu erreichen ist als behauptet.

Wenngleich ‚Sicherheitsgrundlagen‘ nicht so viel Aufsehen erregen wie ‚KI-gesteuerte Angriffe‘, so bleibt doch festzuhalten, dass das größte Sicherheitsproblem von Unternehmen auf die grundlegenden und bekannten Probleme hinausläuft – und nicht auf die neuen und unbekannten. Identität und gültige Konten werden wieder und wieder für Angriffe auf Unternehmen missbraucht – ein Problem, das sich noch verschärfen wird, wenn Angreifer in KI investieren, um diese Taktik zu optimieren. Christine Barbara Müller/dk

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/217129

Schreiben Sie einen Kommentar