„Access … granted“ – Identity and Access Management bei Versicherungen im Kontext der VAIT

Horvath

Der hochfrequentierte Umlauf von kritischen Daten innerhalb von Versicherungsunternehmen resultiert in erheblichen regulatorischen Anforderungen an den rechtmäßigen Zugang zu diesen Daten. Im Kontext der Versicherungsaufsichtlichen Anforderungen an die IT (VAIT) werden zentrale Vorgaben an die IT-Sicherheit definiert und befassen sich in einem Kernthema insbesondere mit der Ausgestaltung des Berechtigungsmanagements. Die Zielsetzung ist eine standardisierte Ausgestaltung des Identity & Access Managements (IAM) zur Minimierung IT-relevanter Sicherheitsrisiken. Für eine vollumfängliche Einhaltung der VAIT gilt es, zentrale Bestandteile des IAMs in dessen Konzeption und Umsetzung zu berücksichtigen. Dies ist entscheidend, um die vollständige Compliance sicherzustellen und dabei insbesondere ein effizientes und wirksames Berechtigungsmanagement zu betreiben.

von Dr. Stephanie Nöth-Zahn & Adrian Bötz, Horvath

Der Zugang zu Daten sowie IT-Systemen in Versicherungen ist nicht zuletzt aufgrund der rasant ansteigenden Zahl an Cyberangriffen besonders kritisch. Die enorme Gefahr, die aus unkontrollierten oder unrechtmäßigen Zugriffen einhergeht, kann erhebliche strategische und operative Risiken bedeuten. Infolgedessen sind auch die aufsichtsrechtlichen Vorgaben hinsichtlich der Ausgestaltung der Prozesse und Standards innerhalb des IAM stark gestiegen.IAM bei Versicherungen: Besondere regulatorische Anforderungen

Grundlegende Regulatorien für Versicherungen sind durch die Mindestanforderungen an die Geschäftsorganisation von Versicherungsunternehmen bereits festgelegt.

Mit dem Inkrafttreten der Versicherungsaufsichtlichen Anforderungen an die IT (VAIT) unterstreicht die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) nun die erheblich gestiegene Bedeutung der IT in Versicherungen.”

Horvath

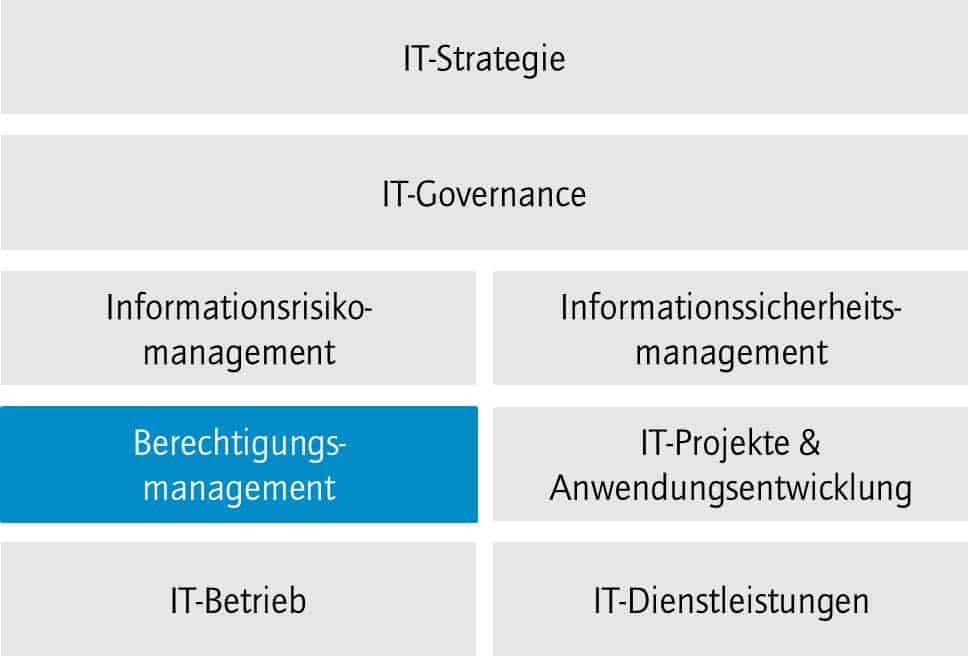

In acht konkreten Themenfeldern orientieren sich die Vorgaben an den bankenaufsichtlichen Anforderungen an die IT (BAIT), welche bereits im Jahr zuvor veröffentlicht wurden. Grundsätzlich ist die Zielsetzung der VAIT, die IT-spezifische Organisation von Versicherungen zu standardisieren und sicher zu gestalten. Zugleich soll das Bewusstsein hinsichtlich IT-relevanter Sicherheitsrisiken nachhaltig gestärkt werden. Es bedarf daher solider IT-Infrastrukturen, die der stetig steigenden Bedeutung der Informationssicherheit angemessen Rechnung tragen.

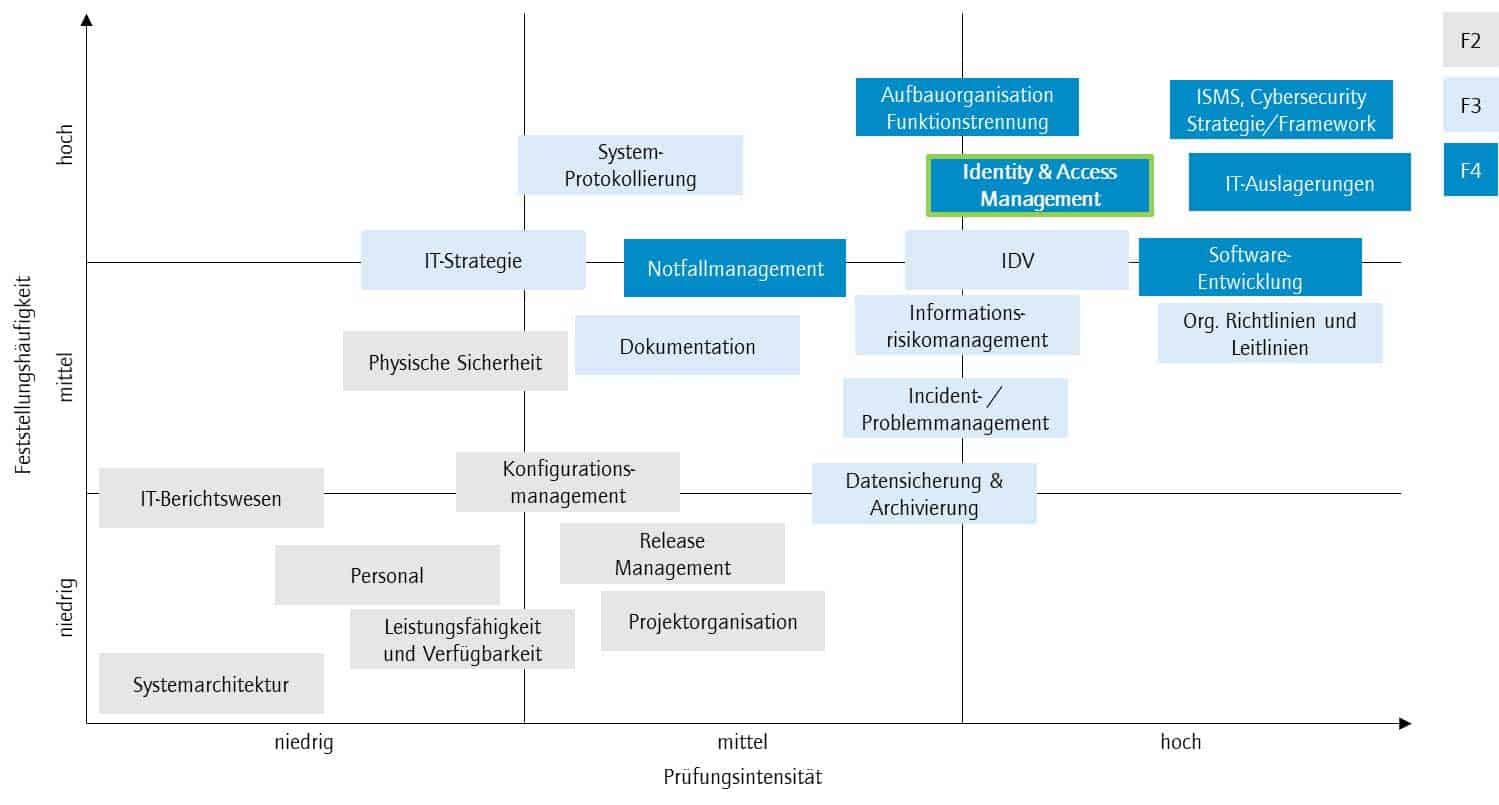

In vergangenen Projekten hat sich gezeigt, dass das IAM in Prüfungen der BaFin zunehmend deutlich stärker bemängelt wurde (siehe Abbildung 2). Insbesondere stieg die Anzahl an F4-Feststellungen erheblich, was die Dringlichkeit des Handlungsbedarfs zusätzlich hervorhebt. Vor dem Hintergrund der VAIT ergeben sich für Versicherungen insbesondere zwei Aspekte, die in Umsetzungsinitiativen innerhalb des IAM berücksichtigt werden müssen:

- Konstant ansteigende Prüfungsintensität des IAM bei Kernprozessen und Standards

- Erheblicher Interpretationsspielraum zwischen wirtschaftlich sinnvollen und notwendigen Umsetzungsaktivitäten

Um das Berechtigungsmanagement entlang dieser Aspekte bestmöglich zu konzipieren und umzusetzen, ist es für Versicherungen entscheidend, die relevanten Komponenten zu identifizieren und zu optimieren.”

Hieraus ergeben sich die notwendigen Impulse für Versicherungsunternehmen, ihre Umsetzungsinitiativen optimal zu planen.

Die fünf zentralen Komponenten des Berechtigungsmanagements

Autor Dr. Stephanie Nöth-Zahn, Horvath Dr. Stephanie Nöth-Zahn verantwortet bei Horváth (Webseite) den Bereich Compliance Excellence (Link RCE Webseite). Sie hat 18 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Umsetzung von global ausgerichteten Identity & Access Management Strategien. Ihr Wissen basiert auf den ersten 10 Jahre in der Beratung bei IBM auf einem IT-technisch versierten Fundament und den IT-strategischen Projekten der letzten Jahre. Promoviert hat Nöth-Zahn in Edinburgh (UK) zum hoch relevanten Thema emergenter Risiken hervorgerufen durch IT-Innovationen.

Dr. Stephanie Nöth-Zahn verantwortet bei Horváth (Webseite) den Bereich Compliance Excellence (Link RCE Webseite). Sie hat 18 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Umsetzung von global ausgerichteten Identity & Access Management Strategien. Ihr Wissen basiert auf den ersten 10 Jahre in der Beratung bei IBM auf einem IT-technisch versierten Fundament und den IT-strategischen Projekten der letzten Jahre. Promoviert hat Nöth-Zahn in Edinburgh (UK) zum hoch relevanten Thema emergenter Risiken hervorgerufen durch IT-Innovationen.

Dr. Stephanie Nöth-Zahn verantwortet bei Horváth (Webseite) den Bereich Compliance Excellence (Link RCE Webseite). Sie hat 18 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Umsetzung von global ausgerichteten Identity & Access Management Strategien. Ihr Wissen basiert auf den ersten 10 Jahre in der Beratung bei IBM auf einem IT-technisch versierten Fundament und den IT-strategischen Projekten der letzten Jahre. Promoviert hat Nöth-Zahn in Edinburgh (UK) zum hoch relevanten Thema emergenter Risiken hervorgerufen durch IT-Innovationen.

Dr. Stephanie Nöth-Zahn verantwortet bei Horváth (Webseite) den Bereich Compliance Excellence (Link RCE Webseite). Sie hat 18 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Umsetzung von global ausgerichteten Identity & Access Management Strategien. Ihr Wissen basiert auf den ersten 10 Jahre in der Beratung bei IBM auf einem IT-technisch versierten Fundament und den IT-strategischen Projekten der letzten Jahre. Promoviert hat Nöth-Zahn in Edinburgh (UK) zum hoch relevanten Thema emergenter Risiken hervorgerufen durch IT-Innovationen.Die Umsetzung der besonderen Anforderungen an Versicherungen im Kontext der VAIT verlangt nach einer gezielten Identifikation der relevanten Komponenten des Berechtigungsmanagements. Übergreifend müssen bei der Ausgestaltung eines erfolgreichen Berechtigungsmanagements stets zentrale Compliance-Prinzipien – wie beispielsweise das Minimalstellenprinzip – berücksichtigt werden. Die im Folgenden dargestellten Komponenten sind entscheidend für eine vollumfängliche Einhaltung der VAIT.

- Einheitliches Rollenkonzept

Durch das Definieren und Ausarbeiten eines ganzheitlichen Rollenkonzeptes werden einerseits Berechtigungen exakt auf jeweilige Tätigkeiten bzw. Funktionen zugeschnitten, andererseits wird die Zuweisung dieser Berechtigungen unter Einhaltung verpflichtender Compliance-Prinzipien effizient durchgeführt. Zielsetzung des Rollenkonzepts ist insbesondere die Sicherstellung der Vermeidung von Überberechtigungen und stellt in der Konzeption und anschließenden Implementierung die Basis für ein erfolgreiches Berechtigungsmanagement.

- Rezertifizierung

Um zugewiesene Rollen und Berechtigungen regelmäßig auf Ihre Gültigkeit zu überprüfen, ist die Implementierung eines effizienten Prozesses zur Rezertifizierung nötig.”

Hierbei müssen Rollen im Rahmen des Rollenlebenszyklus kontinuierlich überprüft werden und bedarfsweise angepasst oder deaktiviert werden, daneben sind ebenso zugewiesene Berechtigungen hinsichtlich ihrer Aktualität durch eine autorisierte Freigabeinstanz zu kontrollieren. Diese Rezertifizierung kann sowohl auf Basis eines regelmäßigen Turnus oder durch vorab definierte Events automatisch initiiert werden.

- Funktionstrennung (Segregation of Duties, SoD)

Adrian Bötz (M.Sc.) ist Senior Project Manager im Bereich Risikomanagement und Compliance bei Horváth & Partners (Webseite). Seit knapp 10 Jahren berät der zertifizierte Enterprise Risk Manager neben Versicherungen und Finanzinstituten auch Dax-30 Unternehmen beim Aufbau von unternehmensweiten Risiko- und Compliance-Lösungen. Sein IT-technisches Profil hat er insbesondere durch die Begleitung von Implementierungsprojekten von Identity & Access Management Systemen aufgebaut.

Adrian Bötz (M.Sc.) ist Senior Project Manager im Bereich Risikomanagement und Compliance bei Horváth & Partners (Webseite). Seit knapp 10 Jahren berät der zertifizierte Enterprise Risk Manager neben Versicherungen und Finanzinstituten auch Dax-30 Unternehmen beim Aufbau von unternehmensweiten Risiko- und Compliance-Lösungen. Sein IT-technisches Profil hat er insbesondere durch die Begleitung von Implementierungsprojekten von Identity & Access Management Systemen aufgebaut. Die VAIT verlangt ausdrücklich nach einer regelmäßigen und konsistenten Überprüfung der zuzuweisenden Berechtigungen. Um diese effektiv sicherzustellen, ist die Entwicklung einer Funktionstrennungsmatrix im Unternehmen entscheidend. Sie ist ein wesentliches Kernelement des IAM und dient zur effektiven Identifikation und Vermeidung von Interessenskonflikten.

In Intervallen von maximal 1-3 Jahren wird eine Überprüfung der erteilten Berechtigungen von der VAIT vorgeschrieben.”

Dabei muss die SoD-Matrix die Anforderungen der aufbauorganisatorischen Trennung der Versicherung berücksichtigen.

- IAM-Tool

Zur Sicherstellung einer einheitlichen Zugriffsteuerung in der gesamten Organisation bedarf es eines zentralen IAM-Tools. Hierbei ist es entscheidend, sämtliche organisatorischen und technische Anforderung transparent festzulegen, um anschließend eine geeignete IAM-Software zu identifizieren. Das Tool hilft dabei, Kernprozesse vollständig abzudecken und Compliance-Prinzipien konsistent einzuhalten. Die Praxis zeigt, dass nur eine dedizierte IAM-Software die Umsetzung der regulatorischen und ökonomischen Anforderungen ausreichend sicherstellt. So können in der Verwaltung von Rollen und Berechtigungen Aufwände erheblich reduziert und Effizienzsteigerungen kurzfristig erzielt werden.

- Privileged Access Management

Aufgrund weitgehender Zugriffsmöglichkeiten verlangt die VAIT insbesondere für privilegierte Berechtigungen umfangreiche Prozesse zur Protokollierung und Überwachung der entsprechenden Benutzer. Häufig werden privilegierte Berechtigungen Personen zugewiesen, die überwiegend mit der Administration von Informationstechnik beauftragt sind.

Die Sicherstellung der kontinuierlichen Überprüfbarkeit der Aktivitäten dieser Benutzer ist somit nicht nur aus regulatorischer Perspektive erforderlich, sondern auch aus Gründen der Informationssicherheit dringend zu empfehlen.”

Die Integration eines PAM-Tools in ein zentrales IAM-Tool reduziert technische Aufwände und bietet eine höhere Flexibilität in der Berechtigungsverwaltung.

Horvath

Welche Handlungsbedarfe bestehen konkret für Ihr Unternehmen?

Gerne besprechen wir mit Ihnen, inwiefern die bestehenden Strukturen innerhalb Ihres Berechtigungsmanagements weiterentwickelt werden sollten, um den regulatorischen Vorgaben der VAIT zu entsprechen und gleichzeitig ein modernes IAM zu etablieren. Danach wissen Sie, welche konkreten Schritte unternommen werden müssen, um ein effizientes und regulatorisch konformes Berechtigungsmanagement innerhalb Ihres Unternehmens umzusetzen.Dr. Stephanie Nöth-Zahn & Adrian Bötz, Horvath

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/135711

Schreiben Sie einen Kommentar