Dramatischer Vormarsch der Banking-Trojaner

Allein in der ersten Jahreshälfte 2021 verzeichnet Nokia einen Zuwachs bei Banking-Trojanern von 80 Prozent. Bevorzugte Angriffsgebiete der Cyberkriminellen sind Europa sowie Lateinamerika, so die Erkenntnisse aus der Überwachung von 200 Millionen Geräten mittels NetGuard Endpoint Security. Zugleich schwappt aus Lateinamerika eine neue Welle mit dem „alten Bekannten“ Mekotio wieder zurück nach Europa.

Nokia

Der Nokia 2021 Threat Intelligence Report zeigt, dass in den vergangenen zwei Jahren erhebliche Bewegungen in Sachen Cybersecurity zu sehen waren. Insbesondere im Februar und März 2020 – als die ersten Corona-bedingten Lockdowns verhängt wurden – ging die Zahl der Infektionen deutlich nach oben. Die verstärkte Nutzung mobiler Geräte sowie die Verlagerung der Arbeit ins oftmals ungesicherte Home-Office machten es den Angreifern leicht. Allerdings zeigt die Infektionsstatistik im weiteren Verlauf deutlich nach unten – nicht nur dass die IT-Verantwortlichen entsprechende Maßnahmen einleiteten, um die Kontrolle wieder zurückzugewinnen. Vor allem die Aufklärung der Anwender über Angriffsszenarien und Gefahren im mobilen Bereich hätten dazu beigetragen, das Infektionsniveau unter den Vor-Corona-Stand zu drücken, stellt der Nokia-Bericht (Download) fest.

Nokia

Banking-Trojaner größte Gefahr

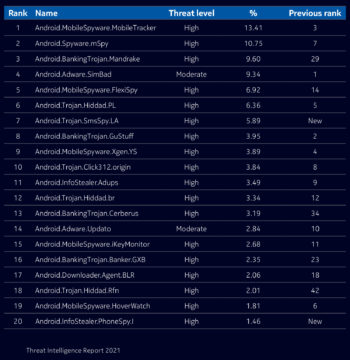

Nach wie vor sind jedoch zahlreiche Schadsoftware-Varianten zu verzeichnen, die gezielt das Online-Banking angreifen. Cyberkriminelle nehmen die steigende Popularität von Mobile Banking auf Smartphones ins Visier, um persönliche Bankdaten und Kreditkarteninformationen zu stehlen. Banking-Malware zielt vor allem auf Android-Smartphones ab, die aufgrund der weiten Verbreitung dieses Betriebssystems und der Offenheit für Entwickler seit Jahren das beliebteste Ziel von Cyberkriminellen sind. Auffällig ist die regionale Verteilung. Ein erheblicher Teil dieser Aktivitäten konzentriert sich auf Europa und Lateinamerika, aber diese Aktivität wird kontinuierlich auf andere Regionen der Welt ausgeweitet.

Einige Banking-Trojaner gehörten im Jahr 2021 zu den erfolgreichsten Malware-Angriffen. Sie verwenden zahlreiche Tricks, um Informationen zu sammeln. Dazu gehören das Erfassen von Tastatureingaben, das Überlagern von Bank-Anmeldeseiten mit einem transparenten Overlay, das die erfassten Informationen an das beabsichtigte Ziel weiterleitet, das Anfertigen von Screenshots und sogar der Zugriff auf Google Authenticator-Codes. Auch der Zugriff auf SMS-Nachrichten, um Einmal-Passwörter abzugreifen und der Diebstahl von Kreditkartennummern zählen zum Repertoire der Angreifer.

Tarnen und täuschen

Banking-Trojaner können auf verschiedene Arten auf Smartphones kommen, oft getarnt als gängige und nützliche Apps. Beim Ausführen fordern sie eine Vielzahl von Berechtigungen an, die zum Ausführen des gewünschten Verhaltens (angeblich) erforderlich sind, und entfernen dann häufig ihr Symbol aus dem Anwendungsbereich. So verschwinden sie effektiv vom Gerät und sind schnell vergessen. Sie bleiben jedoch installiert und werden weiterhin als Hintergrundaufgaben ausgeführt.

Insbesondere Side-Loading ist ein erhebliches Sicherheitsproblem. Im Jahr 2020 wurden weltweit mehr als 218 Milliarden Apps heruntergeladen. Auf den Apple App Store und den Google Play Store entfielen 143 Milliarden dieser Downloads, was bedeutet, dass 75 Milliarden Downloads von Drittanbietern stammten. Aufgrund des proprietären Ansatzes von Apple sind dort Side-Loads nur mit einigem Aufwand möglich, so dass der Löwenanteil auf Android-Smartphones entfällt, die zudem mit mehr als 72 Prozent Marktanteil die größte Zahl potenziell angreifbarer Geräte stellen.

Nokia

Bedrohungen der Cyber-Security entwickeln sich ständig weiter und suchen nach neuen Wegen, wie der diesjährige Bericht zeigt. Banking-Trojaner haben im letzten Jahr dramatisch zugenommen, da das digitale Banking immer häufiger genutzt wird. Dieser Trend wird sich in Zukunft fortsetzen, und daraus erwächst die Notwendigkeit, die Online-Prozesse zu verbessern und den Einsatz robuster Endpoint-Security zu verstärken.“

Kevin McNamee, Direktor des Threat Intelligence Center von Nokia

Hochgezüchteter Banking-Trojaner kehrt zurück

Doch nicht nur das mobile Banking ist bedroht. Auch Banking-Anwendungen auf Desktop-Rechnern und Notebooks haben die Cyberkriminellen im Visier. Eine aktuelle Angriffswelle bedient sich einer neuen Version des bereits bekannten Banking-Trojaners Mekotio. Im Juli hatte die spanische Polizei 16 verdächtige Personen wegen Geldwäsche im Zusammenhang mit der Malware gefasst. Urheber der neuen Version scheint eine brasilianische Verbrecherbande zu sein, die zudem die Malware an weitere Gruppen vermietet. Nun attackiert sie vorrangig spanischsprachige Länder. Bislang sind vor allem die Bürger im portugiesisch-sprachigen Brasilien, in Chile, Mexiko und Peru betroffen. Aber auch Spanien ist erneut das Ziel der Mekotio-Angriffe, so der Sicherheits-Experte Check Point in einer aktuellen Warnung.

Check Point

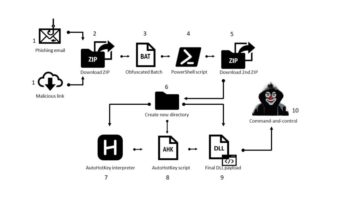

Eingang findet die Malware über eine spanische Phishing-Nachricht, die einen Link zu einem verseuchten Zip-Archiv enthält. Gelegentlich wird das Archiv als Anhang beigefügt. Wird dieses entpackt, nimmt Mekotio seine Arbeit auf. Ein interessanter Trick, weswegen die Malware kaum von Sicherheitslösungen erkannt wird: Um ihre Daten zu verstecken, verwendet sie eine veraltete Verschlüsselung namens „Substitution Cipher“, die moderne Viren-Scanner oft nicht mehr erkennen.

Auf der anderen Seite nutzen die Entwickler eine neue, kommerziell vertriebene Software namens Themida, um die Nutzlast des Schadprogrammes zu verschlüsseln sowie Anti-Debug- und Anti-Monitoring-Funktionen zu integrieren. Wie auch in anderen Fällen lautet der Rat der Sicherheitsexperten, keine Downloads von unbekannten Quellen durchzuführen sowie die Zwei- bzw. Multi-Faktor-Authentifizierung zu aktivieren. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/129076

Schreiben Sie einen Kommentar