DORA: 17.1. war nur der Anfang – die wahre Herausforderung kommt jetzt!

Kanzlei Schürmann Rosenthal Dreyer

von Johannes Gilch und Dr. Jan Scharfenberg, Rechtsanwälte bei Schürmann Rosenthal Dreyer

Schürmann Rosenthal Dreyer

RTS sind verbindliche technische Standards, die festlegen, wie einzelne DORA-Artikel in der Praxis konkret umgesetzt werden müssen.”

Die RTS werden weiter durch die ITS konkretisiert, die detaillierte Umsetzungsanweisungen und Prozesse festlegen (z.B. eine Vorlage für das Informationsregister). Ein Teil dieser Rechtsakte ist bereits in Kraft getreten, während ein weiterer Teil noch bis April 2025 im Amtsblatt der EU veröffentlicht werden soll.

Finanzunternehmen sollten die finalen Texte nach Veröffentlichung unverzüglich in ihre Compliance-Prozesse integrieren, da keine Übergangsfristen gelten.”

Parallel dazu laufen Vorbereitungen zur Benennung kritischer IKT-Dienstleister, die ab dem 2. Halbjahr 2025 erfolgen soll.

DORA 2026 – neue Sektoren unter der Aufsichtslupe?

Die EU-Kommission wird den DORA bis zum 17. Januar 2026 prüfen. Gegenstand der Prüfung ist insbesondere die zukünftige Aufnahme von Wirtschaftsprüfern und Prüfungsgesellschaften in den Anwendungsbereich des DORA.

Auch die rasante Entwicklung von KI-Systemen wird in der Prüfung berücksichtigt. Die ESA erwägen, die TLPT-Pflicht (Threat-Led Penetration Testing) ab 2026 auf KI-gestützte Handelssysteme auszuweiten, um Angriffe auf Algorithmen zu simulieren.”

Ebenso könnte der ITS zum Register der Vertragsvereinbarungen ab 2026 um Felder zur KI-Nutzung durch IKT-Dienstleister erweitert werden. KI-Anbieter müssen dann nachweisen, dass ihre Lösungen DORA-konforme Identifikationsstandards erfüllen und LEI/EUID-Identifikatoren vorweisen.

Vom Boardroom bis zum Serverraum: So wird DORA umgesetzt

Die DORA-Umsetzung beginnt in der Geschäftsleitung. Gemäß Art. 5 DORA entwickelt und verschriftlicht die Geschäftsleitung unternehmensinterne Strategien und Richtlinien zur digitalen operationalen Resilienz. Sie ist verpflichtet, Budget für Schlüsseltechnologien wie SIEM-Lösungen und Zero-Trust-Architekturen bereitzustellen.

Die IT-Abteilung setzt diese Richtlinien in Pläne um, indem sie entsprechende IT-Lösungen entwickelt und fortlaufend aktualisiert. Mithilfe von Gap-Analysen werden dabei zunächst die bestehenden Sicherheitsmaßnahmen mit den DORA-(RTS)-Anforderungen abgeglichen. Dafür muss das Risiko der bestehenden IKT-Assets nach DORA bestimmt werden.

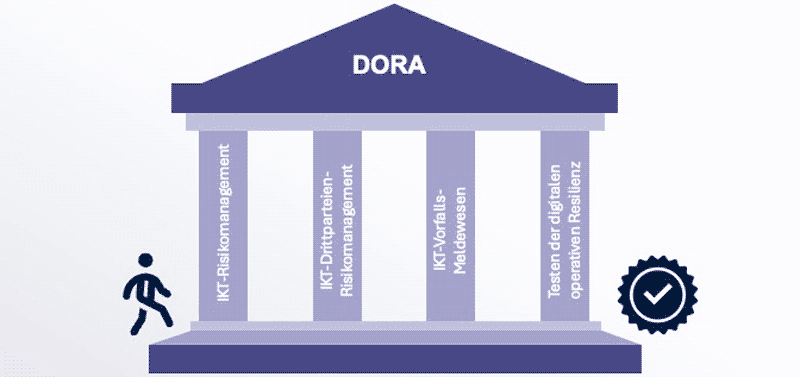

Automatisierte Vulnerability-Scanner können Schwachstellen identifizieren. Nach der Feststellung der bestehenden Lücken entwickelt die IT-Abteilung technische Lösungen für die vier DORA-Säulen.

Code vs. Compliance – die vier DORA-Säulen in der technischen Umsetzung

Der DORA verfolgt einen risikobasierten Ansatz – das bedeutet, dass sich die konkreten Resilienz-Maßnahmen an der Kritikalität der zu sichernden IKT-Prozesse orientieren.

Johannes Gilch und Dr. Jan Scharfenberg

- IKT-Risikomanagement

Die Risikoeinstufung von IKT-Diensten kann mithilfe des RTS 2024/1773 vorgenommen werden (z.B. Core Banking Systeme). SIEM-Tools sollten zur Echtzeitüberwachung von Netzwerkflüssen, Logdaten und Anomalien eingeführt werden. MITRE ATT&CK-Frameworks können zur Simulation von TTP (Tactics, Techniques, Procedures) verwendet werden, um Schwachstellen zu identifizieren.

- Vorfallsmanagement und Meldepflichten

Ransomware-Angriffe stellen nach wie vor eine konstante Gefahr für Finanzunternehmen dar. Finanzunternehmen müssen einen Prozess für die Erkennung, Behandlung und Meldung IKT-bezogener Vorfälle festlegen. Sobald IKT-bezogene Vorfälle festgestellt wurden, müssen diese anhand der Auswirkung, Reichweite, Dauer und Schweregrad des Vorfalls klassifiziert werden.

- Resilienztests

Johannes Gilch ist Rechtsanwalt bei Schürmann Rosenthal Dreyer (Website) und bringt eine tiefe Spezialisierung in den Bereichen IT-Sicherheit und Künstliche Intelligenz mit. Sein Fokus liegt dabei nicht nur auf den rechtlichen Herausforderungen der digitalen Transformation, sondern er engagiert sich auch aktiv für die Entwicklung und Förderung innovativer Ansätze zum Schutz von Daten und Systemen. Sein tiefgreifendes Verständnis für technologische und rechtliche Schnittstellen ermöglicht es ihm, maßgeschneiderte Lösungen zu bieten, die sowohl präventiv als auch reaktionsfähig sind.

Johannes Gilch ist Rechtsanwalt bei Schürmann Rosenthal Dreyer (Website) und bringt eine tiefe Spezialisierung in den Bereichen IT-Sicherheit und Künstliche Intelligenz mit. Sein Fokus liegt dabei nicht nur auf den rechtlichen Herausforderungen der digitalen Transformation, sondern er engagiert sich auch aktiv für die Entwicklung und Förderung innovativer Ansätze zum Schutz von Daten und Systemen. Sein tiefgreifendes Verständnis für technologische und rechtliche Schnittstellen ermöglicht es ihm, maßgeschneiderte Lösungen zu bieten, die sowohl präventiv als auch reaktionsfähig sind.

Dr. Jan Scharfenberg ist als Rechtsanwalt bei der Kanzlei Schürmann Rosenthal Dreyer (Website) im Bereich Datenschutz- und Informationssicherheitsrecht tätig. Zudem arbeitet er als Director für den Bereich Informationssicherheit bei der ISiCO Datenschutz GmbH. Dr. Jan Scharfenberg verfügt über mehr als 15 Jahre Erfahrung im Bereich Regulatory und Corporate Compliance, mit Stationen in einer renommierten internationalen Großkanzlei und als Rechts- und Compliance-Abteilungsleiter in einem Gesundheits-Startup eines internationalen Versicherungskonzerns.

Dr. Jan Scharfenberg ist als Rechtsanwalt bei der Kanzlei Schürmann Rosenthal Dreyer (Website) im Bereich Datenschutz- und Informationssicherheitsrecht tätig. Zudem arbeitet er als Director für den Bereich Informationssicherheit bei der ISiCO Datenschutz GmbH. Dr. Jan Scharfenberg verfügt über mehr als 15 Jahre Erfahrung im Bereich Regulatory und Corporate Compliance, mit Stationen in einer renommierten internationalen Großkanzlei und als Rechts- und Compliance-Abteilungsleiter in einem Gesundheits-Startup eines internationalen Versicherungskonzerns.

Damit Maßnahmen zur Stärkung der digitalen Resilienz nicht nur auf dem Papier umgesetzt werden, sind die Finanzunternehmen dazu verpflichtet, ein Programm zur Testung der eigenen operativen Resilienz zu implementieren. Typische Maßnahmen sind dabei Netzwerk- und Sicherheitsbewertungen, physische Sicherheitsprüfungen sowie unterschiedliche Testverfahren wie Szenario-, Kompatibilitäts-, Leistungs- oder End-to-End-Tests. Auch Penetrationstests gehören zum Standardrepertoire, während mindestens alle drei Jahre Threat-Led Penetration Tests (TLPT) durchgeführt werden müssen, um reale Angriffe durch Advanced Persistent Threats (APT) auf kritische Systeme wie etwa Handelsplattformen zu simulieren. Ergänzend geben Disaster-Recovery-Tests Aufschluss über Wiederherstellungszeiten und Datenverlusttoleranzen. Die Auswahl der Teststrategie trägt entscheidend dazu bei, die eingesetzten Systeme auf potenzielle Schwachstellen zu überprüfen und gleichzeitig die DORA-Anforderungen einzuhalten.

- Drittparteien-Risikomanagement

Beim IKT-Drittparteienmanagement stehen detaillierte Anforderungen an Outsourcing-Verträge zwischen Finanzunternehmen und externen IKT-Drittdienstleistern im Mittelpunkt. Insbesondere müssen Finanzunternehmen ein Informationsregister über die eingesetzten IKT-Drittdienstleistern vorweisen können. Das Register muss die Lieferkette der IKT-Dienstleister abbilden und deren Kritikalität aufzeigen. Finanzunternehmen, die der Aufsicht der BaFin unterliegen, übermitteln ihre Aufzeichnungen bis spätestens 11. April 2025 an die BaFin. Ab 2026 erfolgt die Übermittlung an die ESAs jährlich bis zum 31. März, wobei alle Vertragsinformationen jeweils zum Stichtag 31. Dezember des Vorjahres zu melden sind.

Obwohl DORA keine spezifischen Zertifizierungen für IKT-Fremddienstleister vorschreibt, wird empfohlen, mit Anbietern zusammenzuarbeiten, die anerkannte Industriestandards und Zertifizierungen einhalten, wie z.B.:

- ISO 27001: Für Informationssicherheits-Managementsysteme.

- SOC 2: Für Datensicherheit, Verfügbarkeit und Vertraulichkeit.

- ISO 22301: Für das Geschäftsfortführungsmanagement.

- PCI DSS: Wenn es um Zahlungsverkehr geht.

Mit Hilfe von Cloud Access Security Brokern (CASBs) können die unternehmensinternen Sicherheitsrichtlinien zwischen Unternehmen und Cloud-Dienstanbietern wie AWS oder Azure überwacht und durchgesetzt werden. Daneben kann API-Monitoring eingesetzt werden, um Drittanbieter-APIs in Echtzeit zu überwachen und Verletzungen von Service Level Agreements zu erkennen (z.B. erhöhte Latenz in Payment-Gateways).

Handlungsempfehlungen für IT-Teams

- Prioritäten setzen: Kritische IKT-Services identifizieren und Risikobewertungen durchführen.

- Dokumentieren: CMDB-Systeme aktualisieren und Incident-Playbooks hinterlegen.

- Testen: Penetrationstests für Kernsysteme bis Q4 2025 durchführen.

- Austausch: Regelmäßige Feedbackschleifen stellen sicher, dass der IT-Betrieb auf die strategischen Ziele des Vorstands ausgerichtet ist.

Der DORA stellt IT-Abteilungen vor komplexe Aufgaben, bietet aber gleichzeitig die Chance, Cyber-Resilienz strukturell zu verankern – mit Tools, die auch über die Compliance hinaus Mehrwert schaffen.Johannes Gilch und Dr. Jan Scharfenberg, Rechtsanwälte bei Schürmann Rosenthal Dreyer

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/222639

Schreiben Sie einen Kommentar