DevOps Secrets Vault soll Verwaltung von Secrets in Kubernetes-Umgebungen erleichtern

Delinea

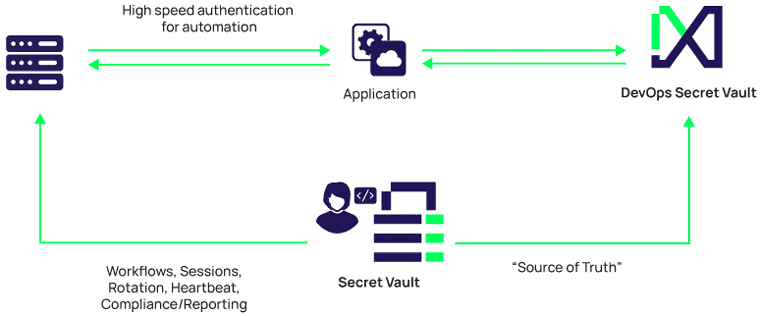

Der Anbieter für Privileged-Access-Management-Lösungen (PAM), Delinea, hat jetzt seinen DevOps Secrets Vault um zusätzliche Funktionen erweitert. Ziel sei es, die Verwaltung von Secrets in Kubernetes-Umgebungen zu vereinfachen, ohne dabei bei der Sicherheit einzubüßen.

Ab sofort würden benutzerdefinierte Namespaces unterstützt und Pod-übergreifende Zugriffe eingeschränkt. Eine neue Benutzeroberfläche sowie überarbeitetes Secrets-Management sollen die Nutzer entlasten und würden für eine Produktivitätssteigerung sowohl in den Entwickler- als auch Sicherheitsteams sorgen.Für heutige containergesteuerte DevOps-Umgebungen spiele Kubernetes eine wichtige Rolle. Das System stelle einen Mechanismus bereit, um Anwendungen in Pods den Zugriff auf Secrets zu gewähren. Dies sei praktisch, gehe gleichzeitig aber mit dem Risiko unnötig vieler privilegierter Zugriffe einher.

Delinea

Delinea

Die Kubernetes-Sidecar-Erweiterung von Delinea unterstützt deshalb ab sofort die Verwendung von benutzerdefinierten Namespaces, so dass Pods nur auf Secrets innerhalb dieses Namespaces zugreifen können und Cluster-Komponenten vor Kompromittierung geschützt sind. Indem nicht notwendige Pod-Zugriffe auf Secrets eingeschränkt werden, wird die Ausbreitung von Secrets reduziert.“

Jon Kuhn, SVP of Product Management bei Delinea

Darüber hinaus unterstütze der DevOps Secrets Vault (Website) mit seiner Kubernetes-Sidecar-Integration fortan auch Authentifizierungen per Zertifikat, wodurch die Notwendigkeit von Client-Anmeldeinformationen entfalle. Die Verwendung eines Client-Zertifikats zur Autorisierung von Benutzern in einem Kubernetes-Cluster mache die gesamte DevOps-Umgebung sicherer, da die potenzielle Gefährdung von „Secret Zero“, dem Secret-Generalschlüssel, reduziert werde.ftSie finden diesen Artikel im Internet auf der Website:

https://itfm.link/135388

Schreiben Sie einen Kommentar