Cyberangriffe auf Finanzbranche: BEC und Ransomware im Fokus

KI, DALL-E

Arctic Wolf

Die meisten Angriffe erfolgen durch Ransomware

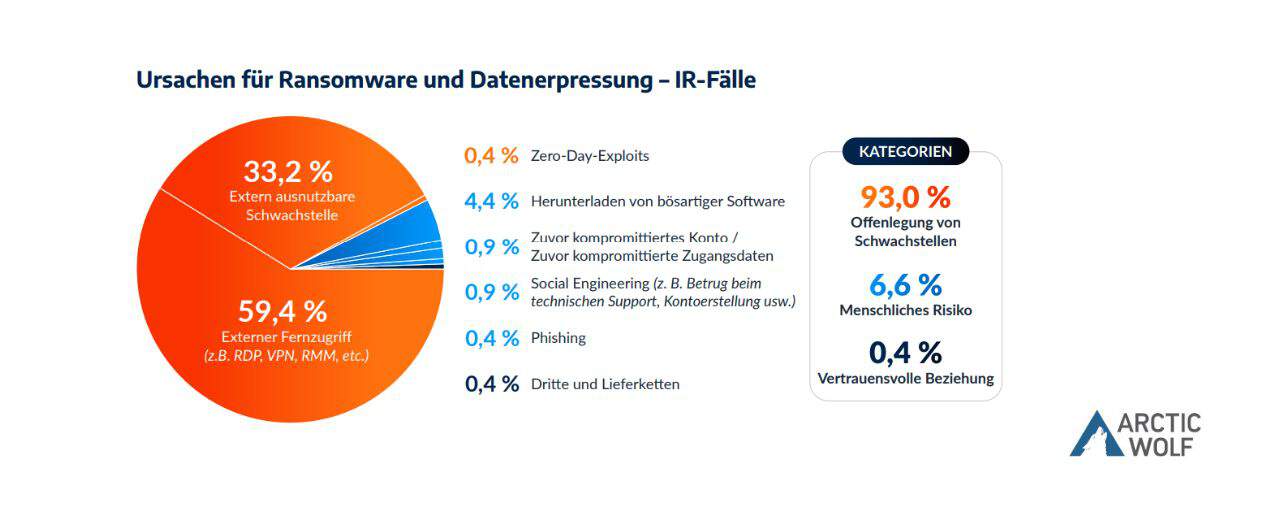

Trotz verstärkter Strafverfolgung machten Ransomware-Attacken mit 44 Prozent den größten Teil der erfassten IR-Fälle aus, so die Studienautoren. Da Unternehmen immer bessere Backup-Strategien aufbauten und so eine schnellere Recovery möglich sei, hätten Cyberkriminelle ihre Strategie angepasst und setzten bei ihren Angriffen nahezu immer auch auf Datenexfiltration.

So hätten die Angreifer in 96 Prozent der analysierten Ransomware-Fälle Daten gestohlen. Diese könnten die Täter dann weiterverkaufen oder dem Unternehmen mit der Veröffentlichung von Kunden- oder anderen sensiblen Geschäftsdaten drohen. Wie Artic Wolf weiter mitteilt, lagen die durchschnittlichen Lösegeldforderungen bei 600.000 US-Dollar.

Arctic Wolf

Ransomware-Gruppen haben ihr Geschäftsmodell weiterentwickelt: Selbst bei einer guten Backup-Strategie setzt die Drohung, gestohlene Kunden- und Geschäftsdaten zu veröffentlichen oder weiterzuverkaufen, Unternehmen massiv unter Druck. Oft mit verheerenden finanziellen und reputativen Folgen. Diese Taktik macht klassische Backups als alleiniges Schutzmittel wirkungslos. Unternehmen müssen daher verstärkt auf umfassende Bedrohungserkennung, Zero-Trust-Strategien und proaktive Security-Operations-Ansätze setzen, um Angriffe frühzeitig zu identifizieren und Datenabflüsse zu verhindern.“

Dr. Sebastian Schmerl, Regional Vice President Security Services EMEA bei Arctic Wolf

Arctic Wolf

Business E-Mail Compromise: Angreifer folgen dem Geld

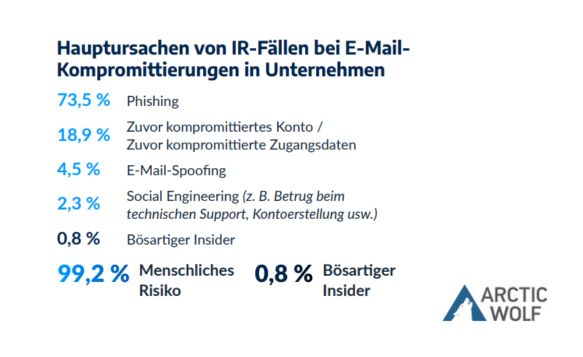

Business E-Mail Compromise ist eine Art von Phishing-Betrug per E-Mail. Dabei versucht ein Bedrohungsakteur, Mitglieder einer Organisation dazu zu bringen, beispielsweise Geldmittel oder vertrauliche Daten zu übermitteln. BEC Incidents machten 27 Prozent der beobachteten IR-Fälle aus und seien damit weiterhin die zweithäufigste Betrugstaktik, teilt Artic Wolf mit.

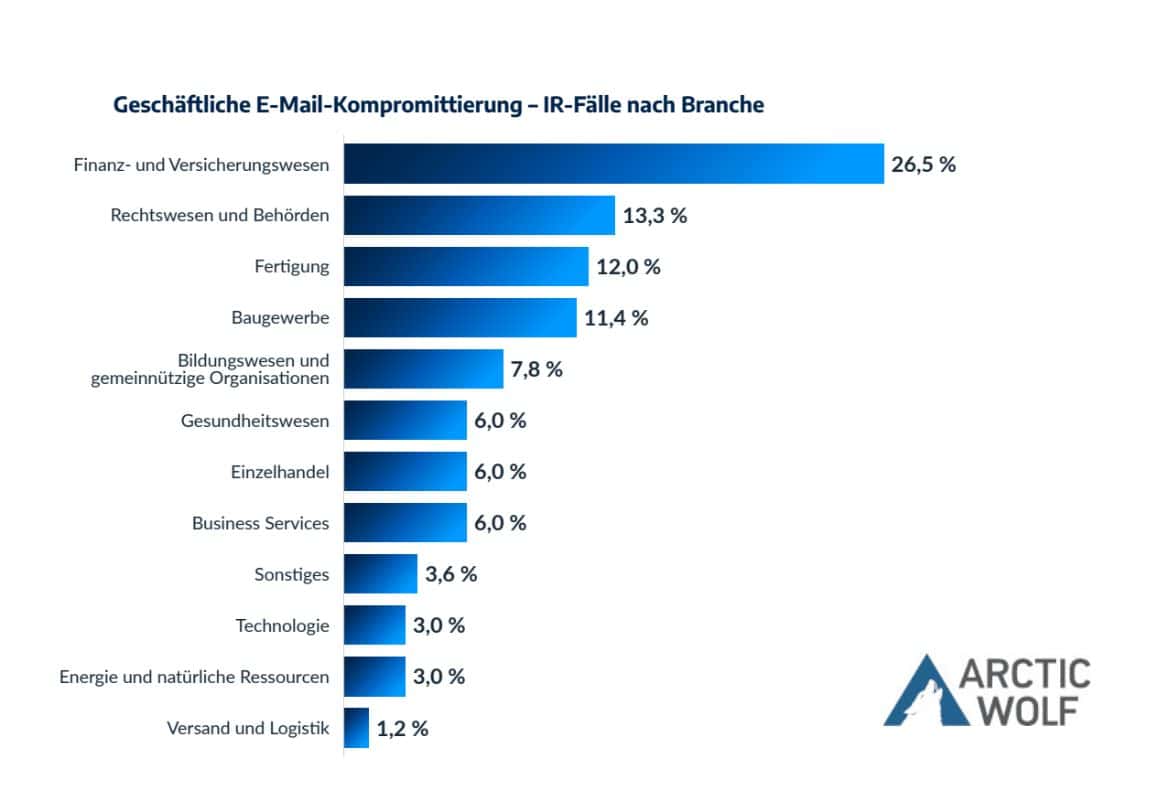

Im Fokus dieser Art des Cyberbetrugs stünden Organisationen, die im großen Stil Geld sowie Zahlungsdaten per E-Mail austauschen: Auf die Finanz- und Versicherungsbranche seien daher 26,5 Prozent der BEC-IR-Fälle entfallen, etwa doppelt so viele wie auf das Rechtswesen und die Verwaltung. BEC-Angriffe hätten damit sogar mehr als die Hälfte der IR-Fälle im Finanz- und Versicherungswesen ausgemacht. Dies sei die einzige Branche, in der BEC die Zahl der Ransomware-Vorfälle übertroffen habe.

Arctic Wolf

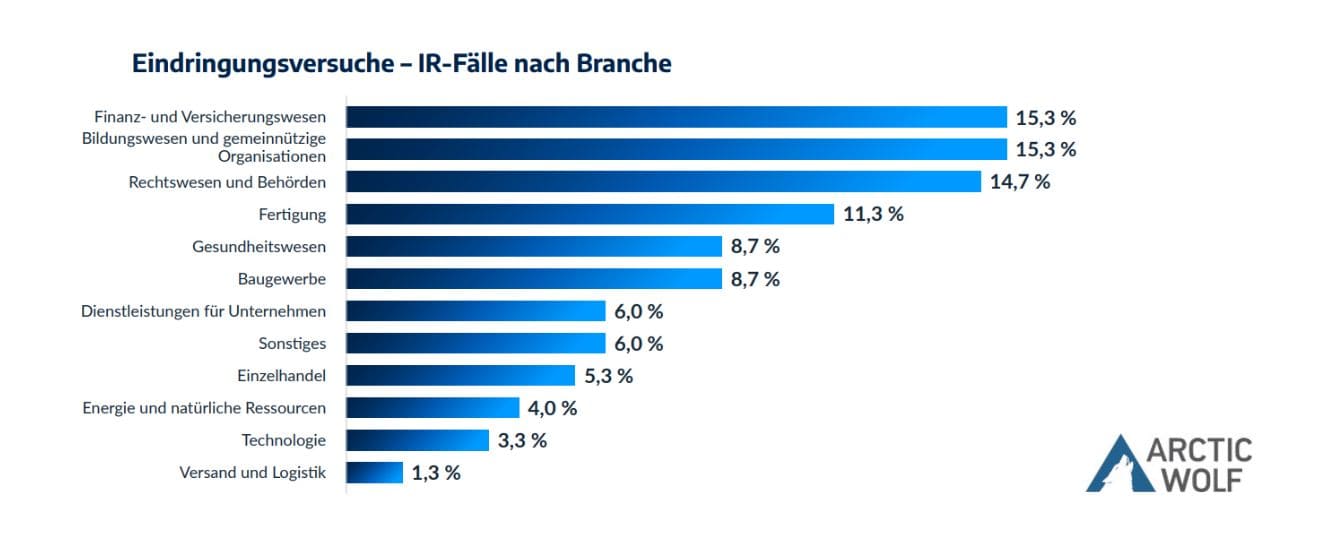

In 76 Prozent der Intrusion-Fälle nutzten die Angreifer nur zehn spezifische Schwachstellen aus. Davon seien alle bereits bekannte Sicherheitslücken gewesen, für die bereits entsprechende Patching-Maßnahmen verfügbar gewesen wären, betont Artic Wolf (Website).

Arctic Wolf

Der vollständige Report steht hier zur Verfügung.dw

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/223855

Schreiben Sie einen Kommentar