BSIMM12-Studie: Durchbruch! Container-Orchestrierung nimmt um 560% zu

Die neue BSIMM12-Studie zeige, dass Identifizierung und Open Source Management seitens Softwaresicherheits-Teams in den letzten beiden Jahren um 61 % gestiegen sind. Das lasse sich mit ziemlicher Sicherheit auf die Verbreitung von Open-Source-Komponenten in moderner Software und eine wachsende Zahl von Angriffen zurückführen, die populäre Open-Source-Projekte als Vektor nutzen.

BSIMM12 Report

BSIMM12 Report

Entwicklungstrends in BSIMM12

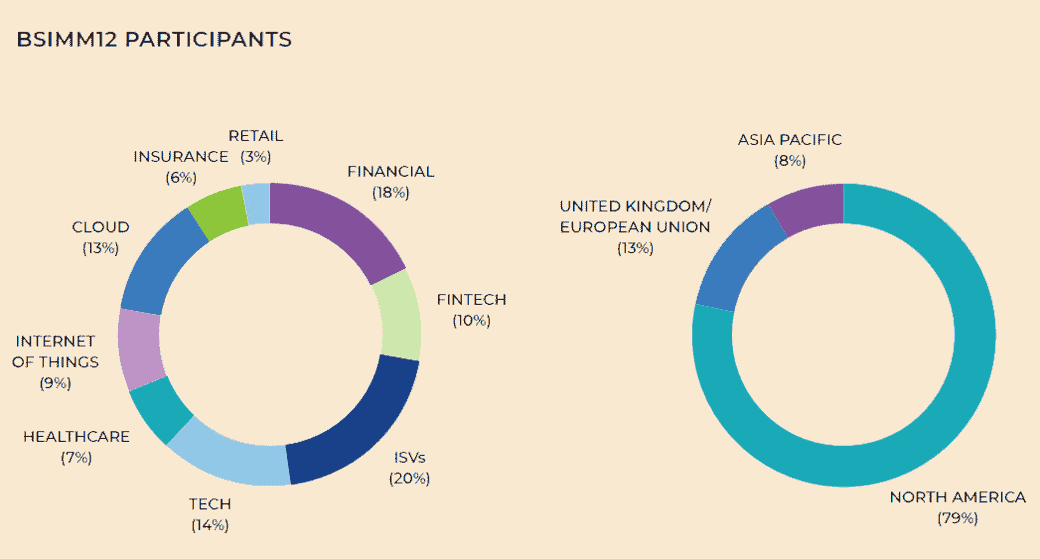

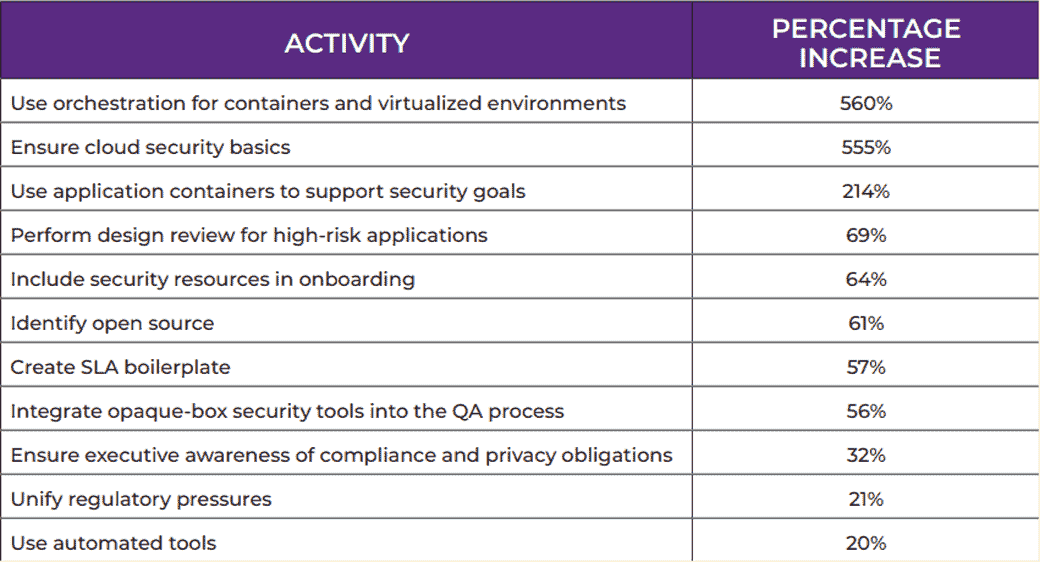

- Was ist BSIMM12BSIMM, ausgeschrieben; Building Security In Maturity Model (Website), ist ein Tool zur Erstellung, Analyse und Bewertung von Software-Sicherheitsinitiativen. BSIMM12 ist ein datengesteuertes Modell und Messwerkzeug, das aus der Untersuchung und Analyse von über 200 Software-Sicherheitsinitiativen entstanden ist und Informationen aus der realen Welt von 128 Unternehmen enthält. BSIMM ist ein offener Standard, der ein auf Software-Sicherheitspraktiken basierendes Rahmenwerk enthält, mit dessen Hilfe Unternehmen ihre eigenen Bemühungen im Bereich der Software-Sicherheit bewerten lassen können.Öffentlichkeitswirksame Ransomware-Vorfälle und Unterbrechungen der Software-Lieferkette lenken ein erhöhtes Augenmerk auf die Softwaresicherheit: In den letzten zwei Jahren dokumentieren die Erhebungen bei den teilnehmenden Unternehmen einen Anstieg von 61 % im Bereich „Open Source identifizieren“ und von 57 % im Bereich „SLA-Boilerplates erstellen“.

- Unternehmen lernen, wie sie Risiken in Zahlen übersetzen: Unternehmen geben sich deutlich mehr Mühe, Daten zu ihren Software-Sicherheitsinitiativen zu sammeln und intern zu veröffentlichen. Dies zeige sich in einem recht deutlichen Anstieg der Aktivität „Daten über Softwaresicherheit intern veröffentlichen“ um 30 % in den letzten 24 Monaten.

- Mehr Möglichkeiten bei der Cloud-Sicherheit: Die erhöhte Aufmerksamkeit von Führungskräften, vermutlich in Kombination mit den Bemühungen seitens der Ingenieure, habe dazu geführt, dass Unternehmen eigene Möglichkeiten für das Cloud-Sicherheitsmanagement entwickeln und Modelle für eine geteilte Verantwortung evaluieren. In den letzten beiden Jahren habe es durchschnittlich 36 neu beobachtete Aktivitäten gegeben, die üblicherweise mit Cloud-Sicherheit in Zusammenhang stehen.

- Sicherheitsteams stellen Ressourcen, Personal und Wissen für DevOps-Praktiken zur Verfügung: Laut der in BSIMM erhobenen Daten habe sich die Rolle der mit Softwaresicherheit befassten Gruppen verändert: von der Vorgabe geeigneter Verhaltensregeln hin zu einer partnerschaftlichen Zusammenarbeit. Es werden Ressourcen, Personal und Wissen für DevOps-Praktiken geteilt. Ziel sei es, Sicherheit in den kritischen Pfad der Softwarebereitstellung mit einzubeziehen.

- Die Aktivitäten im Bereich Software-Stücklisten steigen um 367 %: BSIMM12 zeigt, dass Firmen zunehmend Wert auf die Inventarisierung von Software ebenso wie auf die Erstellung einer Software-Stückliste oder Software Bill of Materials (SBOM) legen, um ein Verständnis dafür zu entwickeln, wie eine Software erstellt, konfiguriert und bereitgestellt wird. Die BSIMM-Aktivität “Anwendungsinventar mit einer betrieblichen Stückliste verbessern” hat folglich in den letzten beiden Jahren einen sprunghaften Anstieg erlebt – von 3 auf aktuell 14 beobachtete, was einem Anstieg von 367 % entspricht.

- “Shift Left” wird zu “Shift Everywhere”: „Shift Left” konzentriert sich darauf, Sicherheitstests zu einem möglichst frühen Zeitpunkt im Entwicklungsprozess durchzuführen. „Shift Everywhere” hingegen erweitert die Idee, sodass Sicherheitstests über den gesamten Entwicklungszyklus hinweg kontinuierlich durchgeführt werden. Die Umstellung von der Verwaltung traditioneller Betriebsinventare auf eine automatisierte Erkennung von Assets und die Erstellung von Stücklisten schließt “Shift Everywhere”-Aktivitäten ein. Dazu zählt auch die Verwendung von Containern, um Sicherheitskontrollen zu verstärken, Orchestrierung zu erlauben sowie das Scannen von Infrastructure as Code. Dieser Trend manifestiert sich in steigenden BSIMM-Beobachtungsraten bei Aktivitäten wie „Applikationsinventar mit betrieblichen Stücklisten verbessern“, „Orchestrierung für Container und virtualisierte Umgebungen verwenden“, und „automatisierte Asset-Erstellung überwachen“.

- Öffentlichkeitswirksame Ransomware-Vorfälle und Unterbrechungen der Software-Lieferkette lenken ein erhöhtes Augenmerk auf die Softwaresicherheit: In den letzten zwei Jahren dokumentieren die Erhebungen bei den teilnehmenden Unternehmen einen Anstieg von 61 % im Bereich „Open Source identifizieren“ und von 57 % im Bereich „SLA-Boilerplates erstellen“.Was ist BSIMM12BSIMM, ausgeschrieben; Building Security In Maturity Model (Website), ist ein Tool zur Erstellung, Analyse und Bewertung von Software-Sicherheitsinitiativen. BSIMM12 ist ein datengesteuertes Modell und Messwerkzeug, das aus der Untersuchung und Analyse von über 200 Software-Sicherheitsinitiativen entstanden ist und Informationen aus der realen Welt von 128 Unternehmen enthält. BSIMM ist ein offener Standard, der ein auf Software-Sicherheitspraktiken basierendes Rahmenwerk enthält, mit dessen Hilfe Unternehmen ihre eigenen Bemühungen im Bereich der Software-Sicherheit bewerten lassen können.

- Unternehmen lernen, wie sie Risiken in Zahlen übersetzen: Unternehmen geben sich deutlich mehr Mühe, Daten zu ihren Software-Sicherheitsinitiativen zu sammeln und intern zu veröffentlichen. Dies zeige sich in einem recht deutlichen Anstieg der Aktivität „Daten über Softwaresicherheit intern veröffentlichen“ um 30 % in den letzten 24 Monaten.

- Mehr Möglichkeiten bei der Cloud-Sicherheit: Die erhöhte Aufmerksamkeit von Führungskräften, vermutlich in Kombination mit den Bemühungen seitens der Ingenieure, habe dazu geführt, dass Unternehmen eigene Möglichkeiten für das Cloud-Sicherheitsmanagement entwickeln und Modelle für eine geteilte Verantwortung evaluieren. In den letzten beiden Jahren habe es durchschnittlich 36 neu beobachtete Aktivitäten gegeben, die üblicherweise mit Cloud-Sicherheit in Zusammenhang stehen.

- Sicherheitsteams stellen Ressourcen, Personal und Wissen für DevOps-Praktiken zur Verfügung: Laut der in BSIMM erhobenen Daten habe sich die Rolle der mit Softwaresicherheit befassten Gruppen verändert: von der Vorgabe geeigneter Verhaltensregeln hin zu einer partnerschaftlichen Zusammenarbeit. Es werden Ressourcen, Personal und Wissen für DevOps-Praktiken geteilt. Ziel sei es, Sicherheit in den kritischen Pfad der Softwarebereitstellung mit einzubeziehen.

- Die Aktivitäten im Bereich Software-Stücklisten steigen um 367 %: BSIMM12 zeigt, dass Firmen zunehmend Wert auf die Inventarisierung von Software ebenso wie auf die Erstellung einer Software-Stückliste oder Software Bill of Materials (SBOM) legen, um ein Verständnis dafür zu entwickeln, wie eine Software erstellt, konfiguriert und bereitgestellt wird. Die BSIMM-Aktivität “Anwendungsinventar mit einer betrieblichen Stückliste verbessern” hat folglich in den letzten beiden Jahren einen sprunghaften Anstieg erlebt – von 3 auf aktuell 14 beobachtete, was einem Anstieg von 367 % entspricht.

- “Shift Left” wird zu “Shift Everywhere”: „Shift Left” konzentriert sich darauf, Sicherheitstests zu einem möglichst frühen Zeitpunkt im Entwicklungsprozess durchzuführen. „Shift Everywhere” hingegen erweitert die Idee, sodass Sicherheitstests über den gesamten Entwicklungszyklus hinweg kontinuierlich durchgeführt werden. Die Umstellung von der Verwaltung traditioneller Betriebsinventare auf eine automatisierte Erkennung von Assets und die Erstellung von Stücklisten schließt “Shift Everywhere”-Aktivitäten ein. Dazu zählt auch die Verwendung von Containern, um Sicherheitskontrollen zu verstärken, Orchestrierung zu erlauben sowie das Scannen von Infrastructure as Code. Dieser Trend manifestiert sich in steigenden BSIMM-Beobachtungsraten bei Aktivitäten wie „Applikationsinventar mit betrieblichen Stücklisten verbessern“, „Orchestrierung für Container und virtualisierte Umgebungen verwenden“, und „automatisierte Asset-Erstellung überwachen“.

Open Source und Cloud werden Mainstream: Zahlreiche Berichte, darunter der Open Source Monitor der Bitkom (mehr hier) zeigen, wie immer mehr Unternehmen diesen Weg einschlagen. Und wie der BSIMM12 Report zeigt, gilt es jetzt, in die Sicherheit und effektive Umsetzbarkeit dieser Ansätze zu investieren.

Die vollständige Studie können sie nach Angabe der Kontaktdaten hier herunterladen.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/126742

Schreiben Sie einen Kommentar