Bankraub: Computer statt Schweißbrenner

Sie haben wieder zugeschlagen – die Hacker der “Anonymous Ukraine”. Anfang Juni hat Anonymous 58.522 Datensätze mit privaten Informationen von American-Express-Kunden (AXP) veröffentlicht. Der Zwischenfall war offenbar so gravierend, dass AXP über 76.000 Kunden anschrieb. Richtig ärgerlich daran ist: American Express wurde erst nach einem Hinweis der Polizei auf das Datenleck aufmerksam und hat nach eigenen Angaben noch keine Ahnung aus welcher Quelle die Daten stammen. Zu einem modernen Bankraub wäre es nur noch ein kleiner Schritt gewesen. Die Frage ist: Wer hat alles Zugang zu vertraulichen Daten?

Weiteres Beispiel? Schon im Mai 2012 hatte ein Bankräuber knapp 560.000 Euro an fünf Geldausgabeautomaten in Königstein, Eschborn und Frankfurt erbeutet. Er brauchte dazu, sagt das Bundeskriminalamt, keinen Schneidbrenner oder ähnliches – er kannte die internen Zahlenkombinationen, die ihm den Zugang eröffneten.

“Wissen” heißt der neue Sprengstoff

Letztes Beispiel: Zerknirscht gestand Anfang Mai 2013 ein früherer Bank-Azubi vor dem Landgericht Mannheim, dass er seinem damaligen Arbeitgeber 340.000 Euro unterschlagen hat: Das „Manager Magazin“ berichtete, der Azubi habe gemeinsam mit Komplizen Computer in Bankfilialen so manipuliert, dass er Kundendaten abgreifen und ändern konnte. Über die Mitarbeiterzugänge von Kollegen habe er über ein ausgeklügeltes System aus OnlineBanking, EC-Karten und gefälschten Überweisungen sich und seinen Helfern Zugang zu den Kundengeldern verschafft. Die Commerzbank selbst wäre ihrem „Stift“ nicht einmal auf die Schliche gekommen – das Handwerk konnte dem Täter nur durch einen Tipp der Polizei gelegt werden. Der Azubi hatte im Internet damit geprahlt, bei bankinternen Kontrollen seines Brötchengebers nicht aufgeflogen zu sein.

In all diesen Fällen hat mit hoher Wahrscheinlichkeit Insider-Wissen zum kriminellen Ziel geführt. Sicherheitsverantwortlichen stellen sich dabei mindestens drei Fragen zum Thema “Datenhoheit”:

Wie wird der Abfluss von Kundendaten verhindert?

Wer darf und kann die Prozesse in der Informationstechnik eines Bankhauses verändern?

Wie werden die Zugriffe protokolliert?

Gefährlich wird es für Multi-Kanal-Banken

Gerade moderne Multi-Kanal-Banken wollen dem Kunden nicht nur im persönlichen Gespräch, am Telefon oder am Geldautomaten, sondern auch heimischen oder beruflich genutzten Computer oder auch beim Joggen mit Rat und Tat zur Seite stehen. Ein Sicherheitsexperte einer bedeutenden Finanzinstitution, der aus verständlichen Gründen nicht genannt werden will, verdeutlicht die Gefahren: „Flexibilität und Nutzerfreundlichkeit stehen häufig im Konflikt mit der Sicherheit. Und die Kunden wollen häufig keine Produkte – wie etwa die ‘Geldkarte’, die zwar sicherer, aber schwierig zu bedienen sind.“

Bild: cherrycreek/bigstockphoto.com

1,5 Kreditkartendaten: 1,50 Dollar

3 das Geburtsdatum einer Person : 3 US-Dollar 6 der Mädchenname einer Frau: 6 Dollar

50 eine Krankenakte kostet: 50 Dollar.

Insbesondere Krankenakten sind teuer. Den Grund nennt die Sicherheitsfirma RSA: die Krankenakte enthält eine Vielzahl von Informationen (wie Adresse, Bank und Krankenversicherten-Daten und Krankenhistorie) enthält. Diese Informationen könnten benutzt werden, um den Patienten direkt zu erpressen. Besonders Besserverdienende sieht RSA als gefährdet an.

Zwar ist das Thema Datensicherheit allen Banken bekannt – derzeit wird aber auf breiter Front darüber lieber geschwiegen. Noch schlimmer: Nicht einmal die Studierenden der Informatik müssen auch nur eine Vorlesung zum Thema Sicherheit hören, bevor sie ihr Diplom ausgehändigt bekommen. ‘Deutschland Sicher im Netz’ – ein eingetragener Verein, dem Google, Microsoft, SAP und die Telekom angehören – wünschen sich, dass künftig zumindest neun Minuten in jeder Informatik-Vorlesung auf das Thema Sicherheit verwandt werden sollte.

Dringlichkeit nicht erkannt

Bedarf am Thema „Datensicherheit“ haben alle, die Software entwickeln, implementieren oder nutzen, um Systeme zu steuern oder personenbezogene Daten zu verarbeiten. Konkret heißt das: Der Dienstleister der Anwaltskanzlei darf keine Lücken beim Einrichten des Videokonferenzsystems hinterlassen – sonst rollt er den ‘roten Teppich’ zum Vorstandsbüro von Goldman Sachs aus. Genau das ist tatsächlich passiert. Es war nur einem glücklichen Zufall zu verdanken, dass das Loch in diesem Fall von einem Sicherheitsberater entdeckt wurde.

Gleiches gilt für Banken – die sich Fragen müssen: „Wer arbeitet für unsere Dienstleister?“ Gutachter Oliver Sucker rät, sich bewusst zu machen, „dass der Einsatz neuer Technologien Risiken bergen kann. Oftmals werden diese von IT-fernen Firmen hergestellt und vor der Markteinführung nie professionell auf den Aspekt Sicherheit untersucht.“ Bildung wäre wichtig, denn die Wucht, mit der die Angreifer weltweit zuschlagen, ist enorm. So sollen es Betrüger geschafft haben, sogar das Limit von Kreditkarten zu manipulieren.

Die Professionalität der Angriffe lässt die Schadenssummen steigen: 2013 Erst wurde bekannt, dass elektronische Bankräuber 2004 realistische Pläne hatten, die Japanische ‘Sumitomo Mitsui Bank’ um 423 Millionen Dollar zu erleichtern. Die Ermittlungen dauerten noch an, acht Personen seien bis dato festgenommen worden. Dazu hätten die Angreifer angeblich wiederum Keylogger (Tastaturrekorder) benutzt, um Passwörter, Kontonummern und andere schutzwürdige Informationen von privaten wie beruflich genutzten Computern ihrer Opfer zu stehlen.

Und auch die PIN ist „kaputt“: 8stellige Passwörter mit Groß und Kleinbuchstaben, Zahlen und Sonderzeichen lassen sich dank enormer Rechenleistung in maximal sechs Stunden durch Ausprobieren knacken.

Bild: BMI

Der neue Personalausweis (nPA)

Wie kann ein Berechtigter seine Identität bei elektronischen Bankgeschäften sicher nachweisen? Die Bundesregierung empfiehlt den „neuen“ Personalausweis (nPA) – dieser enthält einen Chip mit den Daten des Benutzers, die sich dem Ausweis mit Hilfe eines von der Bundesregierung beworbenen ‘Basislesers’ entlocken lassen. Doch auch der nPA steht in der Kritik. Jörg Schwenk, Inhaber des Lehrstuhls für Netz- und Datensicherheit der Ruhr Universität Bochum ist der Meinung: „Die eIDFunktion des nPA ist wesentlich unsicherer als zum Beispiel chipTAN oder smsTAN“. Auch beim Basisleser sieht Schwenk Schwierigkeiten: „Sobald der nPA sich in der Nähe des Kartenlesers befindet, könnte die eIDFunktion von einer Schadsoftware aktiviert werden, die vorher die 6stellige PIN aufgezeichnet hat.“ Hinzu kommt die Sorge, dass sich die Strafverfolgungsbehörden mit dem Ausweis eine Hintertür zum Rechner von Verdächtigen verschaffen könnten.

Renaissance des Bankeinbruchs

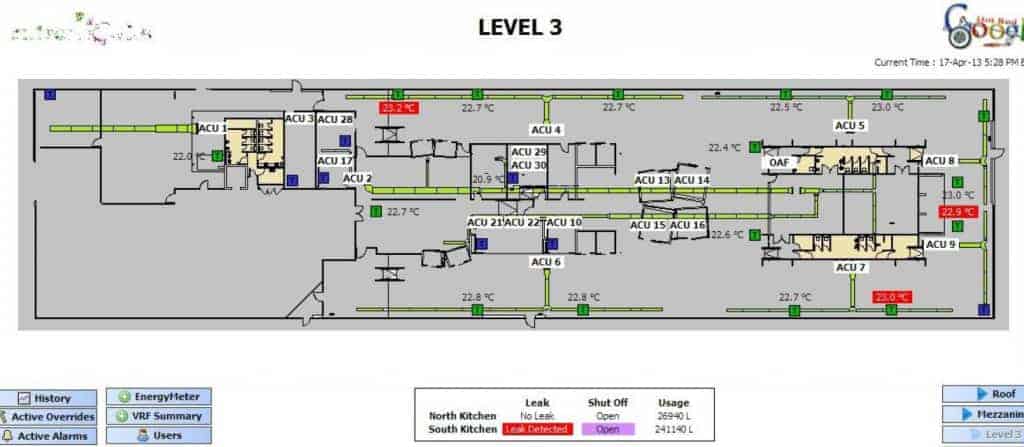

Durch moderne Informationstechnik wird sogar der gute alle Bankeinbruch wieder itneressant: denn Informationen zum geeigneten Objekt finden sich zunehmen im Netz. So ist es möglich, per Internet auf die Heizung, die Wasserversorgung und viele weitere Elemente von Steuerungen moderner Betriebsgebäude zuzugreifen. So hinterlegte Google in seinem australischen Hauptquartier den elektronisch Grundriss seines Gebäudes in der Gebäudesteuerung „Niagara“. Nachdem Sicherheitsberater dem Konzern seinen Grundriss abgeluchst hatten, wurde die komplette Gebäudesteuerung vom Netz genommen. Die Sicherheitsberater empfehlen, auch die übrigen rund 25000 ‘Niagara’Systeme des Entwicklers ‘Tridium’ zu deaktivieren. Die Software wird wohl auch bei Banken eingesetzt. Laut Suchmaschine ‘SHODAN’ wurden vor kurzem noch 457 solcher Systeme in Deutschland betrieben – hunderte davon durch die Oldenburger EWETel GmbH und die Deutsche Telekom AG im Auftrag ihrer Kunden.

Wenn nun übers Internet Personen und Objekte elektronisch ausgeforscht werden können, könnte der Bankraub nach ‘alter Väter Sitte’ wieder in Mode geraten. So wie im Mai 2013 beim Einbruch in die Filiale der Berliner Volksbank. Die Täter haben sich monatelang durch einen Tunnel gegraben. Zwar ist auch irgendwie „MultiKanal“ – aber halt ein ganz anderer.

Autor Joachim Jakobs ist freier Journalist, Sicherheitsberater und Betreiber der Website privatsphaere.org. Jakobs ist zudem einer der Autoren des Buchs „Vom Datum zum Dossier – Wie der Mensch mit seinen schutzlosen Daten in der Informationsgesellschaft ferngesteuert werden kann“ und Initiator des Projekts ‚Frei + Fit im Web 2.0‘.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/803

Schreiben Sie einen Kommentar