Banking-Trojaner Flubot auf dem Vormarsch

CERTbund

Bereits seit Ende 2020 treibt die Android-Malware Flubot ihr Unwesen. Trotz aller Warnungen geht die Verbreitung des Trojaners, der darauf aus ist, Kreditkartendaten und Logins zu stehlen, in den vergangenen Tagen steil nach oben. Gleich mehrere Security-Dienstleister schlagen Alarm.

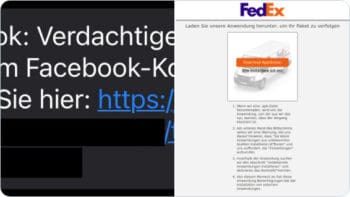

Nach zahlreichen Angriffen Anfang des Jahres und einem weiteren Höhepunkt im März und April verzeichnen die Security-Experten von Bitdefender, Eset und Zscaler derzeit erneut eine Flubot-Welle. Per gefälschter SMS werden Kunden auf eine präparierte Website gelockt, wo ihnen der Banking-Trojaner auf ihr Android-Smartphone oder -Tablet untergeschoben wird. Gefährdet sind laut BSI alle Android-Versionen von 4.1.2 bis 10.Warnung von „Smishing“

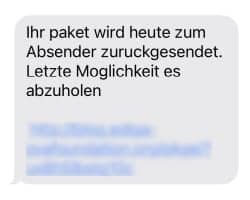

Bereits im April hatte das BSI vor dem „Smishing“ genannten Verfahren gewarnt (Website). Der Name verweist auf das grundlegende Prinzip dieser Angriffswelle: Phishing mittels gefälschter SMS. In der Regel wird in dem Empfänger der Versand eines Pakets mitgeteilt, wahlweise von beliebten Online-Shops oder einem der großen Paketversender. Manchmal wird auch darauf abgestellt, dass das Paket nicht habe zugestellt werden können.

CERTbund

Für die Angreifer entscheidend ist, dass der Empfänger den beigefügten Link anklickt, der die Installation einer Android-App initiiert. Diese App stellt sich als eine Lieferankündigungs-App dar, beispielsweise von Fedex, DHL oder Correos, in einigen Fällen auch als „Chrome“. In der Vergangenheit wurde auch versucht, die Malware als App eines der großen Online-Versender zu tarnen.

Kreditkarten und Banking-Accounts im Fokus

Die Zscaler ThreatLabZ-Analysten warnen, dass die Flubot-Malware derzeit neben den USA und Großbritannien auch in Deutschland und weiteren europäischen Ländern besonders häufig gesichtet wird. Das Sicherheitsteam des ThreatLabZ von Zscaler verfolgt verschiedene Android Malware-Familien kontinuierlich im Zusammenhang mit zielgerichteten Angriffen (Advanced Persistent Threats), die auf das Android-Ökosystem abzielen.

Flubot verfügt über umfangreiche Funktionalitäten, wobei das Stehlen von Kreditkarteninformationen am folgenschwersten ist. Ebenso greift sie Kontaktdaten und SMS-Nachrichten ab, die für weitere Phishing-Angriffe genutzt werden könnten. Flubot erstellt zudem eine Liste der installierten Apps und kann sogar Anwendungen löschen.

Um an die Daten von im Smartphone hinterlegten Kreditkarten zu kommen, nutzt die Schadsoftware eine Reihe von System-Overlays. Zu den einzigartigen Funktionen zählt die Verwendung des Domain Generation Algorithmus (DGA), der zur Kontaktaufnahme mit Command-and-Control-Servern (C&C) und zur RSA-Verschlüsselung eines Teils der an C&C-Server gesendeten Kommunikation dient. Außerdem kann die Malware Google Play Protect über die Android-Zugriffsfunktion deaktivieren.

Gefälschte Eingabe-Masken

Sobald die Malware aktiv ist, überwacht sie vom Opfer geöffnete Anwendungen. Stellt sich heraus, dass es sich bei der App um eine der anvisierten Banking-Anwendungen handelt, zeigt sie dem Opfer einen gefälschten Overlay-Bildschirm an.

Während der Nutzer glaubt, seine Anmeldedaten in die Maske seiner Banking-App einzugeben, verrät er sie tatsächlich an die Hacker, die damit umgehend Zugriff auf den Account bekommen. Denn die Malware kann darüber hinaus die Sicherheitsfunktionen zur Multi-Faktor-Authentifizierung von Finanzinstituten umgehen. Als weitere Option zum Abgreifen von Daten dient eine gefälschte Google-Verifizierungsseite.

Der User hat es in der Hand

Bedrohungen durch Flubot und andere Malware werden auch in Zukunft weiter zunehmen. Der erste und wichtigste Schutz vor solchen Angriffen ist es, keine Anwendungen von Drittquellen zu installieren. Banken und Finanzdienstleister sollten darauf aufmerksam machen, dass das nicht nur für die eigenen Apps gilt, sondern für alle Software-Installationen. Zudem sollten sich diese bewusst machen, dass auch die Multi-Faktor-Authentifizierung immer wieder überwunden wird. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/121335

Schreiben Sie einen Kommentar