PSD2/SCA: Auch zwei Faktoren lassen sich austricksen

Akamai

Längst hat sich herumgesprochen, dass die traditionelle Anmeldung per Nutzername und Passwort zumindest für kritische Dienste zu unsicher ist. Als Königsweg zur Verbesserung gilt Zwei-Faktor-Authentifizierung (2FA). Doch auch dieses Konzept lässt sich aushebeln, wie jüngere Angriffe auf Bankingkunden belegen. Soll 2FA wirklich mehr Sicherheit bringen, gilt es, das Verfahren durch weitere Maßnahmen zu härten.

von Gerhard Giese, Industry Strategist bei Akamai

Bereits im Juli 2020 veröffentlichte das Sicherheitsunternehmen Cyjax (Quelle) einen Bericht zu einer Phishing-Kampagne, die gezielt Bankingkunden im Vereinigten Königreich ins Visier nahm. Das Überraschende: Die erfolgreich umgangenen Sicherheitsprüfungen setzten allesamt auf Zwei-Faktor-Authentifizierung – den vermeintlichen Goldstandard, wenn es um die Absicherung digitaler Identitäten ging. Im Dezember 2020 stellt sich dann sogar heraus, dass der genutzte Mechanismus zur Umgehung Einzug in Phishing-Kits gefunden hat, die sich auf Angriffe auf Finanzeinrichtungen spezialisiert haben. Die gegenwärtig gängigen Varianten beschränken sich zur Zeit noch auf Banking-Unternehmen im Vereinigten Königreich, doch das Prinzip ist natürlich nicht auf Großbritannien begrenzt – es würde ebenso auch in anderen europäischen Ländern funktionieren.Benannt sind die Kr3pto-Angriffe nach dem Cyberkriminellen, der entsprechende Phishing-Kits entwickelt und in Umlauf gebracht hat. Genauere Analysen zeigen die Schwachstellen – die Angriffe sind gezielt auf den Authentifizierungsworkflow der Bank zugeschnitten.”

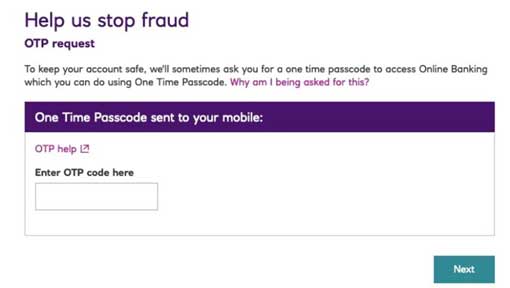

Das Grundprinzip: Die Kriminellen verwenden einen gestohlenen Nutzernamen und das zugehörige Passwort, um über den regulären Zugang der Bank eine 2FA-Anfrage auszulösen. Das System der Bank generiert ein One-Time-Passwort (OTP), das automatisch an das hinterlegte Endgerät (beispielsweise das Smartphone) des Betroffenen geschickt wird. Gleichzeitig sendet das Phishing-Kit, üblicherweise per E-Mail, eine Aufforderung an den Nutzer, das empfangene Einmalpasswort einzugeben (siehe Screenshot unten). Kommt der angegriffene Kunde dieser Aufforderung nach und übermittelt das OTP über das täuschend echt nachgemachte Formular aus der E-Mail, verfügen die Kriminellen über alle nötigen Informationen, um auf das Konto des Opfers zuzugreifen und es zu übernehmen. Der Fachbegriff für dieses „nachgemachte“ Einloggen heißt „Replay-Attacken“.

Akamai Technologies

Das Grundprinzip der Angriffe lässt sich abwandeln

Angreifer können dieses Grundprinzip abwandeln und beispielsweise die fingierte Aufforderung zur Sicherheitsüberprüfung per SMS schicken, sofern ihnen neben den Zugangsdaten auch die Mobiltelefonnummer des Opfers bekannt ist. Auch die COVID-19-Pandemie wird in den Angriffs-Kampagnen genutzt – beispielsweise als Ausrede für eine angeblich eingeschränkte Verfügbarkeit von Sicherheitsexperten, die eine automatisierte Sicherheitsüberprüfung erforderlich mache.

Bemerkenswert ist zudem, dass die Kr3pto-Angriffe sich kommerzielle Webhosting-Services zu Nutze machen, um ihre Kampagnen zu skalieren und eine Entdeckung zu umgehen. Sicherheitsforscher des Hosting-Spezialisten Akamai stellten fest, dass der berichtete britische Angriff seit Mai 2020 über 7.600 Domains (Quelle) nutzte, die größtenteils vollautomatisiert angemeldet und eingerichtet wurden. Die größte beobachtete Angriffswelle nutzte dabei allein über 6.000 Domains. Jede einzelne Domain hat dabei eine kurze Lebensdauer, weil diese von den Hostern nach Erkennen ihrer Schädlichkeit schnell vom Netz genommen oder blockiert werden.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker. Durch regelmäßigen, schnellen Wechsel können die Cyberkriminellen ihre Kampagnen über längere Zeiträume effizient durchführen. Die Sicherheitsforscher schätzen den Umfang und den Automatisierungsgrad bei der Ausnutzung kommerzieller Hosting-Angebote als Indiz für die Weiterentwicklung des Phishing-Marktes ein. Kriminelle nutzen leistungsfähige kommerzielle Services aus, um bei ihren Angriffen eine bisher ungeahnte Skalierung zu erreichen.

Phishing-resistente 2FA‑Technologien sind unverzichtbar

Welche Lehren lassen sich aus diesen Fällen ziehen?

Zwei-Faktor-Authentifizierung bietet zwar einen verbesserten Schutz gegenüber der alleinigen Anmeldung per Nutzername und Passwort, doch Cyberkriminelle haben schnell gelernt, das schwächste Glied einer Authentifizierungskette zu identifizieren und es gezielt anzugreifen.”

Einfache 2FA-Mechanismen wie SMS-basierte Einmalpasswörter, Push-Benachrichtigungen oder andere, zu simple 2FA-Token reichen deshalb nicht mehr aus.

Erforderlich sind zuverlässigere und Phishing-resistente 2FA-Implementierungen wie zum Beispiel das FIDO2-Protokoll. Es hinterlegt kryptografische Anmeldeinformationen in dem vom Nutzer verwendeten Web-Browser oder der von der Bank ausgegebenen Smartphone-App. Der Zugriff darauf lässt sich beispielsweise auf Smartphones durch die dort verfügbaren biometrischen Identifikationsverfahren wie Fingerabdruckscan oder Gesichtserkennung absichern. Da die hinterlegten Authentifizierungs-Informationen das Endgerät des Nutzers nie verlassen, können Angreifer darüber nicht verfügen und deshalb keinen Login per Replay durchführen.

Denn klar ist: Cyberkriminelle werden auch in Zukunft immer wieder neue Wege finden, um Schwachstellen in Authentifizierungsmechanismen zu finden und diese gezielt zu umgehen. Sicherheitsverantwortliche müssen sich darauf einstellen und ihre Lösungen entsprechend anpassen.Gerhard Giese, Akamai

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/119453

Schreiben Sie einen Kommentar