DKB kontert DDoS-Angriff und lässt TLS-Verbindung von Cloudflare terminieren: US-Cloud-Act oder DSGVO?

shmeljov/bigstock.com

Am 07. Januar eröffneten die Angreifer das Feuer. Ziel: Das Rechenzentrum der FI-TS beziehungsweise ihrer Unternehmensmutter, Sparkassen-IT-Dienstleister Finanz Informatik (FI). Die FI hostet die Server der Sparkassengruppe und auch der Direktbank DKB. Nachdem Kunden mit der DKB fast ausschließlich per Browser und Smartphone-App kommunizieren, waren die Konsequenzen der Distributed-Denial-of-Service (DDoS)-Attacke im Fall der DKB besonders drastisch spürbar: Kunden konnten sich lange nicht mehr in ihre Konten einloggen, Überweisungen tätigen oder Daueraufträge anlegen.

IT Finanzmagazin Security-Experte Uli Ries beleuchtet das wenige, das bekannt ist, was nicht bekannt ist und welche Sicherheitsfragen sich durch die Abwehrmaßnahme stellen und was die BaFin empfiehlt.

von Uli Ries

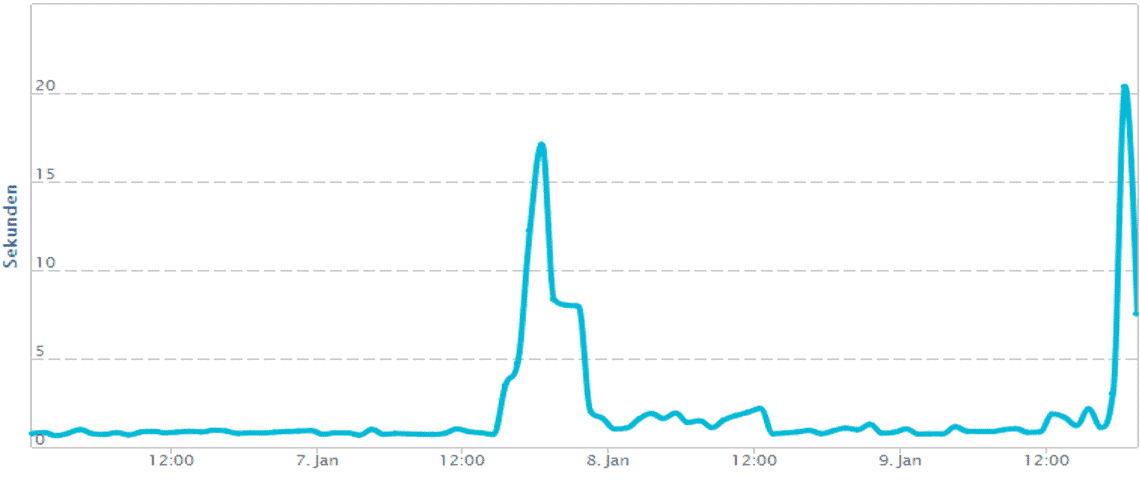

Uptrends

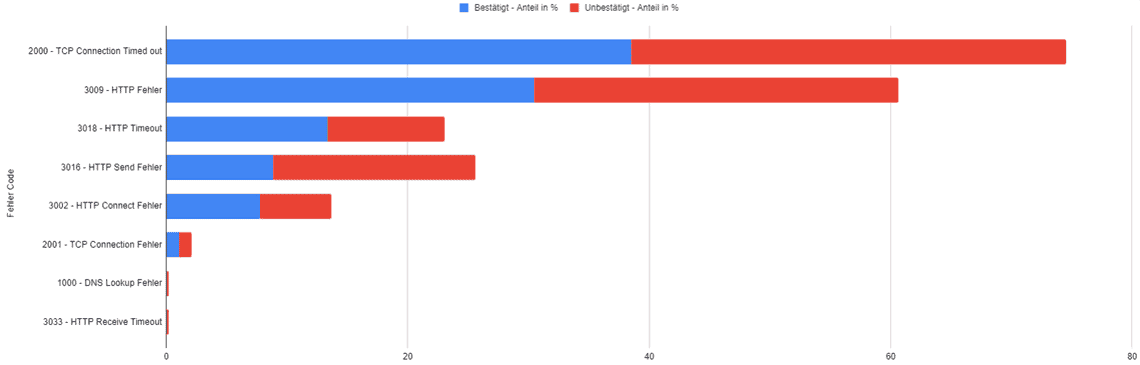

Ob sich letzteres („kein Datenabgriff“) als wirklich sicher herausstellen kann, können wir nicht diskutieren. Es wäre jedenfalls nicht der erste DDoS-Angriff, der lediglich als Ablenkung diente, während sich die Kriminellen an ihrem eigentlichen Ziel zu schaffen machten: Den im Rechenzentrum betriebenen Applikationen beziehungsweise den Kundendaten. Allerdings deutet das Fehlen einer DDoS-Erpressung und die Wiederholung des Angriffs am 9. Januar (wie die Messung von Uptrends zeigt) darauf hin, dass das Abgreifen von Daten ein Ziel der Kriminellen gewesen sein könnte. Wer hinter dem Angriff steckt und was die Kriminellen antrieb, ist bislang unklar. Die DKB möchte „aus Gründen der IT-Sicherheit und vor dem Hintergrund laufender Ermittlungen der zuständigen Behörden keine detaillierteren Auskünfte geben.“

ITFM

Hacktivism unwahrscheinlich & kein Online-Vandalismus – dafür kostete der Angriff zu viel Geld

Denkbare Motivationen für die Attacke wären neben dem erwähnten Ablenkungsversuch, der einen Datenklau vertuschen soll, noch klassische Schutzgelderpressung oder Hacktivism. Auszuschließen ist reiner Online-Vandalismus („For the Lulz“). Dafür war der Angriff zu lang anhaltend und aufgrund der wahrscheinlich zu überwindenden Schutzmechanismen beziehungsweise der Bandbreite der Internetanbindung auch zu teuer.

Welches Datenvolumen zum Verstopfen der Internetanbindungen des FI-Rechenzentrums nötig war oder welche der diversen DDoS-Varianten zum Einsatz kam, ist ebenfalls unklar. Im Schnitt erzeugten Angreifer im vergangenen Jahr gute 5 Gigabit an Datenmüll pro Sekunde pro Attacke, um die Netzwerkzugänge ihrer europäischen Opfer zu überfluten. Der mächtigste bislang bekannte DDoS-Angriff brachte es im Februar 2018 auf über 1,2 Terabyte pro Sekunde und galt GitHub.

US-Anbieter Cloudflare als DDoS-Schutzschild der DKB

Bekannt ist aber, wie die DKB den Angriff auskonterte: Indem man die Systeme hinter den Schutzschirm des hierauf spezialisierten US-Dienstleisters Cloudflare stellte. Dazu ein Sprecher der DKB gegenüber IT Finanzmagazin:

Die wechselnden Muster dieses Angriffs erforderten kontinuierliche Anpassungen der IT-Systeme. Deshalb arbeiten wir auch mit IT-Sicherheitsunternehmen zusammen, um unsere Internetanwendungen vor bösartigem Traffic zu schützen und deren Verfügbarkeit aufrechtzuerhalten.“

Das sei branchenüblich.

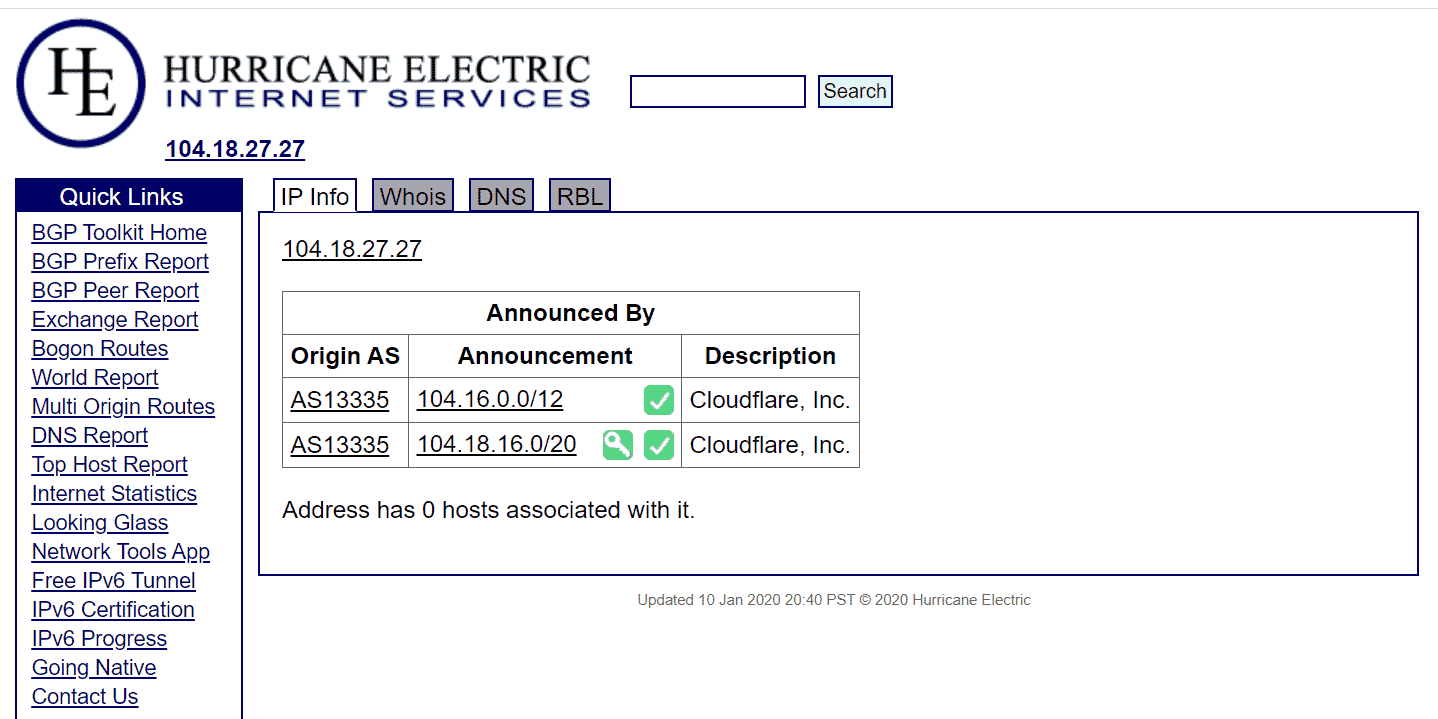

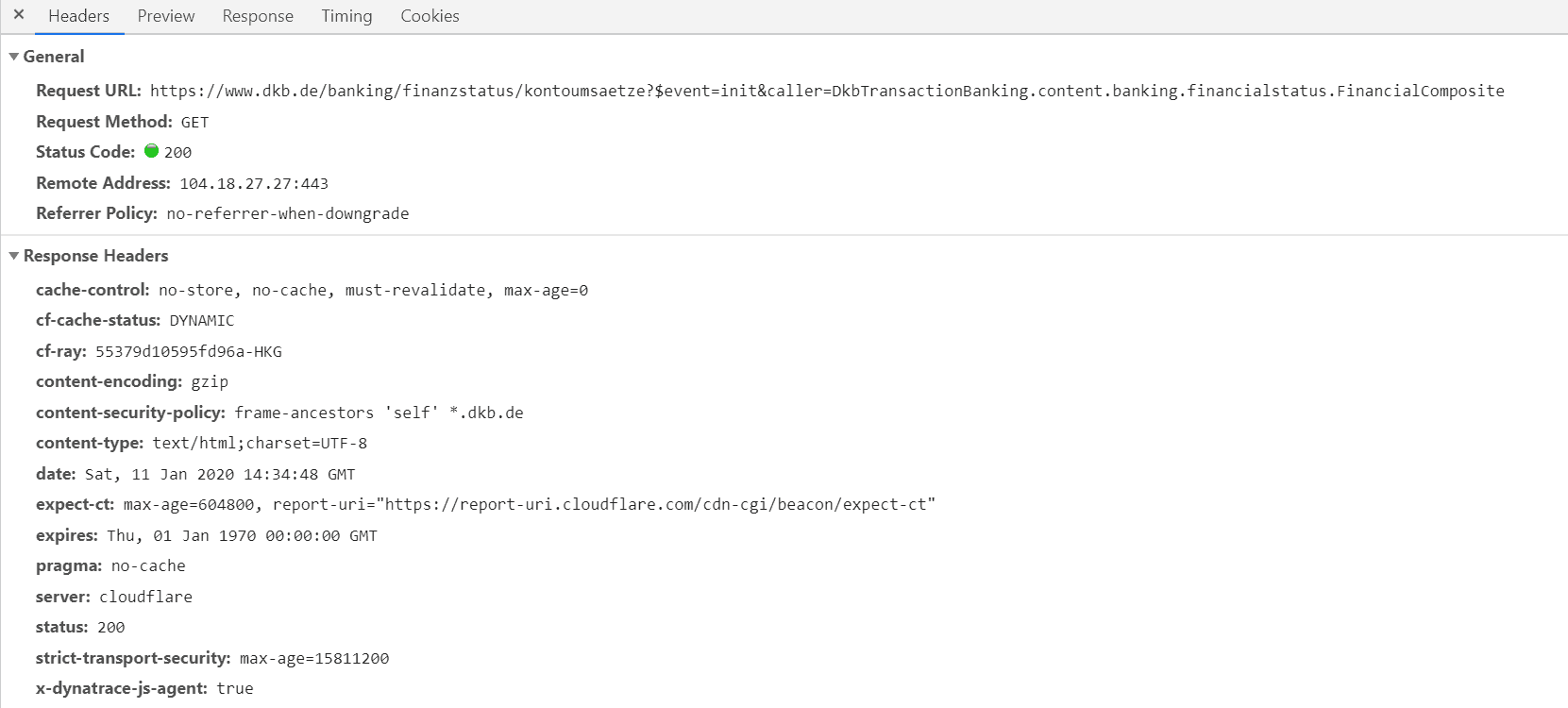

Problematisch aus Sicht der DKB-Kunden: Cloudflare terminiert die TLS (Transport Layer Security)-Verbindung zwischen den Browsern der Bankkunden und den eigenen Systemen. Diese Systeme verarbeiten also sämtliche zwischen Browser und Bank transferierte Daten, inklusive Kontoständen und anderen privaten Informationen, kurzzeitig im Klartext. Zwischen Cloudflare und DKB dürfte dann wieder alles per TLS verschlüsselt durchs Internet rauschen.

Uli Ries

Dieser von einem Twitter-Nutzer zuerst geschilderte Sachverhalt wurde von uns nachvollzogen: Auch nach dem Login ins Online-Konto, beispielsweise beim Abfragen der Kontostände, fanden sich in sämtlichen von den DKB-Servern ausgelieferten Webseiten vom US-Unternehmen gesetzte Header. Das Einfügen dieser Header ist nur möglich, wenn Cloudflare Zugriff auf die unverschlüsselten Daten hat.

Technisch ist diese Man-in-the-Middle-Stellung von Cloudflare auch vollkommen nachvollziehbar: Erst nach dem Entschlüsseln sämtlicher Pakete lässt sich legitimer Datenverkehr von dem der DDoS-Verursacher unterscheiden und letzterer entsprechend herausfiltern. Das US-Unternehmen erklärt dies klipp und klar („Keyless SSL requires that Cloudflare decrypt, inspect and re-encrypt traffic for transmission back to a customer’s origin.”) unter der Produktbeschreibung des Angebots “Keyless SSL“. (Hinweis: IT-Finanzmagazin liegen keine Informationen vor, ob die DKB dieses Cloudflare-Produkt einsetzt).

Uli Ries

Unseres Wissen nach hat die DKB ihre Kunden über diese Entschlüsselung ihrer privaten Daten durch ein in den USA ansässiges Unternehmen nicht informiert. Das ist besonders in Anbetracht des Widerspruchs zwischen DSGVO und CLOUD Act (Clarifying Lawful Overseas Use of Data Act) wichtig, den amerikanische Unternehmen einzuhalten haben. Wie das zu bewerten ist, werden wir noch versuchen nachzufassen (Cloudflare müsste aktiv Widerspruch für diesen Einzelfall einlegen).

Zudem hat die Wahl von Cloudflare einen sehr bitteren Beigeschmack: Seit Jahren schützt das Unternehmen unter anderem ausgerechnet die Kriminellen, die DDoS-Angriffe durch ihre Angebote quasi für jedermann überhaupt erst möglich machen. Die Betreiber sogenannter Booter bieten DDoS gegen Bezahlung auf Knopfdruck, eine fünfminütige Attacke mit bis zu 15 Gigabit pro Sekunde gibt es ab 3 US-Dollar. Die zum Buchen des Dienstes verwendete Webseite wird in etlichen Fällen (Freeboot.to, Freestresser.me, Bootyou.net, FreeDDoSbooter.com und so weiter) von Cloudflare vor Angriffen geschützt – genau wie jetzt die Systeme der DKB. Das Phänomen, dass Cloudflare auch eindeutig illegalen Webangeboten Schutz gewährt, ist so einschlägig, dass mit Crimeflare eine eigene Suchmaschine an den Start gerollt wurde.

Aus Sicht der DKB spricht jedenfalls nichts gegen Cloudflare. Ein Sprecher:

Wir greifen nur auf Unternehmen zurück, die vom Bundesamt für Sicherheit in der Informationstechnik (BSI) als potenzieller Anbieter zum Schutz vor solchen Angriffen gelistet sind und die DSGVO-konform arbeiten.“

In der Tat findet sich Cloudflare in der jüngsten Fassung der BSI-Liste (Link auf die PDF-Datei).

Die BaFin möchte sich nicht dazu äußern, ob einzelne Anbieter der von der Behörde veröffentlichten „Orientierungshilfe“ (Link zur Download-Seite der PDF-Datei) genügen. Bei der Frage, ob eine Bank wie die DKB ihre Kunden über die Verarbeitung ihrer persönlichen Daten durch einen US-Anbieter informieren muss, verweist die BaFin auf „den Zuständigkeitsbereich der einschlägigen Datenschutzbehörden.“

Ob Cloudflare die DKB-Systeme von nun an dauerhaft vor Ungemach bewahren soll, oder ob die Wahl nur aufgrund der Notsituation auf diesen Dienstleister fiel, ist derzeit nicht bekannt.

Rat der BaFin: Vorbereiten & Vorsorgen

Selbstverständlich haben wir auch bei der BaFin nachgefragt, wie sich eine Bank im DDoS-Fall ideal verhält. Die BaFin rät: “Eine Bank hat sich an die gesetzlichen Bestimmungen zu halten. So gibt § 53 ZAG vor, dass ein Zahlungsdienstleister angemessene Risikominderungsmaßnahmen und Kontrollmechanismen zur Beherrschung der operationellen und der sicherheitsrelevanten Risiken im Zusammenhang mit den von ihm erbrachten Zahlungsdiensten einzurichten, aufrechtzuerhalten und anzuwenden hat. In diesem Rahmen sollte ein Zahlungsdienstleister auch konkrete und anzuwendende Pläne zur DDoS-Mitigation entwickelt haben, die im Rahmen der laufenden Aufsicht beurteilt werden können. Die Anforderungen der BAIT (Bankaufsichtliche Anforderungen an die IT) sehen in diesem Kontext insbesondere die Definition einer Informationssicherheitsleitlinie vor. Auf deren Basis sind wiederum konkretisierende Informationssicherheitsrichtlinien und Informationssicherheitsprozesse mit den Teilprozessen Identifizierung, Schutz, Entdeckung, Reaktion und Wiederherstellung zu definieren, die den aktuellen Stand der Technik berücksichtigen.”Uli Ries

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/99873

Schreiben Sie einen Kommentar