100 Finanzinstitute, 3 Methoden, 1 Mrd. Euro Schaden: So funktioniert der Carbanak-Bankraub

INTERPOL, Europol, Kaspersky Lab und Institutionen verschiedener Länder haben gemeinsam die Geschichte der Cyber-Bankraube aufgedeckt – die immer noch andauern. Dabei wurde bisher vermutlich eine Milliarde US-Dollar innerhalb von zwei Jahren von Finanzinstituten weltweit gestohlen. Laut den Experten ist eine internationale Gang von Cyberkriminellen aus Russland, der Ukraine, Teilen Europas sowie China für den Raubzug verantwortlich.

Die Cybergang „Carbanak“ nutzt Spear-Phishing und APTs für ihre Überfälle. Der Vorgang markiert den Beginn einer neuen Phase in der Entwicklung der Cyberkriminalität, in der Geld direkt von Banken, anstatt von Heimanwendern gestohlen wird.

Das Überraschende an diesen Banküberfällen war, dass es den Kriminellen egal war, welche Software die Bank nutzte.”

Sergey Golovanov, Principal Security Researcher Kaspersky Lab

Moderner Bankraub: Statt Pistole und Maske jetzt per Computer aus sicherer Entfernung

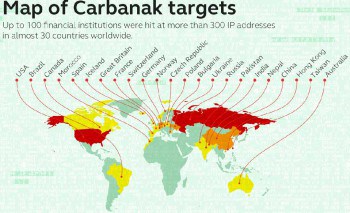

Seit dem Jahr 2013 haben die Kriminellen Angriffe auf bis zu 100 Banken, E-Payment-Systeme und andere Finanzinstitute in rund 30 Ländern gestartet. Die Attacken sind noch aktiv. Entsprechend den Informationen von Kaspersky Lab liegen die Carbanak-Ziele in Deutschland und in der Schweiz sowie in Russland, den USA, China, Ukraine, Kanada, Hong Kong, Taiwan, Rumänien, Frankreich, Spanien, Norwegen, Indien, Großbritannien, Polen, Pakistan, Nepal, Marokko, Island, Irland, Tschechien, Brasilien, Bulgarien und Australien.

10 Millionen Euro pro Überfall

Es ist davon auszugehen, dass die größten Summen durch das Hacken von Banken erbeutet wurden – bis zu zehn Millionen US-Dollar pro Überfall. Im Durchschnitt dauerte jeder Banküberfall zwischen zwei und vier Monate an, von der Infizierung des ersten Computers im Unternehmensnetzwerk der Bank bis zum eigentlichen Diebstahl.

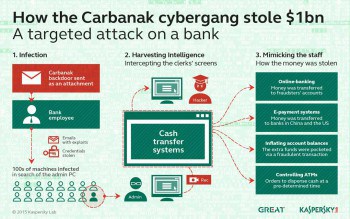

Anfangs haben sich die Cyberkriminellen über gezielte Spear-Phishing-Attacken Zugang zu einem Angestellten-Computer verschafft und diesen mit dem Carbanak-Schadprogramm infiziert. Anschließend waren sie in der Lage, sich im internen Netzwerk zu bewegen, um die für die Videoüberwachung zuständigen Computer der Administratoren aufzuspüren und zu übernehmen. Die Folge: Die Angreifer konnten alles, was sich auf den Bildschirmen der für die Betreuung der Geldtransfersysteme verantwortlichen Mitarbeiter abspielte, einsehen und aufnehmen. So kannten sie jedes einzelne Detail über die Arbeit der Angestellten und konnten die Aktivitäten der Angestellten imitieren, um Geld zu überweisen oder bar auszuzahlen.

Die Drei Methonden: Auch Kernbankensysteme betroffen

Die Carbanak-Gang nutzte meist eine dieser drei Methoden, um die Banken auszurauben:

1 Sobald die Betrüger aus ihren Aktivitäten Kapital schlagen wollten, nutzen sie Online-Banking-oder internationale E-Payment-Systeme, um Geld von den Konten der Bank auf die eigenen Konten zu überweisen. Zum Teil wurde das gestohlene Geld auch bei Banken in China oder Amerika hinterlegt. Die Experten schließen nicht aus, dass weitere Banken und Länder ebenfalls als Empfänger genutzt wurden.

2 In anderen Fällen sind die Cyberkriminellen direkt in das Kernbankensystem eingedrungen, um Kontensaldi zu erhöhen und im Anschluss die überschüssigen Geldmittel durch eine Überweisung zu entwenden. Ein Beispiel: Liegen auf einem Bankkonto 1.000 US-Dollar, erhöhen die Kriminellen den Saldo auf 10.000 US-Dollar und überweisen im Anschluss 9.000 US-Dollar auf eigene Konten. Der Kontoinhaber vermutet keine Probleme, weil auf seinem Konto nach wie vor 1.000 US-Dollar liegen.

3 Darüber hinaus hatten die Cyberräuber Kontrolle über die Geldautomaten der Banken und konnten diese anweisen, Bargeld zu einer vorbestimmten Zeit auszuzahlen. Zum Zeitpunkt der Auszahlung wartete ein Handlanger der Gang am betroffenen Geldautomaten und kassierte die Auszahlung ein.

„Das Überraschende an diesen Banküberfällen war, dass es den Kriminellen egal war, welche Software die Bank nutzte. Daher sollten Banken sich nicht in Sicherheit wiegen, selbst wenn sie eine einzigartige Software verwenden. Die Angreifer mussten nicht einmal die Services der Bank hacken. Sobald sie ein Netzwerk geentert hatten, lernten sie, ihren gefährlichen Komplott hinter legitimen Aktionen zu verstecken. Alles in allem ein sehr geschickter und professioneller Cyberraub“, so Sergey Golovanov, Principal Security Researcher beim Global Research und Analysis Team von Kaspersky Lab.

Drei Hinweise auf betroffenen Systeme

Es gibt drei erste Hinweise, die Kapersky Lab jedem Finanzinstitut rät zu prüfen und die typisch für einen Angriff seien:

1 .bin-Dateien im Mozilla-Ordner (bei: \All users\%AppData%\Mozilla\ oder c.\ProgramData\Mozilla ,2 Eine (sonst unverdächtige) svchost.exe im Windows\System32\com\ -Ordner (da ist üblicherweise sonst keine) – bei 64-Bit-Windows im Windows\Syswow64\com\ -Ordner,

3 Vermeintlich doppelte Services: Ein Service, der üblicherweise mit “.sys”-Endung vorhanden sind, erscheinen doppelt – aber der Zweite ohne die “.sys”-Endung.

„Diese Attacken unterstreichen wieder einmal, dass Kriminelle jede Schwachstelle in jedem System ausnutzen werden. Klar wird zudem: Es gibt keine Branche, die immun gegen Attacken ist. Sicherheitsabläufe müssen ständig überprüft werden. Das Identifizieren von neuen Trends im Bereich Cyberkriminalität ist ein Schlüsselbereich, in dem INTERPOL mit Kaspersky Lab zusammenarbeitet, um sowohl den öffentlichen als auch den privaten Sektor beim Schutz vor aufkommenden Gefahren besser helfen zu können“, sagt Sanjay Virmani, Director des INTERPOL Digital Crime Centre.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/9961

Schreiben Sie einen Kommentar