Mit IAM und PAM den zentralen Herausforderungen der VAIT begegnen

KuppingerCole Analysts

Mit investitionssichernden Maßnahmen und modernen Konzepten wichtige Schritte auf dem Weg zur Erfüllung der VAIT gehen: Längst vorhandene Bordmittel in der Finanz-IT helfen bei der Umsetzung und Dokumentation notwendiger Maßnahmen. Aber es muss nicht immer nur Governance und Compliance sein. Gleichzeitig helfen IAM und PAM dabei, IT und Prozesse fit für die Anforderungen moderner digitaler Services zu machen und unterstützen bei der Optimierung der Cybersecurity.

von Matthias Reinwarth, Senior Analyst bei KuppingerCole Analysts

Mit dem im Juli 2018 final vorgelegten Dokument „Versicherungsaufsichtliche Anforderungen an die IT“ (VAIT, https://www.bafin.de/dok/11102952) gibt die BaFin (Bundesanstalt für Finanzdienstleistungsaufsicht) Versicherungsunternehmen konkretere Vorgaben für die Umsetzung ihrer Geschäftsprozesse mittels IT an die Hand. Diese stellen Herausforderungen dar, denen in betroffenen Unternehmen angemessen, transparent und wohldokumentiert begegnet werden muss. Die Entwicklung und Umsetzung eines geeigneten Aktionsplans für die Erfüllung, Messung und den Nachweis der relevanten Anforderungen ist eine wesentliche Managementaufgabe.Diese angemessene Umsetzung grundlegender, regulatorischer und rechtlicher Anforderungen ist eine große Herausforderung und bietet einen erheblichen Interpretationsspielraum, nicht zuletzt bei der Entscheidung zwischen “wirtschaftlich sinnvoll” und “notwendig”.

VAIT-Fokusbereiche im IAM-Kontext

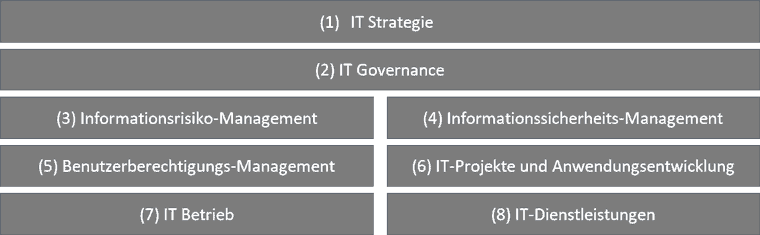

Die VAIT (Versicherungsaufsichtliche Anforderungen an die IT) betrachten jene Themenbereiche, die sich in der Praxis der BaFin als besonders relevant erwiesen haben. Analog zu den BAIT (Bankaufsichtliche Anforderungen an die IT, https://www.bafin.de/dok/10171976), die im Jahr 2017 für Banken vorgelegt wurden, stellen diese nun für Versicherungen die Konkretisierung einer angemessenen technisch-organisatorischen Ausstattung der IT-Systeme mit besonderem Fokus auf die Informationssicherheit dar. Die Annahme, dass die VAIT-Richtlinien lediglich eine „Konkretisierung“ bereits gültiger Anforderungen seien, erklärt, warum diese ohne Umsetzungsfristen gültig wurden.

KuppingerCole Analysts

Alle acht Fokusbereiche erfordern eine angemessene Betrachtung und die Einbindung geeigneter Interessensvertreter und Experten. Analysiert man aber die Anforderungen der Schwerpunktbereiche der VAIT genauer, entdeckt man viele alte Bekannte, die man in der einschlägigen Literatur rund um die Themen IT-Sicherheit, Identitätsmanagement und Compliance schon seit Jahren findet. Dies bedeutet im Umkehrschluss, dass jetzt in vielen Versicherungen diese Themen neu betrachtet werden müssen.

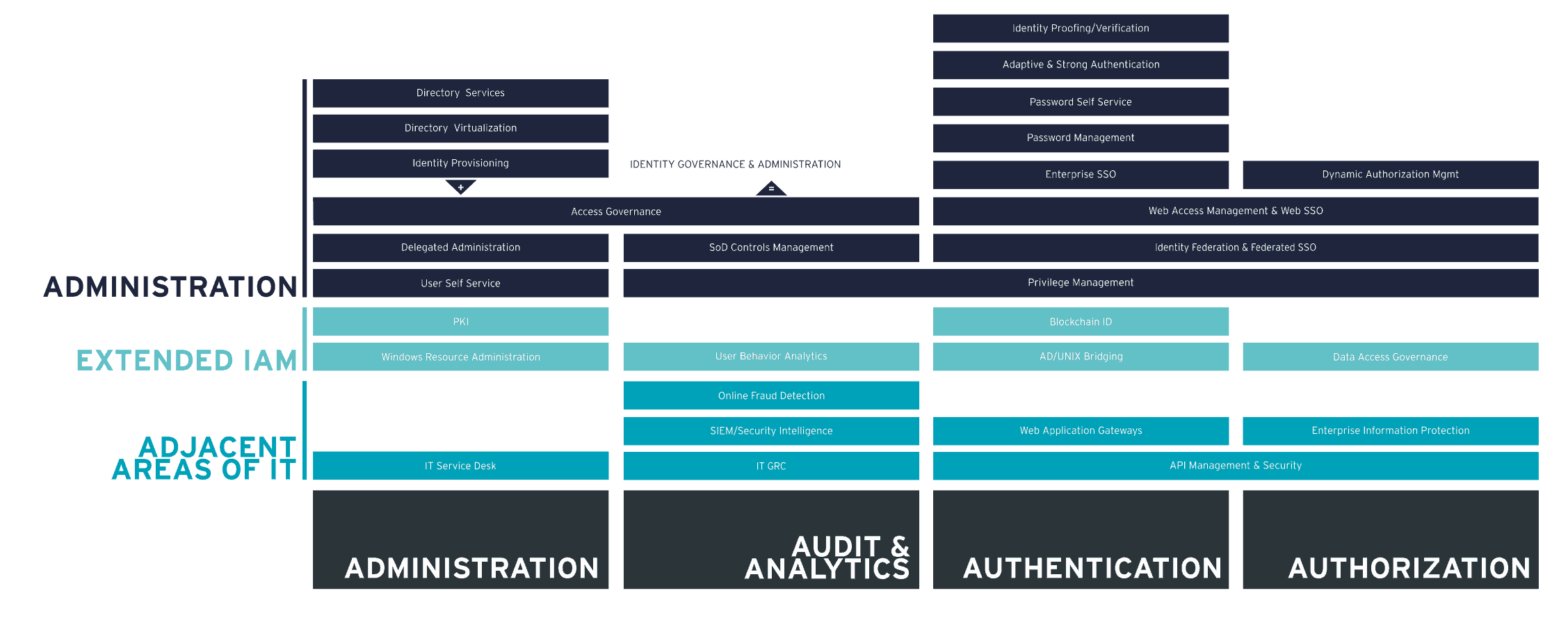

IAM, IGA und PAM als Werkzeuge zur Definition von Maßnahmen

Es ist ja nicht so, dass man in den vergangenen Jahren nicht in die Bereiche Identitäts- und Zugriffsmanagement (IAM = Identity and Access Management), Administration privilegierter Accounts (PAM = Privileged Access Management) und Access Governance (IGA = Identity Governance and Administration) investiert hat. Oft geschah das aber punktuell und getrieben aus konkreten Business- oder Audit-Herausforderungen. Und nicht selten blieben hier Konzepte und Projekte auf halber Strecke stehen, angesichts des unbestrittenen Volumens und der technischen wie organisatorischen Komplexität.

Dennoch ist die Wahrscheinlichkeit groß, dass diese getätigten Investitionen sich auf kurze Sicht noch zumindest anteilig auszahlen: Die VAIT fordern und ermöglichen hier einen neuen, umfassenden Neustart. IAM, PAM und IGA haben sich als erfolgreiche Werkzeuge erwiesen, um Maßnahmen zur Erfüllung der VAIT-Anforderungen effektiv und messbar umzusetzen. Die VAIT wiederum können eine ausgezeichnete Begründung für die endgültige Umsetzung der seit langem erforderlichen Verbesserungen der stagnierenden IAM/PAM/IGA-Programme liefern, die oft zu Unrecht niedrig priorisiert wurden.

Matthias Reinwarth bearbeitet bei KuppingerCole Analysts als Senior Analyst und Director Practice IAM die Research-Bereiche Identity und Access Management, Identity und Access Governance & Compliance. Daneben leitet er als Lead Advisor das Advisory-Team bei KuppingerCole.

Matthias Reinwarth bearbeitet bei KuppingerCole Analysts als Senior Analyst und Director Practice IAM die Research-Bereiche Identity und Access Management, Identity und Access Governance & Compliance. Daneben leitet er als Lead Advisor das Advisory-Team bei KuppingerCole.

Wenn Sie mehr über die Digitalisierung der Finanz- und Versicherungsbranche wissen möchten, kommen Sie doch vom 18. bis 19. September zur Digital Finance World 2019 in Frankfurt am Main.

Wir sprechen hier nicht über eine alleinige Lösung: Es ist offensichtlich, dass diese Konzepte und Technologien allein nicht jeder VAIT-Herausforderung vollumfänglich begegnen werden können. Richtig eingesetzt werden diese oft schon lange im Unternehmen vorhandenen Technologien in der praktischen Umsetzung konkreter Maßnahmen aber schnell unverzichtbar werden.

Acht Fokusbereiche im Überblick

Betrachtet man die VAIT-Anforderungen in Abbildung 1 als Pyramide, liegen an der Spitze mit der höchsten Relevanz klar die Anforderungen und Richtlinien für IT-Strategie und IT-Governance (Anforderungen 1 und 2). Diese definieren Mindestanforderungen an die Führung und Umsetzung in diesen Bereichen innerhalb der Unternehmensstruktur und -prozesse. Hier müssen dann auf hohem Niveau auch die konkreten Vorgaben für IAM, PAM und IGA getroffen werden, direkt hergeleitet aus einem wohldefinierten, strategischen, unternehmensweiten Policy-Framework.

Im Unternehmens-Risikomanagement muss darüber hinaus das Konzept der Informationsrisiken (Anforderungen 3) und deren Management integriert werden. Hierzu muss die Erkenntnis Raum greifen, dass Geschäftsrisiken sich direkt auf die Kritikalität von Prozessen und die für diese notwendigen Berechtigungen abbilden lassen. In den Anwendungssystemen implementierte Geschäftsprozesse und die sie ermöglichenden Berechtigungen in IAM und IGA bedürfen damit einer Klassifizierung entlang einer angemessenen Schutzbedarfsklassifikation zwischen „Niedrig“ und „Sehr hoch“ für die vier etablierten Schutzziele „Integrität“, „Verfügbarkeit“, „Vertraulichkeit“ und „Authentizität“. Diese Klassifikationen können folgerichtig bei der Erstellung, Zuweisung und Überwachungen operationalisiert werden: Beispielsweise können höher klassifizierte Berechtigungen häufiger überprüft, strenger authentifiziert und nur im Mehraugenprinzip genehmigt werden.

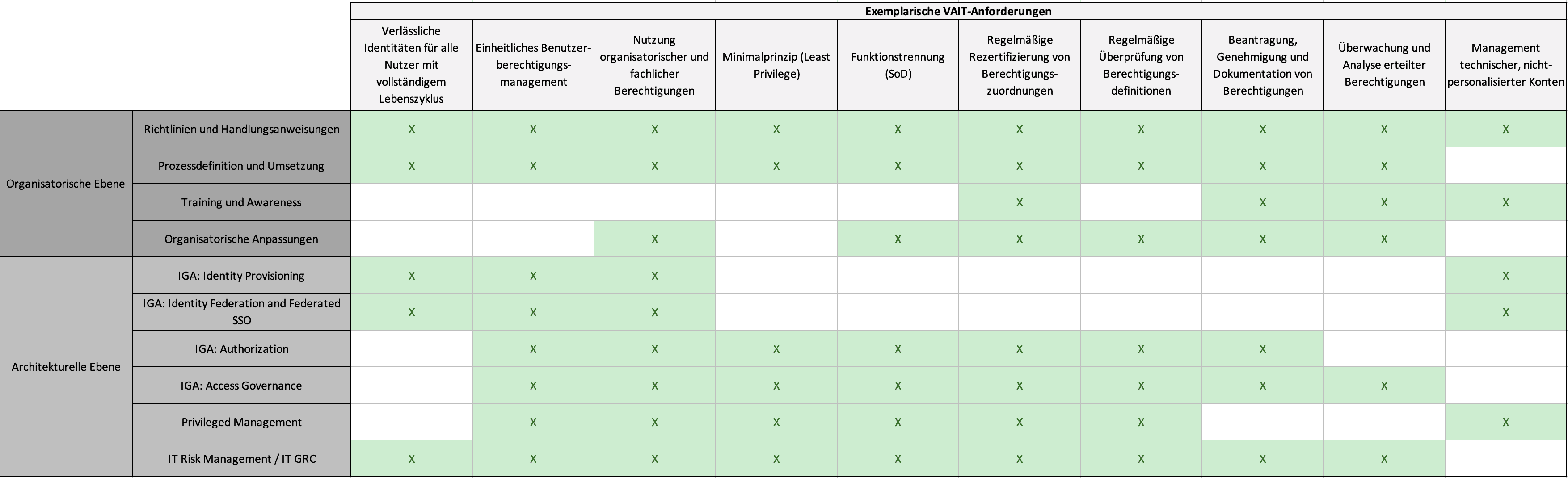

Einheitliches Berechtigungskonzept als Kern

Kann all dies aus den ersten vier Abschnitten der VAIT als Grundlage gegeben betrachtet werden, können konkrete Handlungsanweisungen identifiziert werden, die dann nicht zuletzt in der Verwaltung von Identitäten und ihren Zugriffsrechten wirksam werden. Hierfür fordern die VAIT konkret ein einheitliches Berechtigungskonzept, was IAM und Cybersecurity-Professionals von je her als Grundlage belastbarer und nachvollziehbarer Berechtigungsprozesse voraussetzen. Damit rücken Zugriffsmanagement und Governance noch stärker in den Fokus der Auditoren. Dies bedeutet aber nicht zwangsläufig die Rückkehr zu den überbordenden und schwer handhabbaren Rollenmodellen der Vergangenheit. Diese in der Praxis sicherlich größte Herausforderung lässt sich durch ein einheitliches Zugriffsmanagement zwischen RBAC, ABAC und dynamischem Autorisierungsmanagement im Einklang mit modernen, starken Authentifizierungsmethoden effizient lösen.

Die notwendigen Aufwände hierfür sollten aber nicht unterschätzt werden, auch wenn die technologischen Grundlagen mit einem IAM-Tool und einer IGA-Infrastruktur vielleicht schon anteilig oder vollständig im Haus sind: Ein einheitliches Berechtigungskonzept geht weit über die eigentliche Modellierung der Berechtigungen (Rollen, Funktionen, Gruppen) hinaus. Die zu definierenden und zu implementierenden Prozesse umfassen vielmehr die vollständigen Lebenszyklen von Identitäten, Systemen und Berechtigungen.

Nur auf der Basis eindeutiger und vertrauenswürdiger Identitäten mit vollständigen und konsistenten Joiner-, Mover- und Leaverprozessen kann ein sinnvolles, einheitliches Berechtigungskonzept funktionieren. Rollen und dynamische Berechtigungen haben einen Lebenszyklus und dieser muss entsprechend implementiert werden. Nicht zuletzt der Lebenszyklus der sie implementierenden Anwendungen, Dienste und Systeme vom Onboarding über Produktupdates und die geänderte Nutzung vorhandener Systeme bis hin zur Außerbetriebnahme muss hierbei betrachtet werden.

Das vorhandene IAM-System, ergänzt um flankierende Prozesse, kann hierbei ein wertvolles Werkzeug sein, wobei eine notwendige Gap-Analyse möglicherweise fehlende Funktionalitäten und Module identifizieren hilft.

Aber auch damit ist das einheitliche Berechtigungsmanagement nicht vollumfänglich bereitgestellt. Das Management und die Kontrolle erteilter Berechtigungen (hier fordern die VAIT Intervalle zwischen einem und drei Jahren) und der zeitnahe Entzug nicht mehr benötigter Rechte sind ein essenzieller Bestandteil. Die Gewährleistung einer konsequenten Einhaltung der Anforderungen einer Funktionstrennung (SoD = Segregation of Duties) und damit die Vermeidung von Interessenskonflikten fallen ebenfalls in diesen Bereich.

Klassische Access Governance Tools ermöglichen etwa die Einsicht in konkret erteilte Berechtigungen und die zyklische oder anlassbezogene Rezertifizierung erteilter Berechtigungen.

Moderne Access-Governance-Werkzeuge hingegen bieten oft den Einblick in die tatsächliche Nutzung der Berechtigungen (UBA = User Behaviour Analytics) und ermöglichen automatisierten oder manuellen Eingriff bei unerwartetem Benutzerverhalten.”

Privilegien reduzieren

Ziffer 35 als Bestandteil des Abschnitts 5 der VAIT fordert „Nicht personalisierte Berechtigungen müssen jederzeit zweifelsfrei einer handelnden natürlichen Person (möglichst automatisiert) zuzuordnen sein.“ und Ziffer 36 fordert vergleichbares für technische Accounts. Mit diesen wenigen Sätzen fallen auch alle administrativen und privilegierten Konten unter das Regime der VAIT. Dienstkonten (etwa als Eigentümer von Datenbanken oder Applikationsserver zur Laufzeit), administrative Konten („root“, „Administrator“, „DBA“ oder „cn=directory manager“), aber auch nicht personalisierte, administrative Benutzer in Anwendungen oder in Cloud-Umgebungen wie AWS oder Azure fallen somit nach gängiger Interpretation unter die Verwaltung innerhalb des Berechtigungskonzeptes.

Hier kommt Privileged Access Management (PAM) zum Zug. PAM ist der Begriff für Technologien zur Verwaltung von administrativen Konten, die zur Überwachung und Einschränkung erweiterter Rechte und zur Unterstützung bei der Verwaltung von Shared Accounts beitragen. In der Vergangenheit hat sich Privilege Management aus der Verwaltung gemeinsamer Konten und Passwörter entwickelt. Heute geht es weit darüber hinaus und beinhaltet neben Technologien zur sicheren Verwaltung gemeinsam genutzter privilegierter Anmeldeinformationen, einschließlich Systemkonten, Dienstkonten oder Anwendungskonten beispielsweise auch Mechanismen für das Management privilegierter Sitzungen zu Zielsystemen einschließlich grundlegender Auditierung und Überwachung bis hin zum Session Recording und Monitoring. Aber auch Applikation-zu-Applikation-Kommunikation ohne Eingriffe menschlicher Benutzer muss kontrolliert werden.

Die oben erwähnte User Behaviour Analytics wird (als Privileged User Behavior Analytics = PUBA) bei administrativen Benutzern aufgrund der gesteigerten Kritikalität der Accounts und ihrer Berechtigungen umso wichtiger, und eine begleitende Privileged access governance (PAG) beschäftigt sich mit der Bereitstellung nützlicher Erkenntnisse über den Zustand des privilegierten Zugangs.”

Bei der Umsetzung im Versicherungsumfeld und zur Erfüllung dieser Anforderungen der VAIT gilt es, Vorsicht walten zu lassen, dann hier lauert potenziell eine funktionale Lücke in vorhandenen Systemen. PAM ist eine Teildisziplin des IAM, aber nicht immer sind entsprechende Funktionalitäten Teil einer vorhandenen IAM-Architektur. Dies gilt es zu prüfen und entsprechende Bausteine und Prozesse sind bedarfsweise nachzurüsten.

Neue Fokusbereiche

Das bis hierhin beschriebene IAM-Rüstzeug, welches anteilig oder vollständig in vielen Organisationen der Finanzindustrie schon vorliegt, lassen sich Maßnahmen für eine Vielzahl der Anforderungen aus den VAIT identifizieren, definieren und dokumentierbar umsetzen. Dies gilt für die bisher beschriebenen Anforderungsbereiche, aber auch für erweiterte und neue Anwendungsbereiche, die in den VAIT mit betrachtet werden.

Neben dem klassischen IT-Betrieb stehen hier nun ergänzend IT-Projekte und die Anwendungsentwicklung (die sich nun zwangsläufig aus Selbsterhaltungstrieb in Richtung “Security by Design” bewegen muss) im Fokus. Management, Steuerung und Überwachung des Outsourcings, und der Nutzung von Third-Party-Dienstleistungen sowie die wachsende Anzahl von Cloud-Diensten (von IaaS über PaaS bis SaaS) erfordern eine einheitliche Struktur. Gerade in diesem Umfeld spielen IAM und insbesondere PAM für Dienstleister und Managed Service Provider, aber auch für DevOps und klassische Development-Teams eine zentrale Rolle. Deren Management bildet eine weitere integrale Komponente einer umfassenden IAM/IGA/PAM-Konzeption.

Über allem fordern die VAIT konsistent nicht nur die Umsetzung, sondern auch die manipulationssichere, belastbare und auswertbare Dokumentation der implementierten Maßnahmen.”

Audit und Logging, essenzielle Bestandteile gängiger IAM und IGA-Lösungen, unterstützen hier oft schon out-of-the-box auf operativer Ebene. Neben der Erfüllung der geforderten Protokollierung können diese Informationen weitergehend operationalisiert werden, indem sie in unternehmensweiten Sicherheits-Infrastrukturen weiterverarbeitet und analysiert werden. SIEM-Lösungen konsolidieren und korrelieren diese Informationen mit anderen Systemen, etwa Threat-Detection-Systemen und Firewall-Logs. Threat Analytics und Threat Intelligence können diese Informationen aufbereiten und in Kontext setzen zur Erkennung von übergreifenden Vorfällen und deren angemessener, proaktiver und ideal auch automatisierter Bearbeitung. In ein unternehmensweites SOC (Security Operations Center) integriert, werden zentrale Anforderungen der VAIT im Bereich des Informationssicherheitsmanagements erfüllbar, nämlich die Vorbeugung und Identifikation von Informationssicherheitsvorfällen sowie die angemessene Reaktion auf diese und ihre Kommunikation im weiteren Verlauf, dies aber an zentraler Stelle.

KuppingerCole Analysts

Essenzielle Funktionen einer der Finanzindustrie angemessenen IAM-Landschaft adressieren anteilig die Erfüllung einer Vielzahl der VAIT-Anforderungen. Verbesserungen im Identitäts- und Zugriffsmanagement, in der privilegierten Kontenverwaltung und in der Access Governance haben sich als erfolgreiche Kontrollen erwiesen, um VAIT-Anforderungen effektiv und messbar umzusetzen. Im Umkehrschluss können die VAIT endlich eine ausgezeichnete Begründung für die Umsetzung der seit langem erforderlichen Verbesserungen an IAM/IAG liefern.

KuppingerCole Analysts

Kollateralnutzen: Mit VAIT-Empfehlungen fit für digitale Services werden

Dieser Artikel versprach und verspricht Nutzen durch die implementierten Maßnahmen auch jenseits der reinen Governance. Gerade Finanzdienstleister sehen sich heute der Herausforderungen gegenüber, klassische Geschäftsmodelle um neue, digitale Dienste zu ergänzen. Die eigene IT und die durch sie implementierten Prozesse auf diese neuen Dienstleistungen vorzubereiten, ist eine große Herausforderung, betrachtet man die Kritikalität von beispielsweise Versicherten-Daten. Folgende Empfehlungen, die eigentlich mit Fokus auf die Erfüllung der Anforderungen der VAIT formuliert sind, machen Versicherungen auch fast zwangsläufig grundlegend fit für die Bereitstellung neuer digitaler Dienste aus den eigenen Rechenzentren, aus der Cloud und für mobile Services.

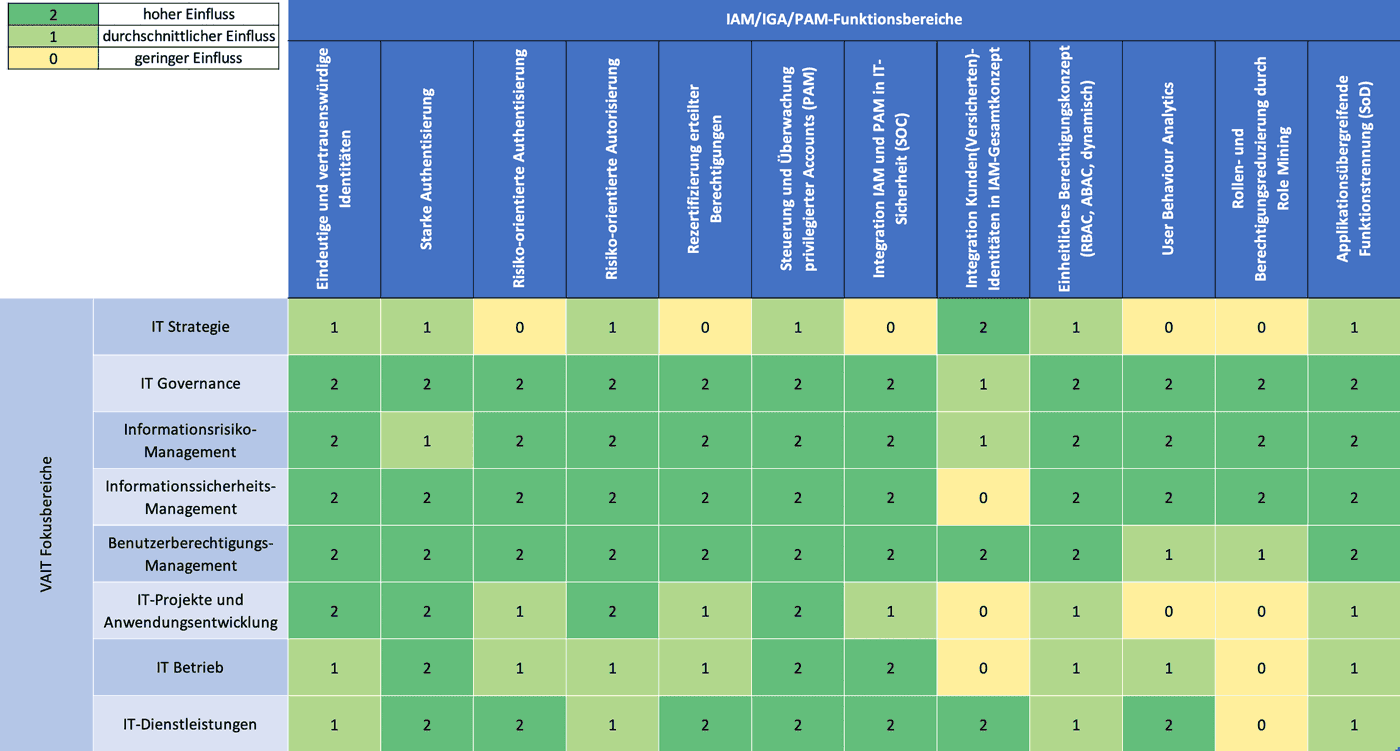

- – Schaffung eindeutiger und vertrauenswürdiger Identitäten

Die eindeutige Identifikation von Benutzern in Unternehmen, im Internet und auf mobilen Geräten ist eine unabdingbare Voraussetzung für die Implementation neuer digitaler Dienste. - – Implementation starker Authentisierung (2FA, MFA)

Gerade bei sensiblen Transaktionen ist die eindeutige Identifikation eines Nutzers jenseits von Benutzername und Passwort eine zentrale Herausforderung. Biometrische Verfahren und out of band zugestellte Tokens bieten hierfür angemessene Mechanismen. - – Risiko-orientierte Authentisierung

Nicht jede Authentifizierung muss stark sein, vielmehr sollte von Fall zu Fall eine angemessene Authentifizierung ermittelt werden können (unbekanntes Gerät, Zugriff aus ungewöhnlichem Land). - – Risiko-orientierte Autorisierung

Gleiches gilt für die Nutzung unterschiedlicher Dienste: Für triviale Dienste reichen Username und Passwort aus. Werden kritischere Operationen angefordert, kann ein ergänzender Faktor ein höheres Maß an Sicherheit bieten. - – Einheitliches Berechtigungskonzept (RBAC, ABAC, dynamisch)

Kontrolle und Einblick in die vorhandenen Identitäten und ihre Berechtigungen ist eine unerlässliche Voraussetzung für jegliche Bereitstellung digitaler Dienste. - – Rezertifizierung erteilter Berechtigungen

Die Prüfung erteilter Berechtigungen und der gesteuerte Entzug von nicht mehr benötigten Berechtigungen verhindert das Anhäufen von potenziell widersprüchlichen Berechtigungen. - – Rollen- und Berechtigungsreduzierung durch Role Mining

Auch wenn sie beim Entwurf neuer Rollen (auf der Basis unstrukturierter Pflege in früheren Phasen) oft nicht zu guten Ergebnissen führen, sind Role Mining Tools hervorragende Werkzeuge bei der Reduzierung bereits erteilter Berechtigungen. - – Steuerung und Überwachung privilegierter Accounts (PAM)

Administrative Konten bieten ihren Benutzern einen uneingeschränkten und oft unbeaufsichtigten Zugriff auf die IT-Ressourcen des Unternehmens. Sie müssen genau verwaltet und überwacht werden. - – Integration IAM und PAM in IT-Sicherheit-Architekturen (SOC)

Richtig entworfene und ausgeführte IAM- und PAM-Prozesse sind eine reiche Quelle sicherheitsrelevanter Informationen und machen sie zu einer Datenquelle für Sicherheitsinfrastruktursysteme in Unternehmen. Die Korrelation von Informationen über Malware-Ausbrüche oder gezielte Netzwerkangriffe kann daher dazu führen, dass Warnungen an das Security Operations Center (SOC) gesendet und geeignete Maßnahmen auf Unternehmensebene ergriffen werden. - – Integration Partner- und Versicherten-Identitäten in ein IAM-Gesamtkonzept

Im IAM-Kontext auch alle externen Identitäten zu kennen, verbessert den Blick auf mögliche Funktionstrennungs-Verletzungen (Versicherter, Mitarbeiter, Makler in einer Person), macht diese Identitäten aber auch schneller zu potenziellen Nutzern digitaler Dienste. - – Einsatz von User Behaviour Analytics

Das Erkennen unerwarteter und unerwünschter Verhaltensmuster, auch mit eigentlich validen Zugriffsrechten, wird zunehmend wichtiger. - – Applikationsübergreifende Funktionstrennung (SoD)

Die Erkennung unerwünschter Rechtekombinationen vermeidet Interessenskonflikte und im Einzelfall auch Betrug.

KuppingerCole Analysts

Abbildung 4 stellt die Fokusbereiche der VAIT ins Verhältnis zu den Funktionalitäten, die sich wie oben beschrieben aus den Systemen des Identitätsmanagements ergeben. Auf einer Skala zwischen 0 (keine direkten Auswirkungen) und 2 (erhebliche, positive Auswirkungen) ergibt sich hierbei ein klares Bild, das auf den strategischen Einsatz dieser Technologien zur Erfüllung der Anforderungen hinweist.

Die VAIT bieten Versicherungsunternehmen, aber auch verwandten Unternehmen, die Gelegenheit und einen Ansatzpunkt, konkrete Maßnahmen für die Steuerung und Überwachung des IT-Betriebes zu definieren und verlässlich umzusetzen.Matthias Reinwarth, KuppingerCole Analysts

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/93558

Schreiben Sie einen Kommentar