Bankraub 2.0: Spear-Phishing-Angriffe auf Banken und Finanzinstitute frühzeitig abwehren – 9 nützliche Tipps

Justizministerium der Vereinigten Staaten

Seit mindestens 2015 attackierte die Cybercrime-Gruppe FIN7 Hunderte von Unternehmen per Spear-Phishing, darunter vornehmlich Banken und Finanzinstitute. Ihren Erfolg verdanken sie unter anderem den maßgeschneiderten Angriffen auf Mitarbeiter. Nach der Festnahme der Drahtzieher lässt sich nun eine erste Bilanz ziehen. Hier neun Tipps, wie Sie vorgehen sollten.

von Dr. Richard Gold, Head of Security Engineering, Digital Shadows

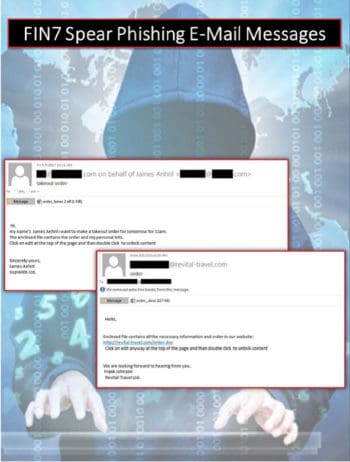

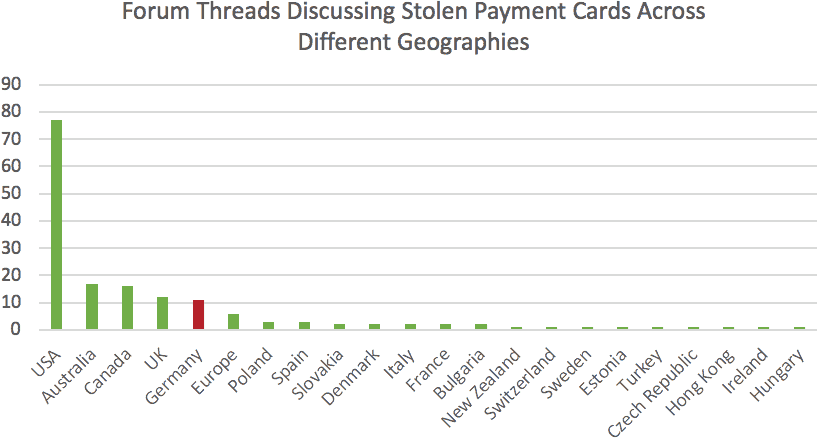

Um sich Zugang zu internen Netzwerken und Servern zu verschaffen, nutzte FIN7 vor allem Spear-Phishing und verschickte mit Malware versehene E-Mails an ausgewählte Personen. Der Gruppe gelang es, Millionen von Kredit- und Debitkartendaten zu stehlen sowie Buchungssysteme und Bankautomaten zu manipulieren. Insgesamt wird FIN7 vorgeworfen, bei über 100 Finanzunternehmen in 40 Ländern einen Schaden von rund einer Milliarde Euro verursacht zu haben.Neun-Phasen-Plan zur Abwehr von Spear-Phishing

Erst 2018 gelang es Ermittlern, führende Mitglieder der Gruppe festzunehmen. Noch halten sich die Behörden bedeckt, was Details zu den Taktiken, Techniken und Prozeduren (TTPs) der Angriffe angeht. Schon jetzt lässt sich am Beispiel FIN7 jedoch gut aufzeigen, welche Schritte Organisationen unternehmen können, um Spear-Phishing Angriffe abzuwehren. Eine typische Attacke teilt sich in neun Phasen ein, für die jeweils unterschiedliche Schutz- und Gegenmaßnahmen möglich sind.

Dr. Richard Gold ist Head of Security Engineering bei Digital Shadows, einem Anbieter von Lösungen zum digitalen Risikomanagement und Threat Intelligence. Das Unternehmen scannt, prüft und beobachtet Quellen im Open, Deep und Dark Web auf potenzielle Bedrohungen und liefert Sicherheitsverantwortlichen individuelle Informationen über die aktuelle Risikolage, potenziell gefährliche Akteure sowie Empfehlungen für Gegenmaßnahmen. Die Monitoring-Lösung SearchLight verbindet dabei skalierbare Datenanalytik mit dem Know-how und der Erfahrung der Threat-Intelligence-Analysten. Neben Standorten in San Francisco, Dallas, London und Singapur eröffnete das Unternehmen 2018 auch sein erstes Büro in Deutschland.

Dr. Richard Gold ist Head of Security Engineering bei Digital Shadows, einem Anbieter von Lösungen zum digitalen Risikomanagement und Threat Intelligence. Das Unternehmen scannt, prüft und beobachtet Quellen im Open, Deep und Dark Web auf potenzielle Bedrohungen und liefert Sicherheitsverantwortlichen individuelle Informationen über die aktuelle Risikolage, potenziell gefährliche Akteure sowie Empfehlungen für Gegenmaßnahmen. Die Monitoring-Lösung SearchLight verbindet dabei skalierbare Datenanalytik mit dem Know-how und der Erfahrung der Threat-Intelligence-Analysten. Neben Standorten in San Francisco, Dallas, London und Singapur eröffnete das Unternehmen 2018 auch sein erstes Büro in Deutschland.1. Auskundschaften von Mitarbeitern

Der Erfolg der raffinierten Phishing-Attacken hängt stark von einer umfassenden Recherche im Vorfeld ab. Dabei sammeln die Angreifer sowohl persönliche Daten von Mitarbeitern (z. B. über Social Media) als auch Informationen zu Rollenverteilung, Zuständigkeiten und täglichen Arbeitsabläufe im Unternehmen. Das perfide an der Taktik von FIN7: Als Angriffsziel wurden insbesondere Personen ausgesucht, zu deren täglichen Aufgaben es zählte, mit Kunden oder Partnern in Kontakt zu treten und externe Anfragen zu beantworten (z. B. Berater und Kundendienstmitarbeiter).

Insbesondere, wenn es sich um das Veröffentlichen von E-Mail und Telefonnummern handelt, sollten Unternehmen Vorsicht walten lassen. Berufsbezeichnungen und Titel reichen Angreifern oft aus, um lohnende Ziele in einem Unternehmen zu identifizieren. Hier kann es sinnvoll sein, spezielle Schulungen durchzuführen und über mögliche Gefahren aufzuklären.

2. Vorsicht beim E-Mail-Anhang

Erst wenn genügend Hintergrundwissen zu Mitarbeitern und Unternehmen vorlagen, nahm FIN7 Kontakt auf – häufig über maßgeschneiderte, personalisierte E-Mails. Daraufhin folgte ein persönlicher Anruf, um „weitere Details“ zu besprechen und die Mitarbeiter dazu zu bewegen, den E-Mail-Anhang zu öffnen. Eine besonders erfolgreiche Kampagne von FIN7 bestand beispielsweise darin, E-Mails der US-Börsenaufsichtsbehörde SEC mit Benachrichtigungen zum elektronischen Handling von SEC-Filings nachzuahmen.

Für Banken und Finanzinstitute, die in einem stark regulierten Umfeld arbeiten, sind daher zusätzliche Sicherheitskontrollen bei der Kommunikation mit Regulierungsbehörden sowohl auf technischer als auch auf administrativer Seite unumgänglich. Spezielle Tools wie Cloud-Dienste und Sandbox-Funktionen sind sinnvoll, um potenziell bösartige Anhänge zunächst in einer isolierten und sicheren Umgebung zu öffnen.

3. E-Mail-Anhänge abfangen

In den Phishing-Anhängen von FIN7 fand sich unterschiedlichste Malware (z. B. Carbanak, Cobalt), die über verschiedene Mechanismen ausgeliefert wurden. Dazu zählen bösartige Microsoft Word-Makros, OEL(Object Linking and Embedding)-Dokumente, Visual Basic Scripts oder JavaScript sowie Dateiverknüpfungen (.lnk-Dateien). Über die Deaktivierung oder Einschränkung von Windows Script Host (WSH) und Makros lässt sich die Angriffsfläche deutlich reduzieren. Allerdings sollten bei dieser Methode Geschäftsprozesse, die auf diese Technologien angewiesen sind, von vornherein berücksichtigt und ausgeschlossen werden. Ähnliches gilt beim Deaktivieren von OLE-Paketen. .lnk-Dateien lassen sich über E-Mail-Gateways aussortieren, ehe sie Mitarbeiter erreichen.

Digital Shadows

4. Application Shimming verhindern

Um Persistenz in den infizierten Umgebungen zu erreichen, nutzte FIN7 u. a. Application Shimming. Als Shims werden Computerprogramme bezeichnet, die für die Kompatibilitätserweiterung von Legacy-Anwendungen zum Einsatz kommen. Bei Angriffen von FIN7 injizierte der Shim einen bösartigen In-Memory-Patch in den Services Control Manager (“services.exe”) Prozess von Windows und erzeugte so eine Backdoor für die Malware Carbanak. Auch die Installation eines Harvesting-Tools für Kreditkarten verlief auf diesem Weg.

Microsoft blockiert seit 2017 das Laden von beliebigen DLLs als Shim-DLLs. Darüber hinaus steht ein optionales Patch-Update (KB3045645) bereit, welches das „Auto-Elevate“-Flag in der sdbinst.exe entfernt. Dadurch wird verhindert, dass Angreifer über Shimming die Benutzerkontensteuerung (UAC) umgehen können.

5. Payloads aufdecken

Eine wesentliche Rolle in der Angriffsstrategie von FIN7 nahmen Verschleierungstechniken (Obfuskation) ein, mit denen direkte schädigende Auswirkungen von Malware (Payload) zunächst unentdeckt bleiben. Obfuskation bezeichnet dabei die absichtliche Veränderung des Programmcodes und wird in der Regel zum Schutz von Software eingesetzt. Der ursprüngliche Quellcode ist für Menschen damit nur sehr schwer verständlich und lässt sich erst nach aufwändiger Analyse „entschlüsseln“.

Banken müssen hier sicherstellen, dass Antivirenprogramme und Detektionsmechanismen stets über das neueste Update verfügen, einschließlich aktuellster Erkennungssignaturen von Malware und Heuristik. Damit steigt die Chance, Payloads zu identifizieren und diese zu isolieren. Für Unternehmen kann es sich zudem lohnen, EDR-Systeme für erweiterten Endgeräteschutz einzusetzen. Antimalware Scan Interface (AMSI) von Microsoft sowie Powershell Script Block Logging sind in der Lage, PowerShell-Skripte nach Aufheben der Obfuskation zu erkennen.

6. Zugangsdaten besser schützen

FIN7 nutzte u. a. Videoaufnahmen und Screenshots, um Zugangsdaten aufzuzeichnen und sich so weiter im Unternehmensnetzwerk zu verbreiten. Die kontinuierliche und sorgfältige Pflege von Berechtigungsnachweisen, einschließlich regelmäßiger Änderungen von Passwörtern, kann oft größeren Schaden verhindern bzw. den Zugriff auf das betroffene System beschränken. Wird ein und dasselbe Passwort jedoch für unterschiedliche Konten genutzt, können sich Angriffe wie ein Lauffeuer ausbreiten.

Digital Shadows

7. Laterale Bewegung im Netzwerk unterbinden

Bei den FIN7-Angriffen wurde das Windows-Verwaltungstool psexec genutzt, das aus der Threat Emulation Software Cobalt Strike heraus operiert. Psexec erlaubt es einem privilegierten Benutzer, Befehle auf einem entfernten System auszuführen und ist ein gängiges Werkzeug von Angreifern für laterale Bewegungen. FIN7 gelang damit Sprung von der Unternehmensumgebung in die Kreditkartensysteme.

Remote-Angriffe über PSexec lassen sich durch Änderungen des Security Descriptors im Service Control Manager (SCM) verhindern. Dies setzt jedoch eine Reihe von Tests und möglichen Anpassungen an die lokale IT-Umgebung voraus, um Interferenzen zu bestehenden Administrationstools zu vermeiden. Grundsätzlich empfehlen sich Einschränkungen bei der Kommunikation zwischen Arbeitsplätzen (z. B. Firewalling, private VLANs) sowie die Reduzierung auf unbedingt notwendige Zugriffsprivilegien (Least Privilege), um lateralen Bewegungen einen Riegel vorzuschieben.

8. Anomalien nachgehen

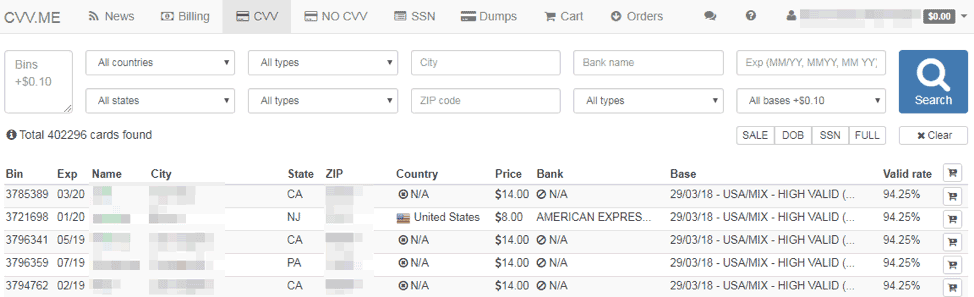

Nach dem Einschleusen der ursprünglichen Malware breitete sich FIN7 über neue Schadprogramme weiter aus und beobachtete und vermaß das infiltrierte Computernetzwerk. Dabei verfolgten die Hacker zwei Ziele: Zum einen wurden Kreditkartendaten zum anderen vertrauliche Unternehmensdaten lokalisiert und extrahiert.

Plötzliche Anomalien beim verwendeten Speicherplatz von Maschinen können auf solche Aktivitäten hinweisen und sollten daher stets untersucht werden. Über Application Whitelisting lässt sich zudem genau festlegen, welche Anwendungen für welche Umgebung eine Berechtigung erhalten. Unautorisierter Code wird so schnell geblockt und die entsprechende Malware kann nicht ausgeführt werden.

9. Daten-Exfiltration

Es ist anzunehmen, dass FIN7 Standard- Exfiltrationstechniken wie HTTPS nutzte, um gestohlene Daten aus der kompromittierten Umgebung heraus zu schleusen. Dabei wurden die Daten wohl zunächst in der Cloud gespeichert. Um nicht autorisierten Datentransfer zu verhindern, sollten Unternehmen den Ausgangsverkehr auf ein Minimum beschränken. Web-Proxies bieten eine granulare Steuerung, um sowohl die Art der Übertragung als auch die Ziele besser zu kontrollieren. Ein besonderes Augenmerk sollte auch auf DNS-Verkehr gelegt werden, um bösartige Aktivitäten frühzeitig zu erkennen.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/77313

Schreiben Sie einen Kommentar