Sicherheitsstandards im Finanzsektor:

PCI DSS – Compliance per PAM absichern

WALLIX

Dieses Jahr ist in Deutschland das neue IT-Sicherheitsgesetz in Kraft getreten. Wie in vielen Branchen, die unter den Begriff der kritischen Infrastrukturen fallen, fragen sich die Unternehmen, was sich für nun sie ändern wird. Im Gegensatz zu anderen Sektoren muss die Finanzindustrie allerdings nicht erst abwarten, bis die rechtlichen Details der Sicherheitsstandards ausformuliert sind. Finanzgeschäfte sind für eine Wirtschaft von so großer Bedeutung, dass sie seit jeher strengen Vorschriften unterliegen. Compliance, regelmäßige Audits und die Einhaltung von Normen sind in diesem Bereich schon lange unerlässlich, weil sie die Glaubwürdigkeit und Zuverlässigkeit eines Unternehmens demonstrieren. Ein Plädoyer für Privileged User and Access Management (PAM).

Von Dominique Meurisse, COO, WALLIX

Relativ neu sind jedoch die Auswirkungen der digitalen Integration auf den Finanzsektor. Die zunehmende Zahl von Endgeräten, Mobile Banking und Mobile Trading, Cloud-Dienste und die Weiterentwicklung der IT-Infrastruktur haben die Sicherheitslandschaft verändert. Das gilt insbesondere auch im Hinblick auf die wachsende Anzahl von Personen, die Zugriff auf die Netzwerkressourcen haben, oft mit mehreren Geräten gleichzeitig.

Der Trend zum Outsourcing von IT-Aufgaben an Dienstleister erhöht die Flexibilität, erfordert aber auch entsprechende Sicherheitsansätze. Zudem macht die Geschäftsentwicklung eine neue IT notwendig, die schwieriger zu schützen ist. Das schafft neue Risiken, und die klassischen Lösungen zur Verwaltung der Benutzerzugriffe können keinen Schutz mehr bieten. Die größte Herausforderung für Unternehmen besteht darin, die gemeinsamen Normen einzuhalten und gleichzeitig ihren Kunden und Partnern den bestmöglichen Service zu bieten.

WALLIX

Ein Beispiel: Der Payment Card Industry Data Security Standard

Der Payment Card Industry (PCI) Data Security Standard (DSS) wurde 2004 eingeführt und zuletzt Anfang 2015 aktualisiert. Sein Hauptziel ist es, die Datensicherheit speziell im Hinblick auf Zahlungskarten zu verbessern. Somit betrifft dieses Regelwerk Banken und Finanzinstitute, aber auch Geschäfte und sonstige Unternehmen, die Karteninhaberdaten verarbeiten und übertragen.

Verwaltet wird der PCI DSS vom Payment Card Industry Security Standard Council (PCI SSC), das aus den Hauptakteuren in der Kreditkartenindustrie besteht

Der PCI DSS Standard umfasst insgesamt zwölf Anforderungen,

strukturiert in sechs Steuerungs- und Überwachungsziele:

2. Schutz von Daten der Karteninhaber

3. Unterhaltung eines Managementprogramms zur Minimierung des Angriffsrisikos

4. Implementierung starker Zugriffskontrollmaßnahmen

5. Regelmäßiges Überwachen und Testen von Netzwerken

6. Befolgung einer Informationssicherheitsrichtlinie

Das PCI SCC schreibt vor, dass kein direkter Zugriff zwischen dem Internet und den Systemkomponenten mit Bankddaten möglich ist. Sinnvoll ist die Einrichtung einer demilitarisierten Zone (DMZ), um den Zugang zu den internen und externen Netzwerken zu überwachen. Eine Trennung der Umgebungen ist unerlässlich, weil Test-/Entwicklungsumgebungen von den Produktivumgebungen abgetrennt sein müssen.

WALLIX

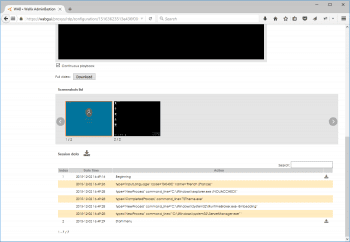

Alle Aktionen sollten rückverfolgbar sein, indem jedem Nutzer eine eindeutige Kennung (ID) zugewiesen wird. Dadurch können Zugriffsrechte von ehemaligen Benutzern sofort deaktiviert werden. Außerdem schreibt das PCI SCC vor, dass kein Benutzer Zugriff auf Daten haben darf, die für seine Tätigkeit nicht erforderlich sind.

Sämtliche herstellerseitigen Standardeinstellungen müssen geändert und die gesamte Kommunikation muss verschlüsselt werden. Dazu kann beispielsweise das SSH-Protokoll verwendet werden, das es ermöglicht, für jedes Benutzerkonto einen eigenen SSH-Schlüssel zu erzeugen. Eine individuelle Verwaltung ist auch wichtig, um Überblick über alle Geräte zu behalten. Das PCI SCC schreibt vor, ein Inventar der Systemkomponenten zu führen.

Zur Liste der Maßnahmen gehören außerdem: Begrenzung von Anmeldeversuchen mit ungültigem Kennwort; Neu-Authentifizierung nach mehr als 15 Minuten Inaktivität; Konfigurationseinstellungen, die starke Kennwörter gewährleisten; und eine sichere Authentifizierung (zum Beispiel mittels KERBEROS, RADIUS, LDAP, LDAP-AP, LDAPS und LDAPS-AD). Alle diese Maßnahmen müssen durch Audits und Berichte überprüft und nachgewiesen werden.

Die Compliance-Herausforderung meistern

Wenn man sich die Vorschriften und technischen Fortschritte ansieht, wird klar, dass die Sicherheitsarchitekturen angepasst werden müssen, um Compliance zu gewährleisten. Die Zahl der Administratoren und Nutzer im Finanzsektor ist groß: eigene Admins für Windows-Umgebungen und virtuelle Plattformen, SAP-Superuser oder DBAs für die Datenbanksysteme sind nur einige wenige Beispiele. Im Allgemeinen sind die Konten für diese Anwender nicht mit einer einzigen Person verknüpft, sondern werden von mehreren Benutzern geteilt.

KuppingerCole sieht Defizite im Life-Cycle-Management für privilegierte Anwender und zudem die Gefahr durchsickernder Passwörter, wenn Mitarbeiter ein Unternehmen verlassen oder ein Vertrag ausläuft. Wenn Unternehmen hier nicht handeln, führt dies unweigerlich zur Missachtung von Compliance-Vorgaben, weil nicht feststellbar ist, wer ein Admin-Konto eigentlich nutzt und welche Aktionen die Anwender bei ihren Sitzungen ausführen. Die Sicherheitsarchitekturen müssen so gestaltet sein, dass jeder Anwender für seine Sitzungen zur Rechenschaft gezogen werden kann.

Die wachsende Zahl der Zugriffe und die unterschiedlichen Benutzerrechte machen die Einhaltung der Vorschriften zu einer Herausforderung. Um Administratoren und Sicherheitsabteilungen zu entlasten, sollte ein Konzept eingesetzt werden, die Out-of-the-Box verwendbar ist. Eine Lösung also, die bei der Implementierung und Integration in ein bestehendes Sicherheitskonzept nur minimalen Aufwand verursacht und im täglichen Betrieb transparent läuft.

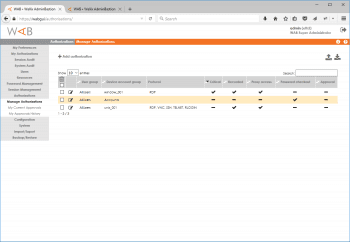

Privileged User and Access Management (PAM) erfüllt diese Voraussetzungen und umfasst vom Onboarding einer Anwendung über die laufende Pflege bis hin zum Offboarding alle nötigen Bedingungen. Damit der komplette Lebenszyklus abgedeckt ist, setzt PAM bei der anfänglichen Integration ins System an und erfasst dann alle Veränderungen während des gesamten Lebenszyklus, bis hin zu dem Zeitpunkt, an dem die Anwendung ausgemustert und aus dem System entfernt wird.

WALLIX

Außerdem kann PAM die Workflows der Anwender individuell überprüfen, um festzustellen, ob ihre Aktionen legitim sind. Zugriffsrechte sollten nach Zeit und Tiefe begrenzt sein, sodass die Administratoren bestimmte Aktionen in zeitlich beschränkten Zugangsfenstern ansetzen können. Dies ermöglicht die Planung von Aufgaben und gewährleistet gleichzeitig Schutz.

Der kritischste Punkt für die IT-Verantwortlichen sind Verwaltung und Monitoring der User. Beides ist notwendig, um auf Ereignisse reagieren zu können und Audits zu unterstützen. Bei zu vielen Benutzern und Sitzungen kann das IT-Personal ohne zusätzliche Tools nicht schnell genug reagieren. Automatisierung ist unerlässlich, um die Belastungen zu reduzieren und die Überwachung jeder einzelnen Sitzung zu ermöglichen. Auf diese Weise können unerwünschte Aktionen erkannt und unterbunden werden.

Fazit

Das Beispiel PCI DSS demonstriert, dass Compliance und Regelwerke im Finanzsektor nichts Neues sind. Das neue IT-Sicherheitsgesetz verleiht ihnen jedoch mehr Gewicht. Und auch die anstehende EU-Datenschutz-Grundverordnung wird Auswirkungen auf die Branche haben.

Die EU-Verordnung betrifft alle Unternehmen, auch diejenigen, die keinen Zugriff auf Zahlungsdaten haben und nicht zur kritischen Infrastruktur gerechnet werden. Generelle Normen wie ISO 27001 bieten eine erste Orientierungshilfe, doch sollte nicht vergessen werden, dass Compliance stets bei der Sicherheitsarchitektur und den IT-Mitarbeitern beginnt. Unternehmen müssen ein nachhaltiges Fundament legen, mit geeigneten Tools und Mechanismen, die sich an individuelle Anforderungen und verschiedene Szenarien anpassen lassen. Dies erleichtert Audits und gewährleistet Compliance.Dominique Meurisse

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/23841

Schreiben Sie einen Kommentar