Mehrheit der Angestellten in Deutschland unterschätzt NIS-2-Richtlinie

G DATA

G DATA

Für Unternehmen, die unter NIS-2 fallen, bedeutet die Richtlinie eine grundlegende Neuausrichtung ihrer IT-Sicherheitsstrategie. Viele Verantwortliche haben zwar den Bedarf an zusätzlichen Ressourcen und Expertise erkannt, unterschätzen aber gleichzeitig auch, wie komplex die Erfüllung aller Kriterien sein kann. Diese lassen sich nicht über Nacht umsetzen und erfordern gezielte Investitionen sowie eine Anpassung interner Prozesse, was Monate in Anspruch nimmt. Unternehmen sind daher gut beraten, auf bewährte Standards wie die ISO-27001-Zertifizierung hinzuarbeiten.“

Andreas Lüning, Gründer und Vorstand der G DATA CyberDefense AG

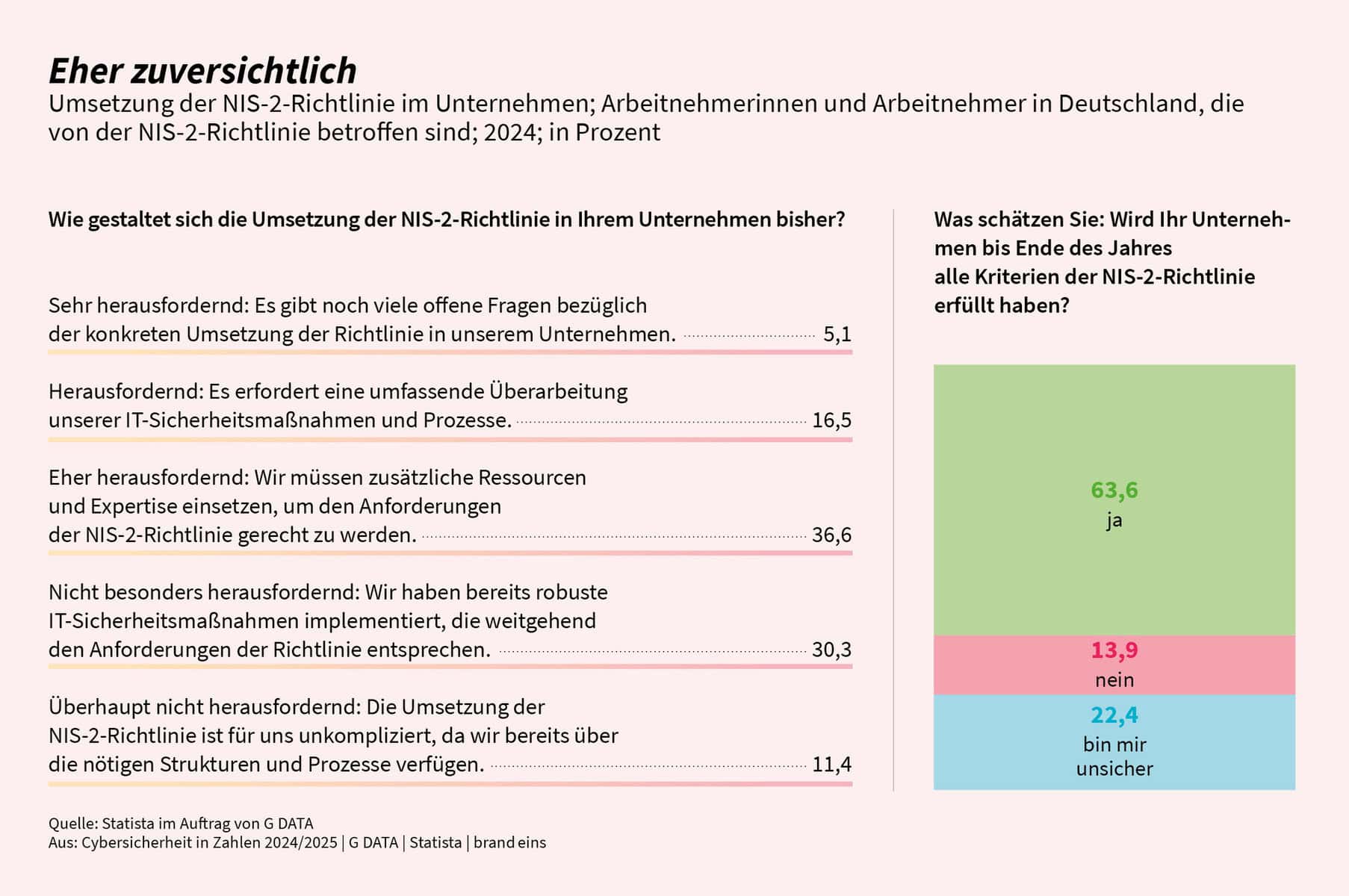

Das Umfrageergebnis zeigt auch, wo genau Schwierigkeiten liegen: Drei von fünf der Befragten sehen Hürden durch Ressourcenbedarf, Expertise-Lücken und unklare Vorgaben. Mehr als ein Drittel stuft die Bereitstellung zusätzlicher Ressourcen und die notwendige Expertise für die Umsetzung als eher herausfordernd ein. Für 17 Prozent der Befragten ist die umfassende Überarbeitung der IT-Sicherheitsmaßnahmen und Prozesse schwierig. Nur fünf Prozent geben als sehr herausfordernd an, dass es noch viele offene Fragen bezüglich der Richtlinie gibt. Überraschend ist, dass zwei von fünf Befragten wenig bis keine Hindernisse sehen.

Cybersicherheit in Zahlen

Das Magazin „Cybersicherheit in Zahlen“ erscheint bereits zum vierten Mal. Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren. Gegen Angabe von Kontaktdaten steht es hier zum kostenlosen Download bereit. pp

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/218871

Schreiben Sie einen Kommentar