KI-basierte Browser-Isolierung schützt vor HTML-Schmuggel-Angriffen

Zscaler

HTML-Schmuggel ist eine hochgradig effiziente Technik zur Verbreitung von Malware, bei der legitime HTML5- und JavaScript-Funktionen für eine Infektion zum Einsatz kommen. Mit ihr werden Remote Access-Trojaner (RATs), Banking-Malware und andere bösartige Payloads verbreitet, da dieser Weg herkömmliche Sicherheitskontrollen wie Web-Proxys, E-Mail-Gateways und Legacy-Sandboxen umgeht. Laut Zscaler soll KI hier gegenwirken.

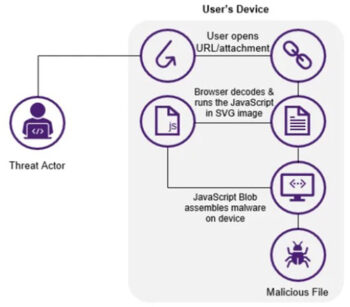

Die meisten Präventionstechniken würden nach Malware oder schädlichen Dateien suchen, die zwischen dem Browser des Users und der Webseite ausgetauscht werden und bieten dementsprechend keinen Schutz vor HTML-Schmuggelangriffen. Wenn ein Benutzer auf eine Webseite zugreift, die für HTML-Schmuggel eingesetzt wird, bestehe der zwischen dem Browser des Users und der Webseite ausgetauschte Inhalt aus einem unveränderlichen Teil, der Binärdaten und JavaScript enthält. Das JavaScript werde im Browser des Users ausgeführt, und mit Hilfe der Binärdaten im unveränderlichen Blob werde die bösartige Datei erst auf dem Computer des Users erstellt. Da keine Datei übertragen wird, bleibe der Angriff von den herkömmlichen Sandbox- und AntiMalware-Programmen unbemerkt.KI-basierte Browser-Isolierung

Zscaler

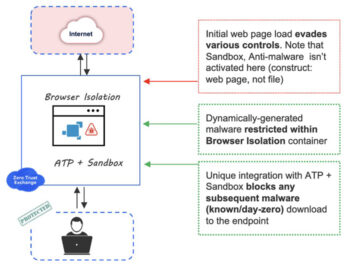

Mit Hilfe von Browser Isolation könnten webbasierte Bedrohungen an der Ausführung gehindert werden. Diese Technologie isoliere verdächtige Webseiten in der Zero Trust Exchange-Plattform und übertrage nur die sicheren Echtzeit-Pixel der Sitzungen an den User, nicht aber die aktiven Inhalte. Die Kill Chain moderner Browser-Exploits werde auf diese Weise unterbrochen, da Bedrohungen vom Endpunkt abgehalten werden. Durch Browser-Isolierung entstehe ein Schutzmechanismus zwischen Usern und dem Internet, der die Benutzererfahrung nicht beeinträchtige.

Riskante Ziele im Internet, auf die direkt zugegriffen wird oder die mit Hilfe von Email-URLs verbreitet werden, könnten mit Hilfe von Richtlinien durch Bowser-Isolierung von dem Zugang ausgeschlossen werden. Eine KI-gestützte Smart Isolation-Funktion könne diesen Prozess automatisch umsetzen. Auf diese Weise werde jede bösartige Payload, die via HTML-Schmuggel von diesen riskanten Zielen ausgeliefert wird, von dem Container in der Zero Trust Exchange gestoppt werden.

Schutz für den Patient Zero

Aus Produktivitätsgründen könne es erforderlich sein, dass das Profil für die Browser-Isolierung so konfiguriert ist, dass Datei-Downloads auf den Endpunkt des Users theoretisch möglich sind. Fortgeschrittene Lösungen würden laut Zscaler (Website) selbst in diesem Szenario durch die Integration von Advanced Threat Protection (ATP) und KI-gestützter Sandbox verhindern, dass solche Malware erfolgreich aktiviert wird. Eine Zero Trust Exchange-Plattform verhindere dynamisch generierte Malware sowohl auf Basis bekannter Signaturen als auch Patient-Zero-Angriffe.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/198393

Schreiben Sie einen Kommentar