Die Identität wird zur wichtigsten Verteidigungslinie bei Banken und Versicherern

CyberArk

BAIT, VAIT und ZAIT machen recht konkrete Vorgaben zum Identitäts- und Rechtemanagement. Diesbezüglich sollten sich Banken und Versicherungen aber nicht allein auf Admin-Accounts fokussieren, sondern sämtliche Benutzeridentitäten im Blick behalten – unabhängig davon, ob es sich um menschliche oder maschinelle Identitäten handelt.

von Michael Kleist, Area Vice President DACH CyberArk

Die Netzwerkperimeter mussten durchlässiger werden, damit Mitarbeiter unabhängig vom Arbeitsort auf alle benötigten Informationen und Anwendungen zugreifen können und Daten reibungslos zwischen lokalen Infrastrukturen und der Cloud fließen.Remote-Arbeit und Cloud-Services haben auch in der Finanzbranche den klassischen Netzwerkperimeter pulverisiert, sodass die althergebrachten Sicherheitslösungen nahezu wertlos geworden sind.”

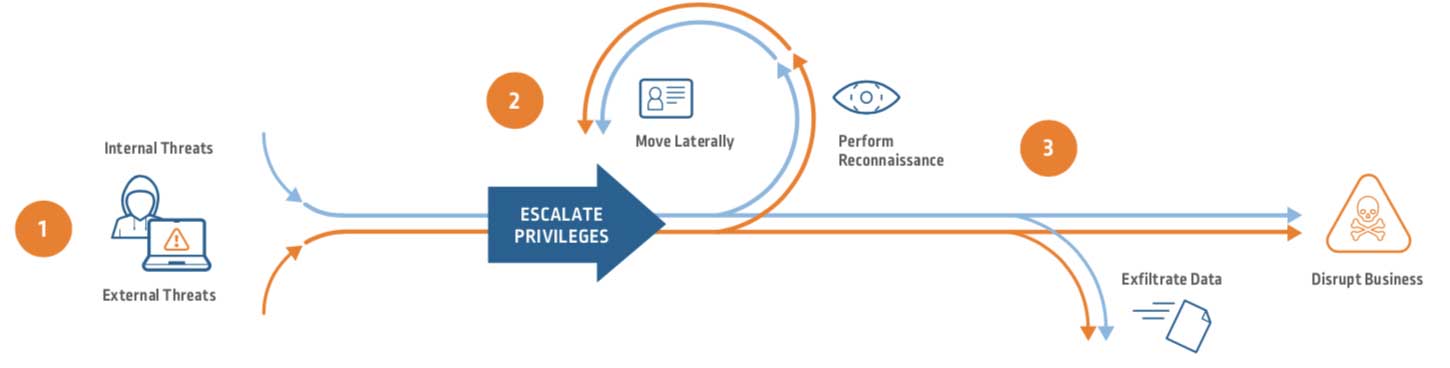

Beim Schutz vor Cyberattacken steht deshalb mittlerweile die Vergabe von Rechten und die Kontrolle von Zugriffen im Vordergrund – in den MaRisk fordert die BaFin dementsprechend, dass „jeder Mitarbeiter nur über die Rechte verfügt, die er für seine Tätigkeit benötigt“. Diese Vorgabe soll Risiken minimieren, weil die Handlungsmöglichkeiten für Angreifer, die eine digitale Identität gekapert haben, eingeschränkt bleiben.

CyberArk

Wegen der weit reichenden Eingriffsmöglichkeiten verlangt die BaFin insbesondere für die Aktivitäten von privilegierten Benutzern angemessene Prozesse zur Protokollierung und Überwachung. Ebenso stehen in den dezentralen Infrastrukturen der neuen Arbeitswelt auch die Endgeräte remote tätiger Mitarbeiter im Visier der Cyberkriminellen, weil sie sich nur schwer schützen lassen und einen leichten Einstiegspunkt ins Unternehmensnetzwerk darstellen. Ein umfassender Ansatz für Identity Security darf sich daher nicht allein auf die privilegierten Zugriffsmöglichkeiten von Administratoren, Entwicklern und anderen Mitarbeitern konzentrieren. Vielmehr muss er ausgehend vom Privileged Access Management auf alle digitalen Identitäten im Unternehmen erweitert werden – unabhängig davon, ob es sich um die Identitäten von Menschen oder Maschinen handelt.

Kennwörter haben in Skripten nichts zu suchen

Michael Kleist arbeitet seit 2015 beim Sicherheitssoftware-Anbieter CyberArk (Webseite) und ist als Area Vice President DACH für die strategische und operative Geschäftsentwicklung in Deutschland, Österreich und der Schweiz verantwortlich. Er verfügt über eine mehr als zwanzigjährige IT-Expertise. Vor seiner Tätigkeit bei CyberArk war er unter anderem als Vertriebsleiter bei IBM Deutschland und als Managing Director Novell EMEA Central bei der Attachmate Group tätig.

Michael Kleist arbeitet seit 2015 beim Sicherheitssoftware-Anbieter CyberArk (Webseite) und ist als Area Vice President DACH für die strategische und operative Geschäftsentwicklung in Deutschland, Österreich und der Schweiz verantwortlich. Er verfügt über eine mehr als zwanzigjährige IT-Expertise. Vor seiner Tätigkeit bei CyberArk war er unter anderem als Vertriebsleiter bei IBM Deutschland und als Managing Director Novell EMEA Central bei der Attachmate Group tätig.Vor allem die Zahl der maschinellen Identitäten hat bei Banken und Versicherungen in den vergangenen Jahren stark zugenommen. BAIT, VAIT und ZAIT sprechen hier von technischen Benutzern, „die von IT-Systemen verwendet werden, um sich gegenüber anderen IT-Systemen zu identifizieren oder um eigenständig IT-Routinen auszuführen“. Dazu zählen nicht nur Anwendungen, die auf Datenbanken, Fileserver oder andere Anwendungen zugreifen, sondern auch die vielen kleinen Produktivitätstools, Bots und Skripte, die Abläufe automatisieren und Mitarbeiter im Arbeitsalltag bei Routinetätigkeiten entlasten. Sie lösen in Finanzunternehmen schrittweise die ungeliebte Individuelle Datenverarbeitung (IDV) ab – nicht zuletzt auch deshalb, weil unter anderem MaRisk und BCBS 239 nach mehr Automatisierung und unveränderbaren, dokumentierten Prozessen verlangen.

Viele Anwendungen und Skripte besitzen umfangreiche Rechte, damit sie ihre Aufgaben ohne menschliche Interaktionen ausführen können, und häufig sind Zugangsdaten direkt in ihnen oder in einer Konfigurationsdatei hinterlegt. Dort werden sie nie geändert und sind eine leichte Beute für Eindringlinge. Da diese Zugangsdaten oft auch mehrfach genutzt werden, lässt sich nicht nachvollziehen, welche Anwendung oder welches Skript eine bestimmte Aktion durchgeführt hat, und ein kompromittierter Account gefährdet gleich mehrere Systeme.

Diese eingebetteten statischen Zugangsdaten müssen Banken und Versicherungen aus ihren Anwendungen, Skripten und Konfigurationsdateien entfernen. Eine Identity-Security-Lösung verwaltet Kennwörter zentral, ändert sie regemäßig und weist sie dynamisch zu, wenn sie gebraucht werden.

Least Privilege und Just in Time sind Pflicht

Weder menschliche noch maschinelle Identitäten dürfen dauerhaft mit umfangreichen oder sogar administrativen Rechten arbeiten, um den in BAIT, VAIT und ZAIT geforderten Sparsamkeitsgrundsatz zu erfüllen, der dort inzwischen als „Least-Privilege-Prinzipen“ näher spezifiziert wird. Allerdings kann jede Identität für bestimmte Tätigkeiten privilegiert werden – auf Basis von Richtlinien erhält sie Just-in-Time höhere Rechte, und das ohne mühsame Anfragen beim Helpdesk und lange Wartezeiten. Eine Identity-Security-Lösung authentifiziert die jeweilige Identität sicher und stattet sie nach einer Prüfung der Rechteanforderung mit den richtigen Berechtigungen aus, damit sie auf die gewünschten Ressourcen mit den minimal nötigen, aber ausreichenden Rechten zugreifen kann.

Im Rahmen eines Zero-Trust-Konzepts wird jede Identität, die auf Unternehmensressourcen zugreifen will, überprüft. Je kritischer der Zugriff ist, desto stärker sollte die Authentifizierung sein.”

Zudem wird anhand verschiedener Parameter kontrolliert, ob die Rechteanforderung überhaupt zulässig ist. Im einfachsten Fall reicht dafür schon der Identitätsnachweis aus, beim Zugriff auf wichtige Systeme, Anwendungen oder Funktionen wird aber beispielsweise auch die Zugehörigkeit zur Gruppe der Administratoren oder ein zur Aktion passendes Ticket benötigt.

Zur kontextbasierten Vergabe von Rechten gehört überdies, dass die erweiterten Rechte nicht dauerhaft gewährt und nach dem Durchführen der jeweiligen Aktion wieder entzogen werden. Auf diese Weise verhindert eine Identity-Security-Lösung, dass Mitarbeiter oder Anwendungen im Laufe der Zeit immer mehr Rechte ansammeln und schrittweise zu Superusern aufsteigen. Die Lösungen bieten darüber hinaus Funktionen für eine automatische Kennwort-Rotation sowie eine Isolierung, Überwachung und Aufzeichnung von Remote-Sessions. So lassen sich Zugriffe auf kritische Systeme und Web-Anwendungen zuverlässig schützen und für Audits dokumentieren.

Die Cloud-Vielfalt lädt zu Fehlern ein

Durch die zunehmende Nutzung von SaaS-Angeboten und Cloud-Plattformen sind in der Finanzbranche zudem unzählige neue Berechtigungen hinzugekommen.

Fehlkonfigurationen und die Überprovisionierung von Rechten sind deshalb weit verbreitet, weshalb Identity-Security-Lösungen auch die Cloud abdecken müssen.”

Dort übernehmen sie die zentrale Steuerung und Überwachung von Berechtigungen und Zugriffen und helfen, Schatten-Admins und Geister-Accounts aufzuspüren, die über zu viele Berechtigungen verfügen beziehungsweise ungenutzt sind. Nicht zuletzt erleichtern sie die Cloud-Portabilität, weil sie Rechtestrukturen zentral abbilden, sodass diese bei Migrationen von Cloud zu Cloud nicht erst mühsam in der Ziel-Cloud wieder aufgebaut werden müssen.

Mehr als 80 Prozent der Sicherheitsverletzungen sind heute auf kompromittierte privilegierte Anmeldedaten zurückzuführen. Identitätsbasierte Sicherheitsstrategien, die auf Least Privilege und Just-in-Time setzen, reduzieren die Risiken für Banken, Versicherungen und Zahlungsdienstleister erheblich. Schließlich hat man nicht immer so viel „Glück“ wie die Zentralbank von Bangladesch vor einigen Jahren, als Cyberkriminelle versuchten, sich mithilfe gekaperter Accounts eine Milliarde Dollar zu überweisen – und nur wegen eines simplen Tippfehlers relativ frühzeitig aufflogen.Michael Kleist, CyberArk

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/145955

Schreiben Sie einen Kommentar