EventBot – ein neuer Android-Bankentrojaner

Die Sicherheitsforscher von Cybereason Nocturnus haben kürzlich eine neue Malware entdeckt, die Banken-Apps und Krypto-Wallets angreift. Das Besondere in diesem Fall: Sie haben quasi die Geburt des Trojaners erlebt und sehen ihn nun heranwachsen – was die Malware nicht weniger gefährlich macht.

Cybereason Nocturnus

Seit Version 0.0.0.1 verfolgt das Cybereason-Nocturnus-Team einen neuen Typus von Android-Malware. Dieser EventBot getaufte Trojaner tauchte im März 2020 erstmals auf und entwickelt sich schnell weiter. Aktuell ist Version 0.4.0.1, die nun neben Englisch auch Italienisch und Spanisch spricht und sich besser tarnen kann.

Funktionsmerkmale

Die Sicherheitsexperten stufen die Malware als Bankentrojaner und Infostealer ein. Die Malware sammelt Informationen über den Nutzer, das Device und gespeicherte Informationen aus installierten Apps. Die Liste der angegriffenen Anwendungen umfasst mehr als 200 Einträge, in erster Linie Finanz-Apps wie Banking-Apps, Online-Überweisungsdienste und elektronische Geldbörsen für Kryptowährungen.

Cybereason Nocturnus

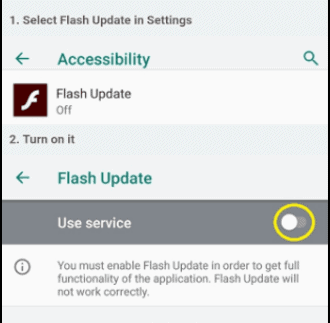

Der Trojaner macht sich die Accessibility Features in Android zunutze, so dass er beispielsweise auf Informationen in geöffneten Fenstern zugreifen kann, und arbeitet auch als Keylogger. Er ist sogar in der Lage, die SMS-Kommunikation zu lesen bzw. zu stehlen und dadurch eine Zwei-Faktor-Authentifizierung (2FA) auszuhebeln.

Zielgruppe

Angesichts der angegriffenen Apps und der verwendeten Sprachen kann man schließen, dass der Trojaner es insbesondere auf Finanz- und Banking-Apps in den Vereinigten Staaten und Europa einschließlich Italien, dem Vereinigten Königreich, Spanien, der Schweiz, Frankreich und Deutschland abgesehen hat.

Nachdem bereits 60 Prozent aller Geräte auf Unternehmensdaten zugreifen, sind nicht nur private Anwender bedroht. Auch Business-User und Geschäftsdaten werden durch EventBot bedroht.

Cybereason Nocturnus

Infektionsquellen

Noch ist der Trojaner in der Entwicklung. Doch er macht schnell Fortschritte und könnte schon bald „in die Freie Wildbahn“ entlassen werden. Zwar werde man ihn nicht im Google Play Store finden, aber es gibt genügend alternative App-Stores und inoffizielle Websites, die zum Herunterladen auffordern.

Das Team von Cybereason Nocturnus fand verschiedene Icons eingebettet, die nahelegen, dass sich die Malware beispielsweise als Flash-Updater oder als Microsoft Word ausgibt. Beliebte freie Software oder scheinbar gehackte kommerzielle Anwendungen, die als kostenfreier Download verfügbar sind, dienen den Anbietern von Malware nach wie vor als effektive Verbreitungswege.

Kommunikations-Strukturen

Unter steter Beobachtung der Security-Experten stehen insbesondere die Zieladressen, mit denen der Trojaner versucht zu kommunizieren. Diese Command-and-Control-Server (C&C-Server oder C2-Server) liefern häufig Updates oder zusätzliche Module, die der Malware weitere Funktionen hinzufügen können. Hier zeigt sich, dass die Malware nach wie vor weiterentwickelt wird: erst am 26. April wurde ein neuer C2-Server registriert, der aktuell auch noch online ist. Eine stets aktuelle Liste dieser Server findet sich im Cybereason-Blog.

Ein Server-Verweis stellte für die Sicherheitsforscher einen interessanten Link her: Dieser Server kam bereits Ende 2019 zum Einsatz. Damals gab es in Italien zahlreiche Angriffe mit Hilfe des FTCODE-Trojaners, der sich ebenfalls als Infostealer betätigte.

Empfehlungen

Cybereason Nocturnus hat angesichts der drohenden Gefahr durch EventBot nochmals auf seine grundsätzlichen Sicherheitsempfehlungen verwiesen:

- Laden Sie keine mobilen Applikationen aus inoffiziellen und nicht autorisierten Quellen herunter. Legitime Apps für Android sind im Google Play Store erhältlich.

- Bewahren Sie sich kritisches Denken und erwägen Sie, ob Sie einer bestimmten App wirklich alle Berechtigungen geben wollen, die sie verlangt.

- Wenn Sie Zweifel haben, überprüfen Sie die APK-Signatur und die Hash-Werte in Quellen wie VirusTotal, bevor Sie eine App auf Ihrem Gerät installieren.

- Verwenden Sie Sicherheitslösungen speziell für mobile Endgeräte.

Diese Empfehlungen richten sich natürlich zunächst an die Nutzer der Smartphones und Finanz-Apps. Aber auch Institute und Software-Hersteller sollten ihre Kunden auf aktuelle Sicherheitsrisiken hinweisen. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/104910

Schreiben Sie einen Kommentar